En un nuevo informe, la Unit 42 de Palo Alto Networks ha revelado una técnica insidiosa de phishing que sigue eludiendo la percepción humana y las defensas automatizadas: los ataques homográficos. Estos ataques aprovechan la similitud visual entre caracteres latinos y no latinos, como las letras cirílicas y griegas, para crear correos electrónicos que parecen completamente legítimos, pero que contienen sutiles manipulaciones que engañan al ojo humano y evaden la detección.

Para el ojo humano, no hay diferencia entr «Homograph» y «Homоgraph». Sin embargo, en realidad, este último contiene caracteres de los alfabetos griego y cirílico, no del latino. Por ejemplo, la letra latina «H» se sustituye por el homóglifo griego Η, y la letra «o» por la cirílica о.

«Las defensas automatizadas que analizan la palabra no la reconocerán como la palabra que parece ser y, por lo tanto, podrían considerarla válida u omitir la palabra manipulada durante el análisis», afirma el informe.

Estos correos falsos engañan tanto a personas como a máquinas, creando una nueva clase de correos electrónicos de phishing que eluden el filtrado de contenido, se hacen pasar por entidades de confianza y atraen a los usuarios a interactuar con contenido malicioso.

La investigación de Unit 42 destaca tres campañas de phishing que utilizaron con éxito técnicas homográficas en diferentes tipos de mensajes de correo electrónico.

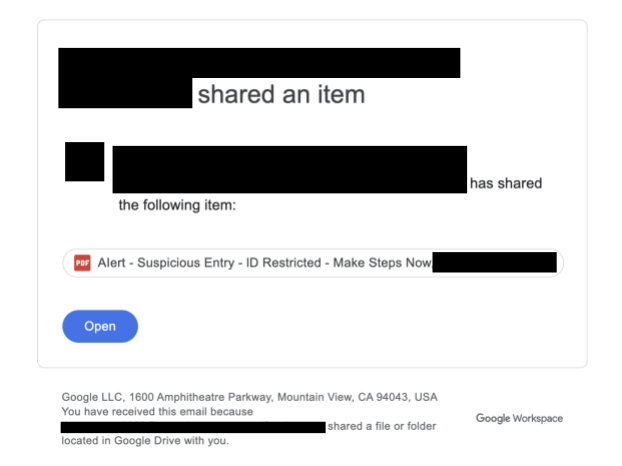

Caso práctico 1: Phishing de intercambio de archivos en Google Drive

Los atacantes se hicieron pasar por una institución financiera multinacional y compartieron documentos a través de Google Drive con sus objetivos. El nombre para mostrar del correo electrónico imitaba a la empresa utilizando caracteres homógrafos, a pesar de que el dominio real del remitente no estaba relacionado. Los filtros integrados no lo detectaron.

El documento contenía un botón «VERIFICAR» que redirigía a los usuarios a messageconnection.blob.core[.]windows[.]net, un dominio que se cree se utilizó para el robo de credenciales o la distribución de malware.

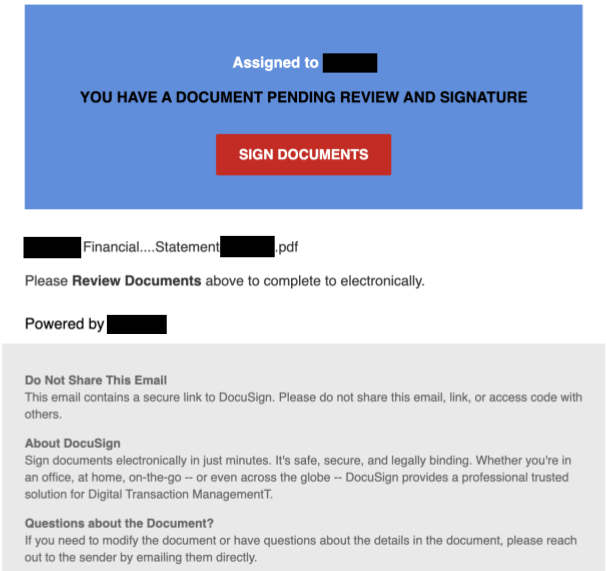

Caso práctico 2: Plataforma de firma electrónica falsa

En otro escenario, los atacantes simularon enviar documentos electrónicos para su firma. Palabras en el asunto y el nombre contenian de caracteres engañosos.

- Display name: Included the words Сonfidеntiаl and Ꭲiꮯkеt

- Subject: Included the words Finаnꮯiаl and Տtаtеmеnt

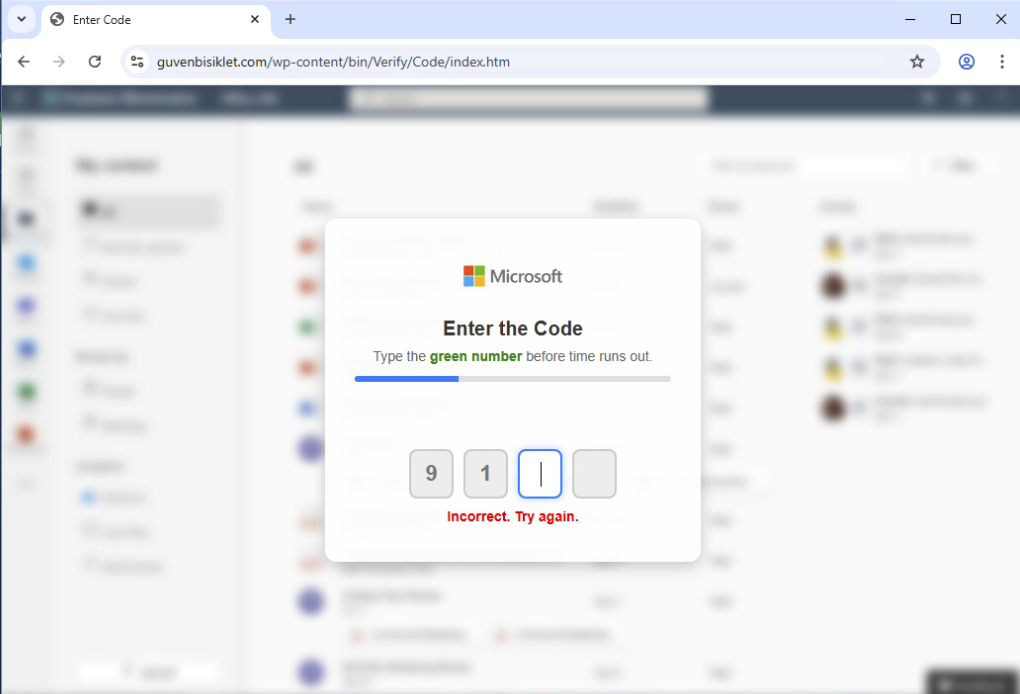

Los correos electrónicos suplantaban a DocuSign, y al hacer clic en el botón «FIRMAR DOCUMENTOS», se desencadenaba una cadena de redirecciones que terminaban en dominios maliciosos como kig.skyvaulyt[.]ru.

La elaborada artimaña incluía una pantalla de validación falsa y un correo electrónico personalizado con el nombre del objetivo, la marca de la empresa y desafíos CAPTCHA realistas, lo que dificultaba su detección incluso para usuarios expertos.

Caso práctico 3: Suplantación de identidad en la facturación de Spotify

El tercer caso imitó a Spotify con un correo electrónico que instaba al usuario a actualizar su método de pago. El nombre para mostrar «Sρօtifу» incluía varios caracteres no latinos, lo que hacía creer a los usuarios que el remitente era legítimo.

Los atacantes utilizaron un servicio confiable de acortamiento de URL para ocultar la verdadera intención del enlace, lo que probablemente condujo a un sitio de phishing diseñado para el robo de credenciales.

El informe de Unit 42 advierte que la IA está amplificando la amenaza al permitir a los atacantes generar rápidamente correos electrónicos que parecen auténticos. Al combinarse con tácticas homógrafas, estos correos electrónicos se vuelven prácticamente indistinguibles de la correspondencia legítima.

Fuente y redacción: segu-info.com.ar