Más de un millón de dominios son susceptibles de ser tomados por actores maliciosos mediante lo que se ha denominado un ataque Sitting Ducks .

El poderoso vector de ataque, que explota las debilidades del sistema de nombres de dominio (DNS), está siendo explotado por más de una docena de actores cibercriminales con nexo ruso para secuestrar dominios de forma sigilosa, según reveló un análisis conjunto publicado por Infoblox y Eclypsium.

«En un ataque Sitting Ducks, el actor se apropia de un dominio actualmente registrado en un servicio DNS autorizado o un proveedor de alojamiento web sin acceder a la cuenta del verdadero propietario ni en el proveedor de DNS ni en el registrador», dijeron los investigadores.

«Sitting Ducks es más fácil de realizar, tiene más probabilidades de tener éxito y es más difícil de detectar que otros vectores de ataque de secuestro de dominios bien publicitados, como los CNAME colgantes «.

Una vez que un actor de amenazas se apodera de un dominio, este podría usarse para todo tipo de actividades nefastas, incluida la distribución de malware y la realización de spam, abusando de la confianza asociada con el propietario legítimo.

Los detalles de esta técnica de ataque «perniciosa» fueron documentados por primera vez por The Hacker Blog en 2016, aunque hasta la fecha sigue siendo en gran medida desconocida y sin resolver. Se estima que más de 35.000 dominios han sido secuestrados desde 2018.

«Para nosotros es un misterio», dijo a The Hacker News la Dra. Renee Burton, vicepresidenta de inteligencia de amenazas de Infoblox. «Con frecuencia recibimos preguntas de posibles clientes, por ejemplo, sobre ataques CNAME pendientes que también son un secuestro de registros olvidados, pero nunca hemos recibido una pregunta sobre un secuestro de Sitting Ducks».

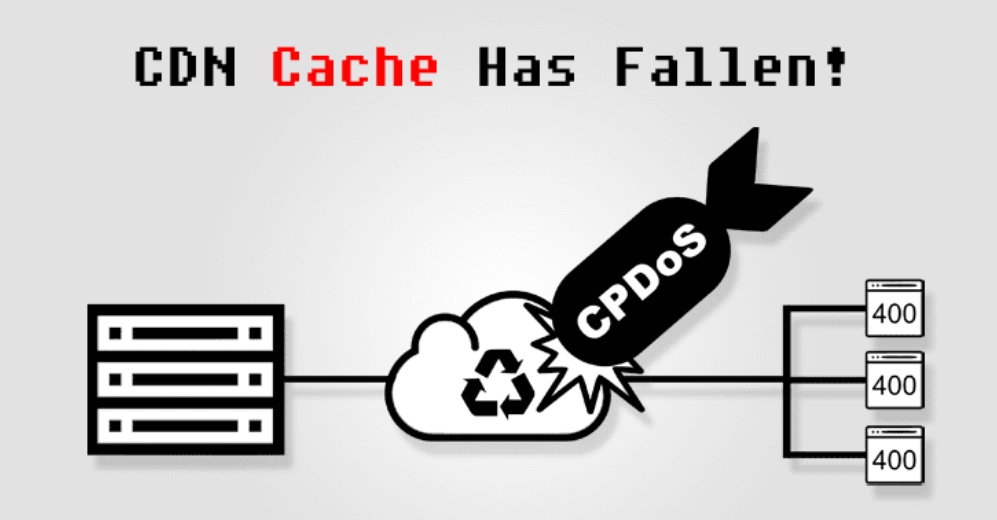

El problema es la configuración incorrecta en el registrador de dominio y la verificación de propiedad inadecuada en el proveedor de DNS autorizado, junto con el hecho de que el servidor de nombres no puede responder con autoridad a un dominio al que está destinado (es decir, delegación poco convincente ).

También requiere que el proveedor de DNS autorizado sea explotable, lo que permite al atacante reclamar la propiedad del dominio en el proveedor de DNS autorizado delegado sin tener acceso a la cuenta del propietario válido en el registrador del dominio.

En tal escenario, si el servicio DNS autorizado para el dominio caduca, el actor de amenazas podría crear una cuenta con el proveedor y reclamar la propiedad del dominio, haciéndose pasar por la marca detrás del dominio para distribuir malware.

«Hay muchas variaciones [de Sitting Ducks], incluso cuando un dominio ha sido registrado, delegado, pero no configurado en el proveedor», dijo Burton.

A lo largo de los años, diferentes actores de amenazas han utilizado el ataque Sitting Ducks como arma, y los dominios robados se han utilizado para alimentar múltiples sistemas de distribución de tráfico (TDS), como 404 TDS (también conocido como Vacant Viper) y VexTrio Viper . También se ha aprovechado para propagar amenazas de bomba falsas y estafas de sextorsión, un grupo de actividades que se conoce como Spammy Bear.

«Las organizaciones deberían verificar los dominios que poseen para ver si alguno es ineficaz y deberían utilizar proveedores de DNS que tengan protección contra los Sitting Ducks», dijo Burton.

Fuente y redacción: thehackernews.com