Se ha descubierto una nueva falla de seguridad de día cero en Apache OfBiz, un sistema de planificación de recursos empresariales (ERP) de código abierto que podría explotarse para eludir las protecciones de autenticación.

La vulnerabilidad, identificada como CVE-2023-51467 , reside en la funcionalidad de inicio de sesión y es el resultado de un parche incompleto para otra vulnerabilidad crítica ( CVE-2023-49070 , puntuación CVSS: 9,8) que se lanzó a principios de este mes.

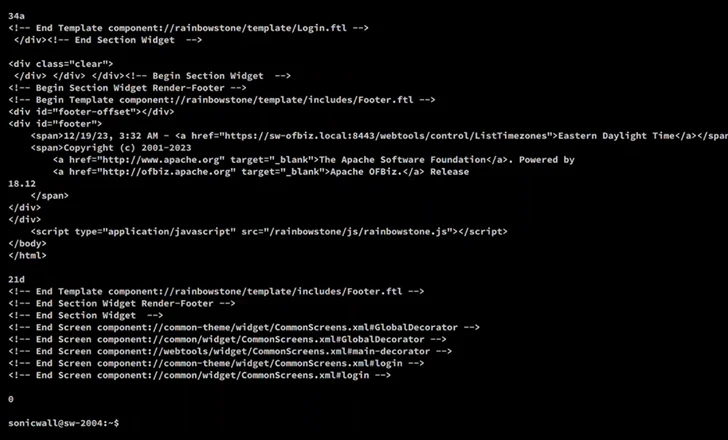

«Las medidas de seguridad tomadas para parchear CVE-2023-49070 dejaron intacta la raíz del problema y, por lo tanto, la omisión de autenticación aún estaba presente», dijo el equipo de investigación de amenazas de SonicWall Capture Labs, que descubrió el error, en un comunicado compartido con The Hacker News.

CVE-2023-49070 se refiere a una falla de ejecución remota de código previamente autenticada que afecta a las versiones anteriores a la 18.12.10 y que, cuando se explota con éxito, podría permitir a los actores de amenazas obtener control total sobre el servidor y desviar datos confidenciales. Se debe a un componente XML-RPC obsoleto dentro de Apache OFBiz.

Según SonicWall, CVE-2023-51467 podría activarse utilizando parámetros NOMBRE DE USUARIO y CONTRASEÑA vacíos e inválidos en una solicitud HTTP para devolver un mensaje de autenticación exitosa, eludiendo efectivamente la protección y permitiendo que un actor de amenazas acceda a recursos internos que de otro modo no estarían autorizados.

El ataque depende del hecho de que el parámetro «requirePasswordChange» está establecido en «Y» (es decir, sí) en la URL, lo que provoca que la autenticación se omita trivialmente independientemente de los valores pasados en los campos de nombre de usuario y contraseña.

«La vulnerabilidad permite a los atacantes eludir la autenticación para lograr una simple falsificación de solicitud del lado del servidor ( SSRF )», según una descripción de la falla en la Base de datos nacional de vulnerabilidades (NVD) del NIST.

Usuarios que confían en Apache OFbiz para actualizar a la versión 18.12.11 o posterior lo antes posible para mitigar cualquier amenaza potencial.

Fuente y redacción: thehackernews.com