Los grupos de ransomware están recurriendo cada vez más al cifrado remoto en sus ataques, lo que marca una nueva escalada en las tácticas adoptadas por actores con motivación financiera para garantizar el éxito de sus campañas.

«Las empresas pueden tener miles de computadoras conectadas a su red, y con el ransomware remoto, todo lo que se necesita es un dispositivo desprotegido para comprometer toda la red», dijo Mark Loman, vicepresidente de investigación de amenazas de Sophos .

«Los atacantes lo saben, por lo que buscan ese ‘punto débil’, y la mayoría de las empresas tienen al menos uno. El cifrado remoto seguirá siendo un problema perenne para los defensores».

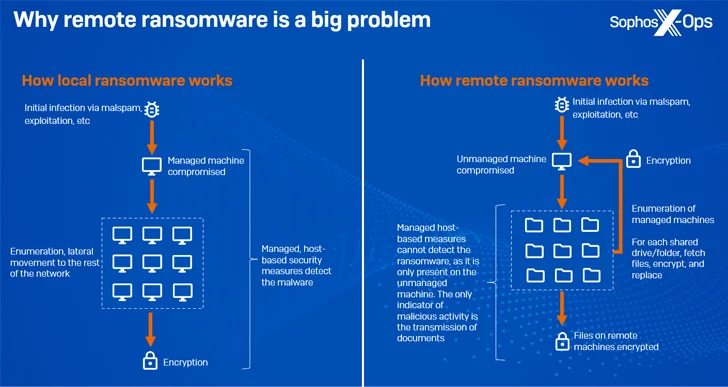

El cifrado remoto (también conocido como ransomware remoto), como su nombre lo indica, ocurre cuando se utiliza un punto final comprometido para cifrar datos en otros dispositivos en la misma red.

En octubre de 2023, Microsoft reveló que alrededor del 60 % de los ataques de ransomware ahora implican cifrado remoto malicioso en un esfuerzo por minimizar su huella, y que más del 80 % de todos los ataques se originan en dispositivos no administrados.

«Las familias de ransomware conocidas por admitir el cifrado remoto incluyen Akira, ALPHV/BlackCat, BlackMatter, LockBit y Royal, y es una técnica que existe desde hace algún tiempo; ya en 2013, CryptoLocker apuntaba a recursos compartidos de red», dijo Sophos.

Una ventaja significativa de este enfoque es que hace que las medidas de remediación basadas en procesos sean ineficaces y las máquinas administradas no pueden detectar la actividad maliciosa, ya que solo está presente en un dispositivo no administrado.

El desarrollo se produce en medio de cambios más amplios en el panorama del ransomware , en el que los actores de amenazas adoptan lenguajes de programación atípicos, apuntan más allá de los sistemas Windows, subastan datos robados y lanzan ataques fuera del horario comercial y los fines de semana para frustrar los esfuerzos de detección y respuesta a incidentes.

Sophos, en un informe publicado la semana pasada, destacó la «relación simbiótica, pero a menudo incómoda,» entre las bandas de ransomware y los medios de comunicación, como una forma no sólo de atraer la atención, sino también de controlar la narrativa y cuestionar lo que consideran una cobertura inexacta.

Esto también se extiende a la publicación de preguntas frecuentes y comunicados de prensa en sus sitios de filtración de datos, incluyendo incluso citas directas de los operadores, y a la corrección de errores cometidos por los periodistas. Otra táctica es el uso de nombres llamativos y gráficos ingeniosos, lo que indica una evolución en la profesionalización del delito cibernético.

«El grupo RansomHouse, por ejemplo, tiene un mensaje en su sitio de filtración dirigido específicamente a periodistas, en el que ofrece compartir información en un ‘canal de relaciones públicas de Telegram’ antes de que se publique oficialmente», señaló Sophos .

Si bien los grupos de ransomware como Conti y Pysa son conocidos por adoptar una jerarquía organizacional que comprende altos ejecutivos, administradores de sistemas, desarrolladores, reclutadores, recursos humanos y equipos legales, hay evidencia que sugiere que algunos han anunciado oportunidades para escritores y hablantes de inglés en foros criminales.

«La participación de los medios proporciona a las bandas de ransomware ventajas tanto tácticas como estratégicas; les permite aplicar presión a sus víctimas, al mismo tiempo que les permite dar forma a la narrativa, inflar su propia notoriedad y egos, y ‘mitificarse’ aún más», dijo la compañía.

Fuente y redacción: thehackernews.com