Vulnerabilidad de Escalamiento LOCAL

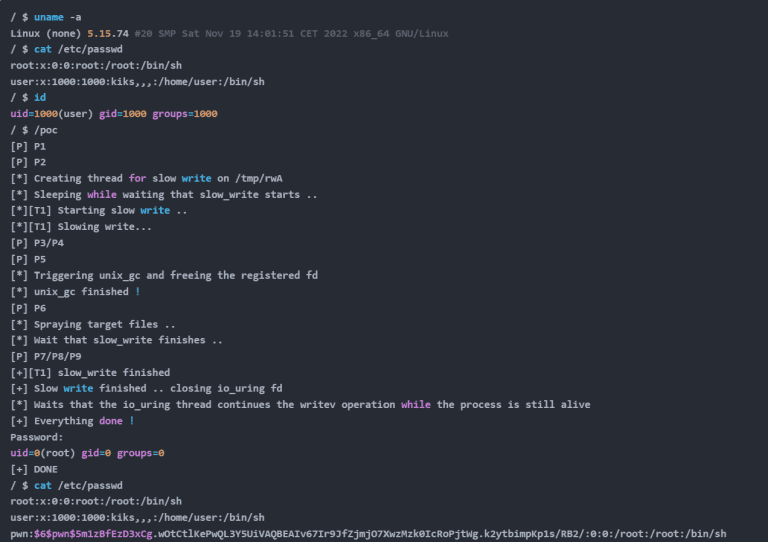

Los investigadores de seguridad @LukeGix y @kiks detallaron un exploit de prueba de concepto (PoC) de escalada de privilegios locales (LPE) para la vulnerabilidad identificada como CVE-2022-2602 (puntuación CVSS: 7.0).

El kernel de Linux podría permitir que un atacante local autenticado obtenga privilegios elevados en el sistema, causado por una falla de uso después de la liberación cuando se procesa una solicitud io_uring. Al enviar una solicitud especialmente diseñada, un atacante autenticado podría aprovechar esta vulnerabilidad para obtener privilegios elevados.

Los investigadores de seguridad Alessandro Groppo y LukeGix, quienes compartieron el código de explotación PoC para CVE-2022-2602, también publicaron el artículo (1, 2) con detalles sobre los métodos utilizados por la explotación.

El exploit PoC en funcionamiento 1, 2 se probó con éxito en versiones de 64 bits sin parches del kernel de Linux 5.15.74.

Vulnerabilidad de Escalamiento REMOTO

Además, los investigadores Arnaud Gatignol, Quentin Minster, Florent Saudel, Guillaume Teissier (@thalium_team) encontraron una vulnerabilidad que permite a los atacantes remotos ejecutar código arbitrario en las instalaciones afectadas del Kernel de Linux. No se requiere autenticación para explotar esta vulnerabilidad, pero solo los sistemas con Linux kernel SMB3 (ksmbd) habilitado son vulnerables (puntuación CVSS 10.0).

La falla identificada por ZDI como ZDI-22-1690 existe dentro del procesamiento de los comandos SMB2_TREE_DISCONNECT. El problema se debe a la falta de validación de la existencia de un objeto antes de realizar operaciones en el objeto. Un atacante puede aprovechar esta vulnerabilidad para ejecutar código en el contexto del kernel.

Linux ha publicado una actualización para corregir esta vulnerabilidad.

Fuente y redacción: segu-info.com.ar