NullMixer es un malware que roba las credenciales, direcciones, datos de tarjetas de crédito, criptomonedas y cuentas de Facebook y Amazon de sus víctimas. Dicho troyano se ha infiltrado en los dispositivos de más de 47.500 usuarios al «descargar software crackeado de sitios de terceros», han descubierto analistas de la empresa de ciberseguridad Kaspersky.

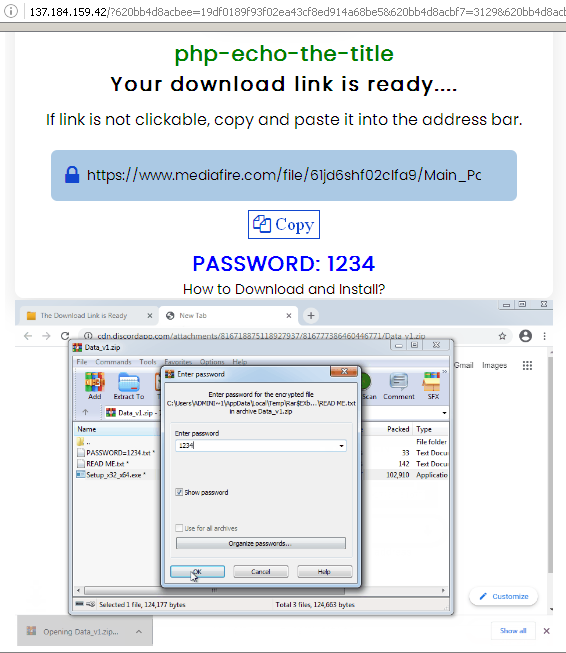

La investigación explica que NullMixer se difunde concretamente a través de webs que ofrecen cracks, keygen y activadores para instalar softwares de manera ilegal. En la mayoría de los casos, los usuarios reciben adware u otro software no deseado, pero NullMixer es mucho más peligroso.

Mediante NullMixer, se pueden descargar diferentes troyanos a la vez y esto puede ocasionar una infección a gran escala. El método más habitual que usan los ciberdelincuentes para acceder a los dispositivos es el crackeado, ya que los usuarios que buscan descargar programas ilegalmente suelen usar páginas de dudosa fiabilidad sin pensar en las consecuencias que puede haber después.

Cadena de ejecución NullMixer

La infección comienza cuando el usuario extrae y ejecuta el archivo win-setup-i864.exe, un programa de instalación NSIS (Nullsoft Scriptable Install System), que es un instrumento de instalación muy popular utilizado por muchos desarrolladores de software.

Luego, este «setup» descarga docenas de archivos maliciosos y los ejecuta. Para hacerlo, contiene una lista de nombres de archivos codificados y los inicia uno por uno usando cmd.exe.

RedLine

RedLine Stealer se conoce desde principios de 2020 y se desarrolló hasta 2021. Se sabe que el malware se vende en foros en línea y se distribuye a través de correos electrónicos de phishing.

El propósito principal de RedLine es robar credenciales e información de los navegadores, además de robar detalles de tarjetas de crédito y billeteras de criptomonedas de la máquina comprometida. Además, el malware también recopila información sobre el sistema, como: nombre de usuario, detalles del hardware y aplicaciones de seguridad instaladas.

PseudoManuscrypt

PseudoManuscrypt se conoce desde junio de 2021 y se utiliza como MaaS (Malware como servicio). Se ha observado que las organizaciones industriales y gubernamentales, y los laboratorios de investigación, son las víctimas más importantes.

Se sabe que el malware se distribuye a través de otras botnets como Glupteba y el objetivo principal de los actores de amenazas PseudoManuscrypt es espiar a sus víctimas robando cookies de Firefox, Google Chrome, Microsoft Edge, Opera y Yandex Browser, registrando teclas y robando criptomonedas utilizando el complemento ClipBanker. Una característica distintiva del malware es el uso del protocolo KCP para descargar complementos adicionales.

ColdStealer

ColdStealer es un programa malicioso relativamente nuevo que se descubrió en 2022. Al igual que muchos otros, su objetivo principal es robar credenciales e información de los navegadores web, además de robar billeteras de criptomonedas, credenciales de FTP, varios archivos e información sobre el sistema, como el sistema operativo. versión, idioma del sistema, tipo de procesador y datos del portapapeles. El único método conocido de entregar información robada a los ciberdelincuentes es enviar un archivo ZIP a un C&C.

FormatLoader

El objetivo principal de FormatLoader es infectar la máquina con un archivo malicioso adicional descargando el binario a la máquina comprometida. FormatLoader es un downloader que recibe su nombre por usar URL codificadas, donde sólo necesita completar un solo dígito para obtener un enlace al binario. Por ejemplo: https://signaturebusinesspark[.]com/360/fw3.exe

CsdiMonetize

CsdiMonetize es una plataforma de publicidad que solía instalar muchas aplicaciones no deseadas (PUA) mediante pago por instalación, después de infectar la máquina del usuario. Más tarde, en lugar de solo infectar a sus víctimas con PUAs, comenzó a infectar a sus víctimas con troyanos reales, como el malware Glupteba. Hoy en día, CsdiMonetize infecta a sus víctimas con tipos de familias de malware adicionales como: Fabookie, Disbuk, PseudoManuscrypt y otros.

Disbuk

Disbuk (también conocido como Socelar) se disfraza de una aplicación legítima, como un software de edición de PDF. Este malware se dirige principalmente a los anuncios de Facebook y evolucionó para robar las cookies de sesión de Facebook de Chrome y Firefox accediendo a la base de datos SQLite del navegador. Después de recuperar esta información, el malware intenta extraer información adicional como tokens de acceso, ID de cuenta, etc. Después de una mayor evolución, Disbuk también comenzó a recuperar las cookies de Amazon.

Además de robar datos, Disbuk también instala una extensión de navegador maliciosa que se hace pasar por una extensión de Google Translate. Para obtener más información sobre la cuenta de Facebook de un usuario, Disbuk consulta la API Graph de Facebook.

Fabookie

Fabookie es otro malware que apunta a los anuncios de Facebook. Su funcionalidad es similar al malware Disbuk e incluye el robo de cookies de sesión de Facebook de los navegadores, el uso de consultas de la API Graph de Facebook para recibir información adicional sobre la cuenta de un usuario, el método de pago vinculado, el saldo, los amigos, etc. Las credenciales robadas se pueden usar más tarde para ejecutar anuncios de la cuenta comprometida.

A diferencia de Disbuk, este malware no contiene extensiones de navegador maliciosas integradas, pero contiene dos utilidades integradas de NirSoft: ‘Chrome Cookies View’ y ‘Web Browser Password Viewer’, que se utilizan para extraer datos de los navegadores.

danabot

DanaBot es un troyano bancario escrito en Delphi que se propaga a través de phishing por correo electrónico y ha evolucionado mucho desde que se descubrió en 2018.

DanaBot es un malware modular que incluye varios módulos adicionales. Las funcionalidades más populares son robar información de máquinas comprometidas e inyectar formularios falsos en sitios populares de comercio electrónico y redes sociales para recopilar datos de pago. También puede proporcionar acceso completo a los sistemas infectados con escritorio remoto o acceso con mouse y teclado utilizando un complemento VNC.

Racealer / RaccoonStealer

Racealer (también conocido como RaccoonStealer) es un malware que extrae las credenciales de los usuarios y filtra los datos de las máquinas comprometidas.

Racoon ha evolucionado a lo largo de los años, desde que se descubrió en 2019. Por ejemplo, ahora usa Telegram para recuperar direcciones IP de C&C y configuraciones de malware. Además, ahora se están descargando módulos adicionales de los C&C del malware que también se utilizan para extraer credenciales.

ClipBanker

ClipBanker es un malware que roba datos del portapapeles de la máquina comprometida y busca específicamente direcciones de criptomonedas para reemplazarlas. Cuando un usuario copia una dirección de una billetera de criptomonedas, el malware reemplaza la dirección con la suya, por lo que el usuario final le envía criptomonedas al delincuente.

SgnitLoader

El SgnitLoader es un pequeño troyano-Downloader escrito en C#. El tamaño binario del descargador es de unos 15 Kbytes. Sin embargo, el archivo original está empaquetado con Obsidium, lo que hace que el tamaño binario crezca a más de 400 Kbytes.

SgnitLoader contiene algunos dominios codificados en su binario, a los que agrega la ruta y agrega un número del 1 al 7. A diferencia del malware FormatLoader, simplemente agrega un número al final del string para obtener la URL completa.

ShortLoader

Otro pequeño Trojan-Downloader escrito en C#. Su binario es la mitad del tamaño de SgnitLoader. Su código de función principal es bastante corto y utiliza el servicio de acortador de URL ‘IP Logger’ para ocultar la URL original de la que descarga el payload final.

INNO

El archivo original es un instalador ‘Inno Setup’ que utiliza la funcionalidad de descarga ‘Inno Download Plugin’. El script de instalación está programado para descargar un archivo desde la URL «http://onlinehueplet[.]com/77_1.exe» colocándolo en el directorio ‘%TEMP%’ como ‘dllhostwin.exe’

El archivo descargado pertenece a la familia Satacom Trojan-Downloader.

Satacom

Satacom (también conocido como LegionLoader) fue descubierto en 2019. Utiliza diferentes trucos antianálisis que probablemente se tomaron prestados de la herramienta de estrés antivirus llamada al-khazer.

LgoogLoader

Este archivo es otro instalador de software que usa el formato de archivo de Microsoft Cabinet. Después de la ejecución, suelta tres archivos: un archivo BAT, un intérprete de AutoIt con un encabezado ejecutable eliminado y un script de AutoIt. La tarea del archivo por lotes es restaurar el ejecutable del intérprete de AutoIt y ejecutarlo con una ruta al script.

El script AutoIt realiza algunas comprobaciones de AntiVM y AntiDebug. Si todas las comprobaciones tienen éxito, inicia el intérprete de AutoIt una vez más, descifra y descomprime el ejecutable incrustado y lo inyecta en el proceso recién creado. El ejecutable inyectado es LgoogLoader.

LgoogLoader es un troyano-Downloader que descarga un archivo de configuración cifrado desde una URL estática codificada. Luego descifra la configuración, extrae URL adicionales y descarga y ejecuta los payload finales. Se llamó LgoogLoader debido a su uso de cadenas de «Política de privacidad de Google».