El gigante tecnológico Microsoft envió el martes soluciones para anular 64 nuevas fallas de seguridad en su línea de software, incluida una falla de día cero que se ha explotado activamente en ataques del mundo real.

De los 64 errores, cinco se califican como Críticos, 57 como Importantes, uno como Moderado y uno como Bajo en gravedad. Los parches se suman a 16 vulnerabilidades que Microsoft abordó en su navegador Edge basado en Chromium a principios de este mes.

«En términos de CVE publicados, este martes de parches puede parecer más ligero en comparación con otros meses», dijo Bharat Jogi, director de investigación de vulnerabilidades y amenazas en Qualys, en un comunicado compartido con The Hacker News.

«Sin embargo, este mes alcanzó un hito considerable para el año calendario, ya que MSFT fijó el CVE número 1000 de 2022, probablemente en camino de superar el 2021, que parchó 1200 CVE en total».

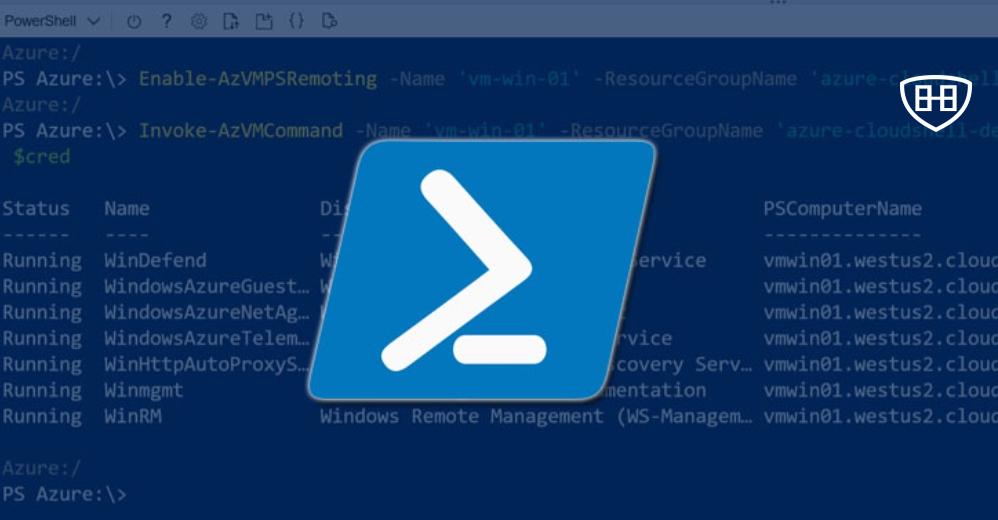

La vulnerabilidad en cuestión explotada activamente es CVE-2022-37969 (puntuación CVSS: 7.8), una falla de escalada de privilegios que afecta al controlador del sistema de archivos de registro común ( CLFS ) de Windows, que podría ser aprovechada por un adversario para obtener privilegios de SISTEMA en un sistema ya comprometido. activo.

“Un atacante ya debe tener acceso y la capacidad de ejecutar código en el sistema de destino. Esta técnica no permite la ejecución remota de código en los casos en que el atacante aún no tiene esa capacidad en el sistema de destino”, dijo Microsoft en un aviso.

El gigante tecnológico acreditó a cuatro conjuntos diferentes de investigadores de CrowdStrike, DBAPPSecurity, Mandiant y Zscaler por informar la falla, que puede ser una indicación de una explotación generalizada en la naturaleza, dijo Greg Wiseman, gerente de producto de Rapid7, en un comunicado.

CVE-2022-37969 es también la segunda falla de día cero explotada activamente en el componente CLFS después de CVE-2022-24521 (puntaje CVSS: 7.8) desde principios de año, la última de las cuales fue resuelta por Microsoft como parte de su Actualizaciones del martes de parches de abril de 2022.

No está claro de inmediato si CVE-2022-37969 es una omisión de parche para CVE-2022-24521. Otros defectos críticos de la nota son los siguientes:

- CVE-2022-34718 (puntuación CVSS: 9,8): vulnerabilidad de ejecución remota de código TCP/IP de Windows

- CVE-2022-34721 (puntuación CVSS: 9.8): extensiones de protocolo de intercambio de claves de Internet (IKE) de Windows Vulnerabilidad de ejecución remota de código

- CVE-2022-34722 (puntuación CVSS: 9.8): extensiones de protocolo de intercambio de claves de Internet (IKE) de Windows Vulnerabilidad de ejecución remota de código

- CVE-2022-34700 (puntuación CVSS: 8,8): vulnerabilidad de ejecución remota de código de Microsoft Dynamics 365 (local)

- CVE-2022-35805 (puntuación CVSS: 8,8): vulnerabilidad de ejecución remota de código de Microsoft Dynamics 365 (local)

«Un atacante no autenticado podría enviar un paquete IP especialmente diseñado a una máquina de destino que ejecuta Windows y tiene IPSec habilitado, lo que podría permitir una explotación de ejecución remota de código», dijo Microsoft sobre CVE-2022-34721 y CVE-2022-34722.

Microsoft también resolvió 15 fallas de ejecución remota de código en Microsoft ODBC Driver , Microsoft OLE DB Provider para SQL Server y Microsoft SharePoint Server y cinco errores de escalada de privilegios que abarcan Windows Kerberos y Windows Kernel.

La versión de septiembre se destaca además por parchear otra vulnerabilidad de elevación de privilegios en el módulo Print Spooler ( CVE-2022-38005 , puntaje CVSS: 7.8) que podría abusarse para obtener permisos de nivel de SISTEMA.

Por último, en la serie de actualizaciones de seguridad se incluye una solución lanzada por el fabricante de chips Arm para una vulnerabilidad de ejecución especulativa llamada Inyección de historial de rama o Spectre-BHB (CVE-2022-23960) que salió a la luz a principios de marzo.

«Esta clase de vulnerabilidades plantea un gran dolor de cabeza para las organizaciones que intentan mitigarlas, ya que a menudo requieren actualizaciones de los sistemas operativos, firmware y, en algunos casos, una recopilación de aplicaciones y refuerzo», dijo Jogi. «Si un atacante explota con éxito este tipo de vulnerabilidad, podría obtener acceso a información confidencial».

Parches de software de otros proveedores

Además de Microsoft, otros proveedores también han lanzado actualizaciones de seguridad desde principios de mes para rectificar docenas de vulnerabilidades, que incluyen:

- Adobe

- Androide

- Proyectos Apache

- Manzana

- cisco

- Citrix

- dell

- F5

- Fortinet

- GitLab

- Google Chrome

- HP

- IBM

- lenovo

- Distribuciones de Linux Debian , Oracle Linux , Red Hat , SUSE y Ubuntu

- MediaTek

- NVIDIA

- Qualcomm

- Samba

- SAVIA

- Schneider Electric

- Siemens

- Tendencia Micro

- vmware , y

- WordPress (que dejará de ser compatible con las versiones 3.7 a 4.0 a partir del 1 de diciembre de 2022)