Microsoft reveló el miércoles detalles de una «vulnerabilidad de alta gravedad» ahora parcheada en la aplicación TikTok para Android que podría permitir a los atacantes tomar el control de las cuentas cuando las víctimas hicieran clic en un enlace malicioso.

«Los atacantes podrían haber aprovechado la vulnerabilidad para secuestrar una cuenta sin el conocimiento de los usuarios si un usuario objetivo simplemente hiciera clic en un enlace especialmente diseñado», dijo Dimitrios Valsamaras del Microsoft 365 Defender Research Team en un artículo.

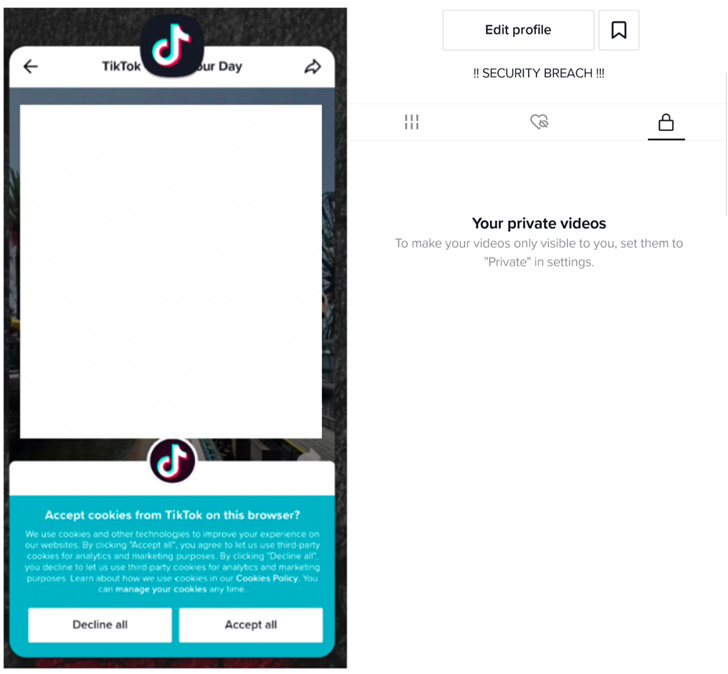

La explotación exitosa de la falla podría haber permitido a los actores maliciosos acceder y modificar los perfiles de TikTok de los usuarios y la información confidencial, lo que llevó a la exposición no autorizada de videos privados. Los atacantes también podrían haber abusado del error para enviar mensajes y subir videos en nombre de los usuarios.

El problema, abordado en la versión 23.7.3, afecta dos versiones de su aplicación de Android com.ss.android.ugc.trill (para usuarios de Asia oriental y sudoriental) y com.zhiliaoapp.musically (para usuarios de otros países excepto India, donde está prohibido). Combinadas, las aplicaciones tienen más de 1.500 millones de instalaciones entre ellas.

Rastreada como CVE-2022-28799 (puntaje CVSS: 8.8), la vulnerabilidad tiene que ver con el manejo de la aplicación de lo que se llama un enlace profundo, un hipervínculo especial que permite que las aplicaciones abran un recurso específico dentro de otra aplicación instalada en el dispositivo en lugar de dirigirlo. usuarios a un sitio web.

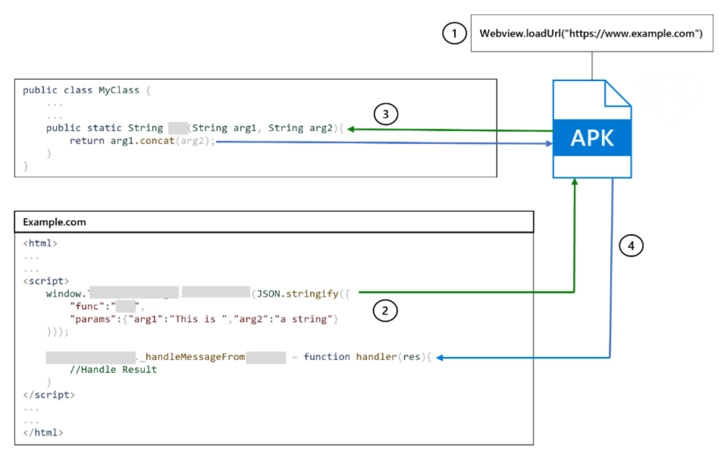

«Una URL manipulada (enlace profundo no validado) puede obligar a com.zhiliaoapp.musically WebView a cargar un sitio web arbitrario», según un aviso sobre la falla. «Esto puede permitir que un atacante aproveche una interfaz de JavaScript adjunta para tomar el control con un solo clic».

En pocas palabras, la falla permite eludir las restricciones de las aplicaciones para rechazar hosts que no sean de confianza y cargar cualquier sitio web elegido por el atacante a través de Android System WebView , un mecanismo para mostrar contenido web en otras aplicaciones.

«El filtrado se lleva a cabo del lado del servidor y la decisión de cargar o rechazar una URL se basa en la respuesta recibida de una solicitud HTTP GET en particular», explicó Valsamaras, y agregó que el análisis estático «indicó que es posible eludir el servidor». -verificación lateral agregando dos parámetros adicionales al enlace profundo».

Una consecuencia de este exploit diseñado para secuestrar WebView para cargar sitios web no autorizados es que podría permitir que el adversario invoque más de 70 puntos finales TikTok expuestos, comprometiendo efectivamente la integridad del perfil de un usuario. No hay evidencia de que el error haya sido armado en la naturaleza.

«Desde una perspectiva de programación, el uso de interfaces de JavaScript presenta riesgos significativos», señaló Microsoft. «Una interfaz de JavaScript comprometida puede potencialmente permitir que los atacantes ejecuten código utilizando la ID y los privilegios de la aplicación».