Los investigadores han descubierto un malware nunca antes visto que los atacantes informáticos de Corea del Norte han estado utilizando para leer y descargar subrepticiamente correos electrónicos y archivos adjuntos de las cuentas de GMail y AOL de los usuarios infectados.

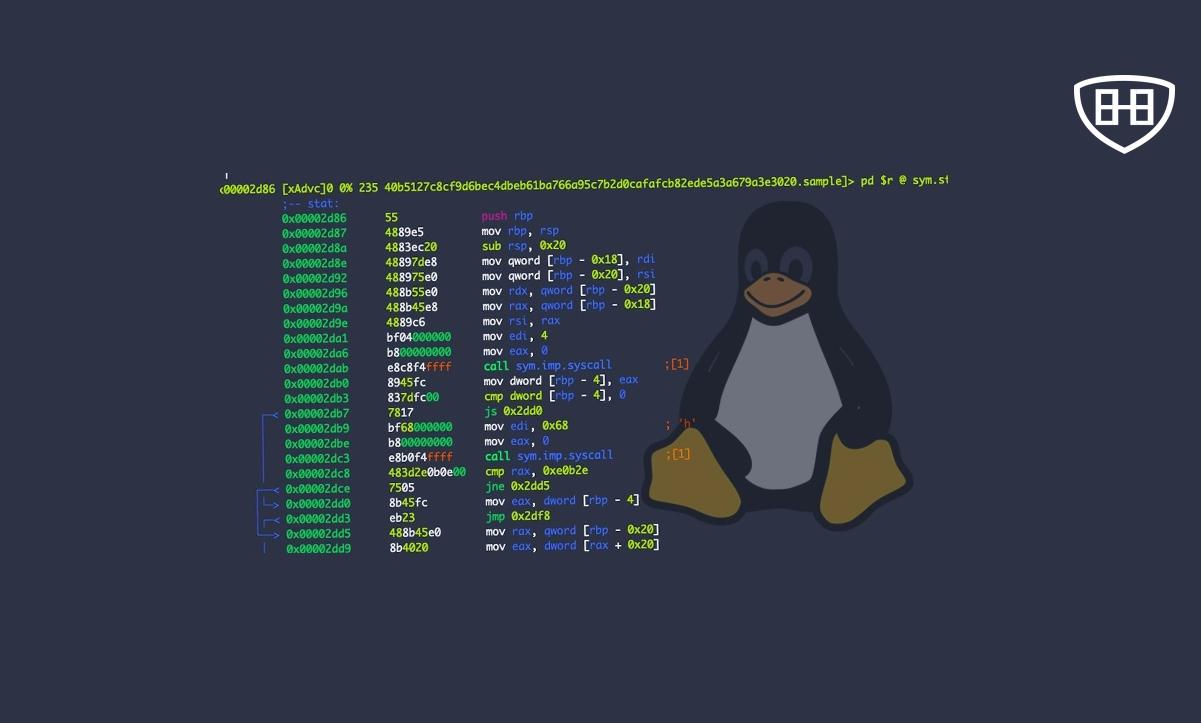

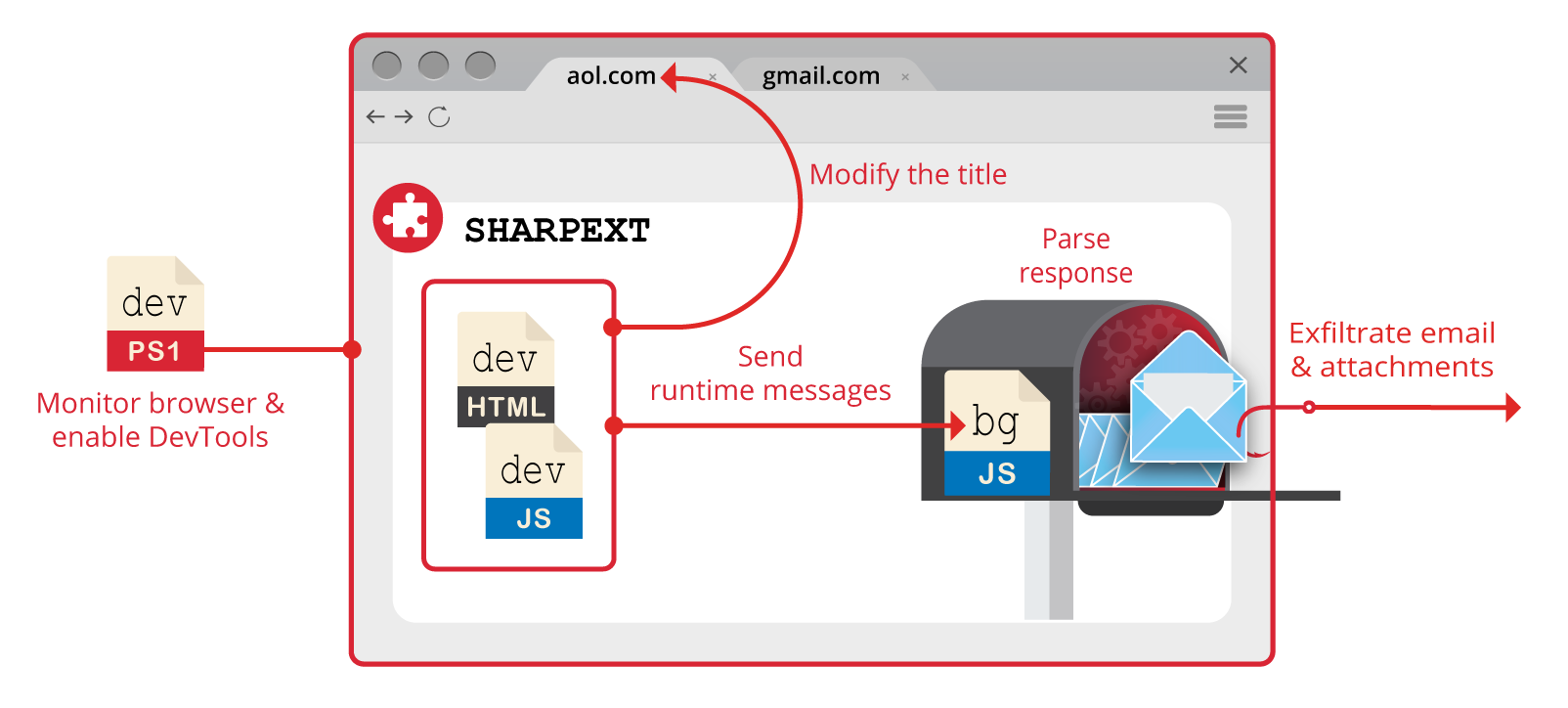

El malware, denominado SHARPEXT por investigadores, utiliza medios inteligentes para instalar una extensión de navegador para los navegadores Chrome y Edge, informó Volexity. Los servicios de correo electrónico no pueden detectar la extensión, y dado que el navegador ya se ha autenticado utilizando las protecciones de autenticación multifactor existentes, esta medida de seguridad cada vez más popular no juega ningún papel para frenar el compromiso de la cuenta. La extensión no está disponible en Chrome Web Store de Google, la página de complementos de Microsoft o cualquier otra fuente de terceros conocida y no depende de fallas en GMail o AOL Mail para instalarse.

El malware ha estado en uso durante «más de un año», dijo Volexity, y es obra de un grupo de hackers que la compañía rastrea como SharpTongue. El grupo está patrocinado por el gobierno de Corea del Norte y se superpone con un grupo rastreado como Kimsuky por otros investigadores. SHARPEXT está apuntando a organizaciones en los EE.UU., Europa y Corea del Sur que trabajan en armas nucleares y otros temas que Corea del Norte considera importantes para su seguridad nacional.

El presidente de Volexity, Steven Adair, dijo en un correo electrónico que la extensión se instala «por medio de spear phishing e ingeniería social donde se engaña a la víctima para que abra un documento malicioso». En su encarnación actual, el malware funciona solo en Windows, pero Adair dijo que no hay razón para que no se pueda ampliar para infectar navegadores que se ejecutan en macOS o Linux también.

La publicación del blog agregó: «La propia visibilidad de Volexity muestra que la extensión ha tenido bastante éxito, ya que los registros obtenidos por Volexity muestran que el atacante pudo robar con éxito miles de correos electrónicos de múltiples víctimas a través de la implementación del malware».

Instalar una extensión de navegador durante una operación de phishing sin que el usuario final se dé cuenta no es fácil. Los desarrolladores de SHARPEXT claramente han prestado atención a investigaciones como las publicadas, que muestran cómo un mecanismo de seguridad en el motor del navegador Chromium evita que el malware realice cambios en la configuración confidencial del usuario. Cada vez que se realiza un cambio legítimo, el navegador realiza un hash criptográfico de parte del código. Al inicio, el navegador verifica los hash y, si alguno de ellos no coincide, el navegador solicita que se restablezca la configuración anterior.

Es notable porque en lugar de robar las credenciales de correo electrónico de los usuarios, el malware, que es básicamente una extensión maliciosa para los navegadores basados en Chromium, lee mensajes y extrae datos de las cuentas de correo web de las víctimas mientras hojean sus bandejas de entrada. La extensión SHARPEXT generalmente se instala en la PC con Windows de la víctima una vez que se ha visto comprometida a través de alguna otra vulnerabilidad o ruta de infección.

Alguien fue a Black Hat y tenía malware de Corea del Norte en su PC

Las personas encargadas de defender la red de conferencias Black Hat ven mucha actividad extraña, a veces hostil, y este año incluyó malware vinculado a los agentes de Kim Jong-un.

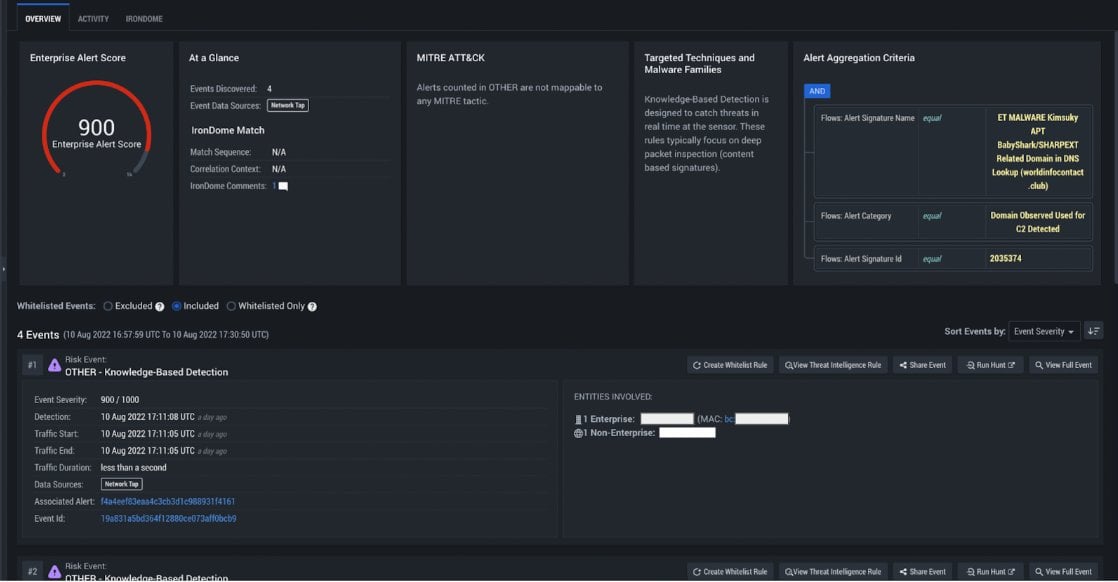

En su segundo año de ayudar a proteger el Centro de Operaciones de Red (NOC) del evento de seguridad de la información, el equipo de IronNet dijo que marcó 31 alertas maliciosas y 45 eventos altamente sospechosos, según el informe de autopsia del equipo.

Por supuesto, no todo el malware detectado en Black Hat está destinado a infectar dispositivos y realizar actos nefastos; parte de él proviene de ataques simulados en las aulas y en el piso de exhibición. Entonces, si bien la actividad de Tor y el túnel de DNS probablemente generarían, y deberían, generar alarmas en una red empresarial, en la conferencia de seguridad cibernética resultaron ser el comportamiento habitual de los asistentes y las demostraciones de los proveedores.

Sin embargo, los cazadores de la empresa de seguridad (Peter Rydzynski, Austin Tippett, Blake Cahen, Michael Leardi, Keith Li y Jeremy Miller) dijeron que descubrieron «varias» infecciones de malware activas en la red, incluidas Shlayer, SHARPEXT atribuido a Corea del Norte y NetSupport RATA.

Comencemos con el código que tiene vínculos con el propio Líder Supremo. Parece que alguien tenía SHARPEXT en su máquina, ya sea llevándolo a la conferencia o recogiéndolo mientras estaba allí, o algo lo estaba imitando, a juzgar por el tráfico de la red.

«Durante la conferencia, observamos numerosas llamadas de cuatro hosts únicos a tres dominios asociados con el malware de Corea del Norte SHARPEXT», documentaron los cazadores de amenazas de IronNet.

«Dado el interés demostrado por los actores de amenazas de Corea del Norte en comprometer a los investigadores de seguridad en los últimos dos años, nuestra observación del malware SHARPEXT de Corea del Norte en la red Black Hat es notable en sí misma debido a su uso por tantos investigadores cibernéticos y empleados de seguridad». según el equipo de IronNet.

Sin embargo, admiten que las consultas DNS a los servidores de comando y control SHARPEXT siguen siendo «desconcertantes». Si bien hubo respuestas de DNS exitosas de estos dominios, no hubo ninguna comunicación saliente después de la búsqueda de DNS.

«Es posible que el filtrado geográfico estuviera en juego aquí, pero no es así como esperaríamos verlo hecho y no es algo que vemos con frecuencia usando DNS», teorizaron los cazadores. «Por lo tanto, no tenemos una buena respuesta sobre el motivo de esta actividad».

Además de SHARPEXT, el NOC también observó una infección de malware Shlayer que comprometió por completo la computadora macOS de la víctima, según nos dijeron. Es posible que el Mac del asistente haya sido secuestrado por el software antes del evento. El primer indicio de actividad maliciosa llegó en forma de una alerta de HTTP POST salientes a api.commondevice[.]com con blobs de datos cifrados, que parecían ser comunicaciones C2 posteriores al compromiso.

Investigaciones posteriores descubrieron solicitudes HTTP GET que recuperaban un archivo ZIP, marcado como malicioso en VirusTotal, que no terminaba en «.ZIP», lo que probablemente era un intento de evadir la detección. Y toda esta actividad «estrechamente coincidente» descrita por Kaspersky en el análisis del troyano Shlayer.

En otro caso de un asistente que llegó a la conferencia con un dispositivo infectado, alguien apareció con NetSupport RAT (también conocido como NetSupport Manager RAT) en su computadora.

Esto, como muchas herramientas legítimas de acceso remoto, es cooptado con frecuencia por los ciberdelincuentes para apoderarse de la máquina de alguien, husmear en ellos y robar información. Los RAT se puede ejecutar en varios sistemas operativos, incluido Windows.

El dispositivo infectado realizó solicitudes HTTP POST a un servidor externo, y las comunicaciones coincidieron estrechamente con el análisis de Zscaler sobre la actividad de la RAT que roba información.