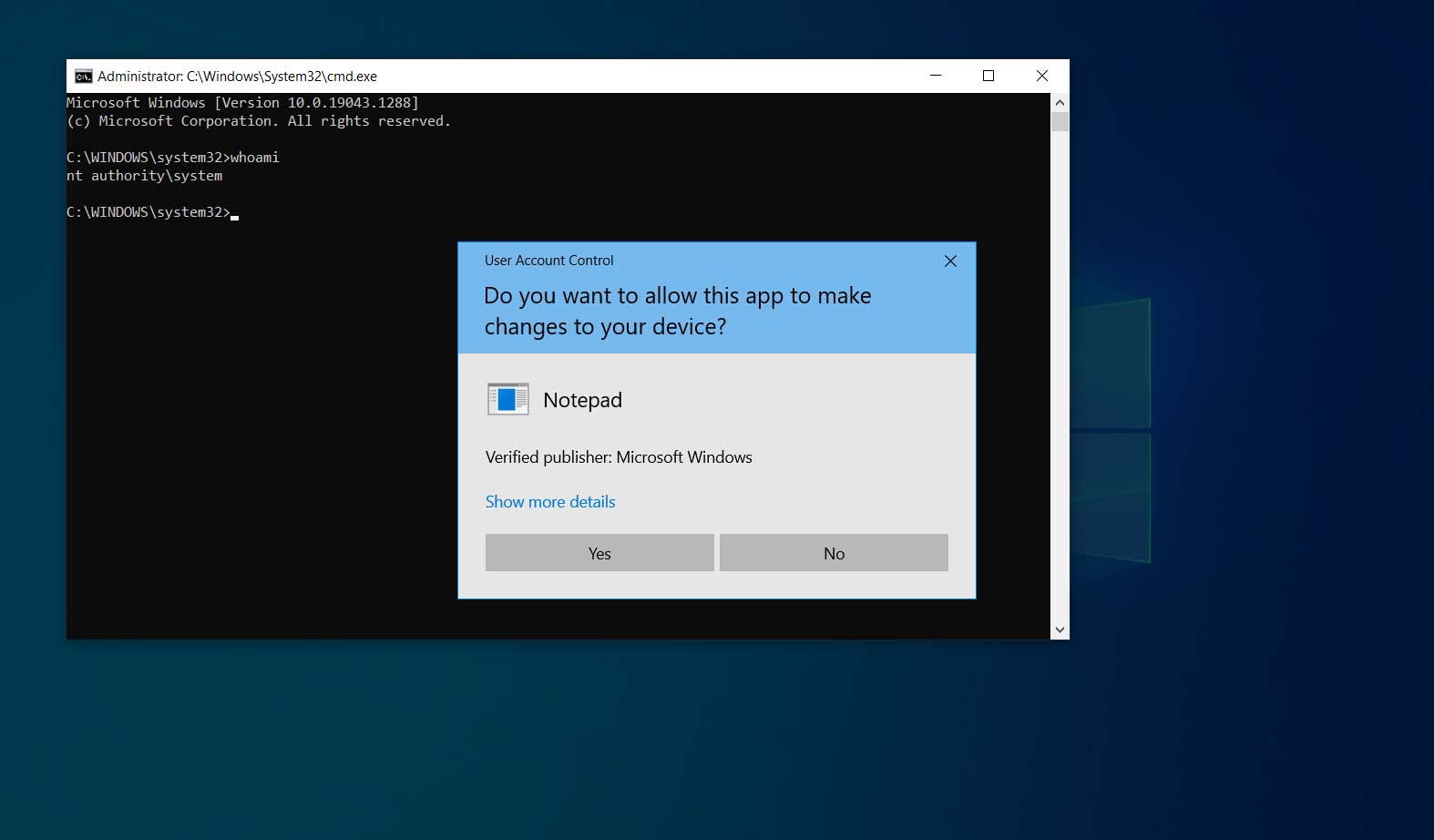

Una vulnerabilidad Zero-Day de escalamiento de privilegios locales (LPE) de Windows que Microsoft no ha podido abordar por completo durante varios meses, permite a los usuarios obtener privilegios administrativos en Windows 10, Windows 11 y Windows Server.

La vulnerabilidad explotada localmente en el Windows User Profile Service se identifica como CVE-2021-34484 y se le ha otorgado una puntuación CVSS v3 de 7.8. Si bien se ha publicado varios exploits en el pasado, no se cree que se esté explotando activamente en este momento.

La peculiaridad de este caso radica en el hecho de que Microsoft no ha podido abordar la falla desde su descubrimiento en agosto pasado y ya ha marcado la falla como «corregida» dos veces.

De acuerdo con el equipo de 0Patch, que extraoficialmente ha estado brindando correcciones para versiones discontinuadas de Windows y algunas vulnerabilidades que Microsoft no abordará, la falla sigue siendo de día cero. De hecho, los parches de Microsoft no solucionaron el error y rompieron el parche no oficial anterior de 0Patch.

Por ahora, el LPE no se ha solucionado

La vulnerabilidad de elevación de privilegios del servicio de perfil de usuario de Windows fue descubierta por el investigador de seguridad Abdelhamid Naceri y divulgada a Microsoft, quien la arregló como parte de los parches de agosto de 2021.

Poco después del lanzamiento de la solución, Naceri notó que el parche de Microsoft estaba incompleto y presentó una prueba de concepto (PoC) que permitía pasar el control en todas las versiones de Windows.

El equipo de 0Patch intervino en ese momento, lanzando una actualización de seguridad no oficial para todas las versiones de Windows y haciéndola de descarga gratuita para todos los usuarios registrados.

Microsoft también respondió a esta omisión con una segunda actualización de seguridad lanzada con los parches de enero de 2022, dando una nueva identificación de seguimiento como CVE-2022-21919 y marcándola como reparada. Sin embargo, Naceri encontró una nueva manera de eludir esa solución y comentó que este intento fue peor que el primero.

Mientras probaba su parche contra el segundo bypass del investigador, 0Patch encontró que su parche para el DLL «profext.dll» aún protegía a los usuarios contra el nuevo método de explotación, lo que permitía que esos sistemas permanecieran seguros.

Sin embargo, el segundo intento de corrección de Microsoft reemplazó el archivo «profext.dll», lo que provocó la eliminación de la corrección no oficial de todos los que habían aplicado las actualizaciones de Windows de enero de 2022.

0Patch ahora ha portado la solución para que funcione con las actualizaciones de marzo de 2022 y está disponible de forma gratuita para todos los usuarios registrados.

Las versiones de Windows que pueden aprovechar el nuevo microparche son las siguientes:

- Windows 10 v21H1 (32 y 64 bits) actualizado con las actualizaciones de marzo de 2022

- Windows 10 v20H2 (32 y 64 bits) actualizado con las actualizaciones de marzo de 2022

- Windows 10 v1909 (32 y 64 bits) actualizado con las actualizaciones de marzo de 2022

- Windows Server 2019 de 64 bits actualizado con las actualizaciones de marzo de 2022

Cabe señalar que Windows 10 1803, Windows 10 1809 y Windows 10 2004 aún están protegidos por el parche de 0Patch, ya que esos dispositivos llegaron al final del soporte y no recibieron la actualización de Microsoft que reemplazó a la DLL.