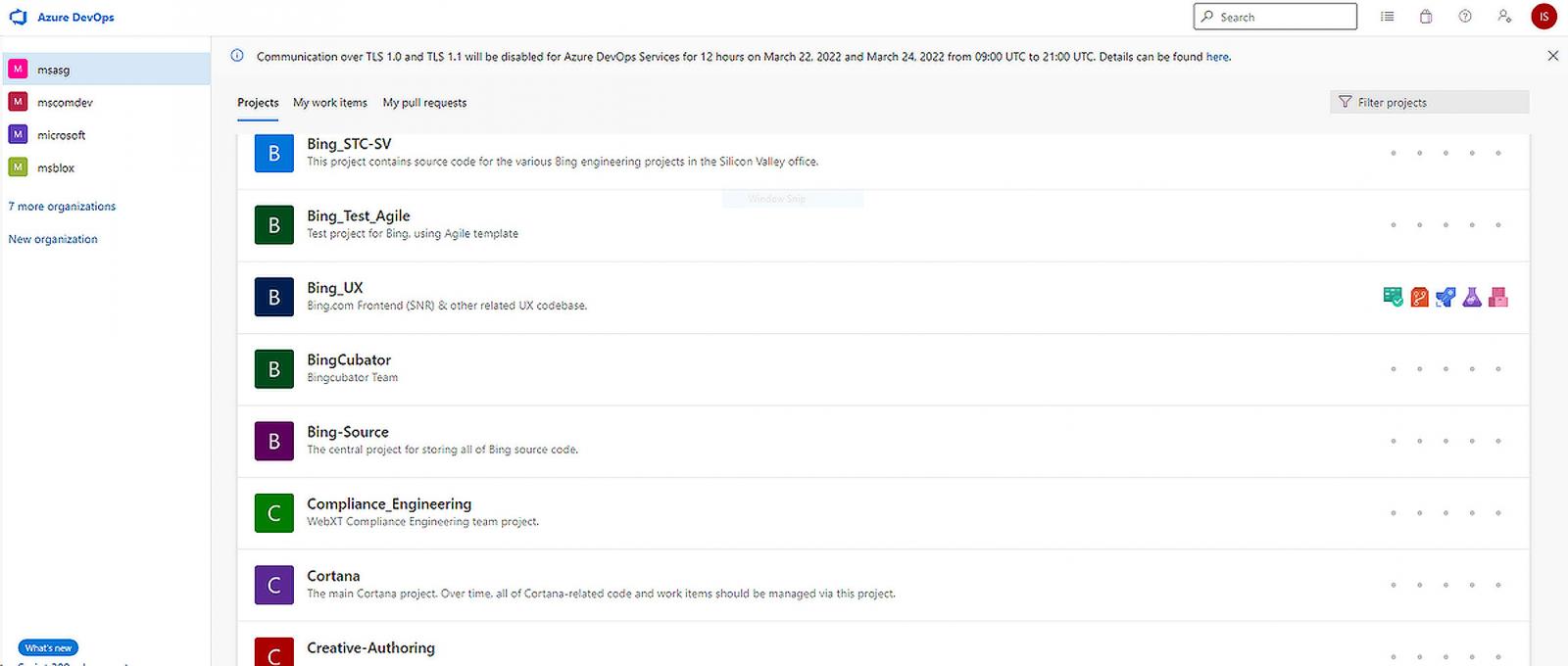

En la madrugada del domingo, la banda Lapsus$ aseguró haber hackeado el servidor Azure DevOps de Microsoft publicando una captura de pantalla en Telegram de supuestos repositorios internos de código fuente. Microsoft dice estar investigando las afirmaciones.

Según BleepingComputer, que ha publicado varias capturas de pantalla atribuidas a Lapsus$, el grupo ha hackeado un repositorio de Azure DevOps que contiene el código fuente de Cortana y de varios proyectos de Bing, llamados «Bing_STC-SV», «Bing_Test_Agile» y «Bing_UX». Por ahora se ha publicado un archivo TORRENT con parte del código fuente de Bing Maps y Cortana.

La captura de pantalla también muestra otros repositorios de código fuente, pero se desconoce qué contienen. Bleeping Computer añade que, extrañamente, la banda de extorsión dejó las iniciales del usuario conectado, «IS», en la captura de pantalla, lo que podría permitir a Microsoft identificar y asegurar la cuenta comprometida. La inclusión de las iniciales también puede significar que ya no tienen acceso al repositorio o que simplemente se están burlando de Microsoft, algo que la banda de extorsión es conocida por hacer con víctimas anteriores.

Poco después de publicar la captura de pantalla, la banda de Lapsus$ retiró su publicación y la sustituyó por un mensaje que decía: «Eliminado por ahora, lo volveremos a publicar más tarde». Sin embargo, investigadores de seguridad, no identificados por Bleeping Computer, ya habían tomado la captura de pantalla y la habían compartido enTwitter para entonces.

Aunque Microsoft no ha confirmado si su cuenta de Azure DevOps ha sido violada, ha dicho que son conscientes del suceso y lo están investigando. Desafortunadamente, Lapsus$ tiene un historial que confirma la veracidad de sus afirmaciones sobre ataques a otras empresas.

A diferencia de muchos grupos de extorsión conocidos, Lapsus$ no instala el ransomware en los dispositivos de sus víctimas. En su lugar, se dirigen a los repositorios de código fuente de las grandes empresas, roban sus datos propietarios y luego intentan pedir un rescate de millones de dólares a la empresa.

Aunque la filtración del código fuente facilita la búsqueda de vulnerabilidades en el software de una empresa, Microsoft ha declarado anteriormente que la filtración del código fuente no supone un aumento del riesgo. Microsoft afirma que su modelo de amenaza asume que los agentes de amenazas ya entienden cómo funciona su software, ya sea a través de la ingeniería inversa o de anteriores filtraciones de código fuente.

«En Microsoft, tenemos un enfoque de código interno -el uso de las mejores prácticas de desarrollo de software de código abierto y una cultura similar a la del código abierto- para hacer que el código fuente sea visible dentro de Microsoft. Esto significa que no confiamos en el secreto del código fuente para la seguridad de los productos, y nuestros modelos de amenaza asumen que los atacantes tienen conocimiento del código fuente. Por lo tanto, la visualización del código fuente no está vinculada a la elevación del riesgo», explicó Microsoft en una publicación del blog sobre el acceso de los atacantes de SolarWinds a su código fuente. Microsoft también ha dicho anteriormente que tienen una política de desarrollo que prohíbe que los «secretos», como claves API, credenciales o tokens de acceso, se incluyan en sus repositorios de código fuente.