Una campaña de phishing con posibles vínculos con un actor patrocinado por el estado está dirigida a funcionarios europeos que ayudan en el esfuerzo por evacuar a los refugiados ucranianos, dijo la firma de seguridad cibernética Proofpoint en un informe el miércoles.

Aunque la compañía dijo que la atribución sigue sin estar clara en este momento, encontró similitudes con las campañas realizadas por el grupo de ciberespionaje conocido como UNC1151 (también conocido como GhostWriter o TA445). Se cree que el grupo es un actor patrocinado por el estado bielorruso que apoya a Rusia en medio de su invasión de Ucrania.

Proofpoint dijo que la campaña se originó a partir de una dirección de correo electrónico que parece pertenecer a un miembro del servicio armado ucraniano comprometido. El correo electrónico contenía una serie de archivos adjuntos maliciosos, uno de los cuales intentaba descargar el malware Lua llamado SunSeed destinado al personal europeo involucrado en la supervisión del transporte y los esfuerzos de población dentro de la región. Otro archivo adjunto macro usó un lenguaje que hizo que pareciera que estaba relacionado con una reunión de emergencia del Consejo de Seguridad de la OTAN del 23 de febrero, que Proofpoint dijo que se usó para atraer a los objetivos para que hicieran clic en él.

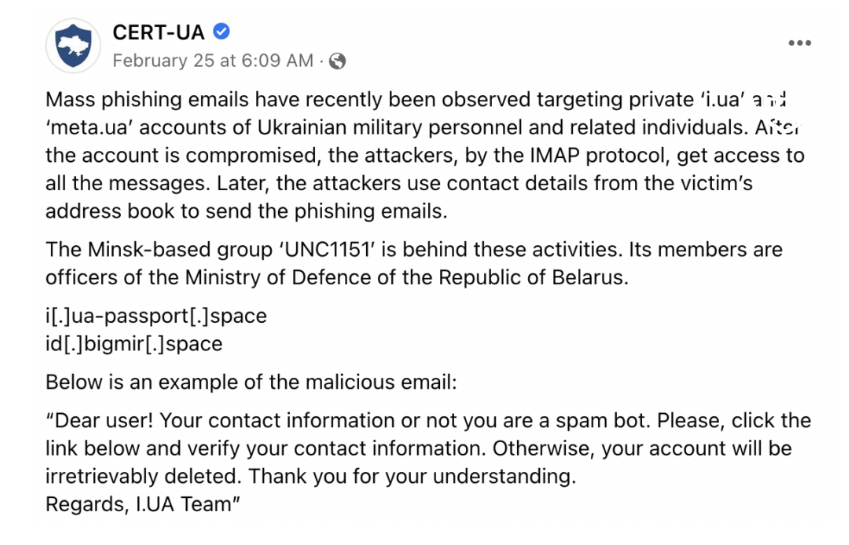

Los ataques de phishing anunciados por Proofpoint no fueron los primeros en atacar a Ucrania y sus aliados en medio del conflicto en curso con Rusia. La semana pasada, el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) publicó un anuncio de servicio público en Facebook alertando a los civiles sobre correos electrónicos de phishing masivos recientes dirigidos al personal militar ucraniano con cuentas ‘i.ua’ y ‘meta.ua’. Después de que el malware se infiltra en la cuenta, el actor de amenazas obtiene acceso a todos los mensajes y contactos dentro del sistema, dijo la agencia.

Tras el ataque de phishing a las cuentas ‘meta.ua’, Meta anunció que había eliminado y bloqueado las cuentas vinculadas a UNC1151.

“El phishing es popular simplemente porque es fácil y funciona”, dijo Brett Callow, analista de amenazas de Emsisoft. “Las campañas orquestadas por actores tanto estatales como no estatales son una preocupación constante y no sería sorprendente que se aprovecharan ahora con el fin de recopilar información de inteligencia durante la guerra. De hecho, sería mucho más sorprendente si no lo fueran”.

Aunque Proofpoint dijo que no ha «observado superposiciones técnicas concretas» entre la campaña de phishing y los ataques UNC1151 anteriores, agregó que hay varias razones para creer que están vinculados.

“Si bien Proofpoint no ha atribuido definitivamente esta campaña al actor de amenazas TA445, los investigadores reconocen que la línea de tiempo, el uso de direcciones de remitentes comprometidas se alinean con los informes del gobierno ucraniano y la victimología de la campaña se alinea con las tácticas publicadas de TA445 para incluir la orientación y la recopilación en torno a movimiento de refugiados en Europa”, afirma el informe.