La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. Advierte sobre intentos de explotación activos que aprovechan la última línea de vulnerabilidades de Microsoft Exchange » ProxyShell » que se parchearon a principios de mayo, incluida la implementación del ransomware LockFile en sistemas comprometidos.

Las vulnerabilidades, rastreadas como CVE-2021-34473, CVE-2021-34523 y CVE-2021-31207, permiten a los adversarios eludir los controles de ACL, elevar los privilegios en el backend de Exchange PowerShell, lo que permite al atacante realizar una ejecución remota de código no autenticado. Si bien Microsoft abordó los dos primeros el 13 de abril, se envió un parche para CVE-2021-31207 como parte de las actualizaciones del martes de parches de mayo del fabricante de Windows.

«Un atacante que aproveche estas vulnerabilidades podría ejecutar código arbitrario en una máquina vulnerable», dijo CISA .

El desarrollo se produce poco más de una semana después de que los investigadores de ciberseguridad hicieran sonar la alarma sobre el escaneo oportunista y la explotación de servidores Exchange sin parches aprovechando la cadena de ataque ProxyShell.

ProxyShell, que se demostró originalmente en el concurso de piratería Pwn2Own en abril de este año, es parte de un trío más amplio de cadenas de exploits descubiertas por el investigador de seguridad de DEVCORE Orange Tsai que incluye ProxyLogon y ProxyOracle, el último de los cuales se refiere a dos fallas de ejecución de código remoto que podrían emplearse para recuperar la contraseña de un usuario en formato de texto sin formato.

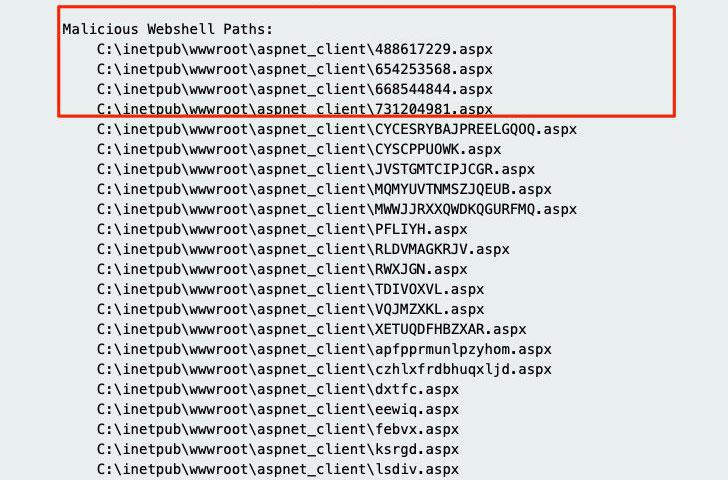

«Son cajas de puerta trasera con webshells que sueltan otras webshells y también ejecutables que llaman periódicamente», señaló el investigador Kevin Beaumont la semana pasada.

Ahora, según los investigadores de Huntress Labs, se han observado al menos cinco estilos distintos de shells web implementados en servidores vulnerables de Microsoft Exchange, con más de 100 incidentes reportados relacionados con el exploit entre el 17 y el 18 de agosto. Los shells web otorgan a los atacantes acceso remoto. a los servidores comprometidos, pero no está claro exactamente cuáles son los objetivos o hasta qué punto se utilizaron todas las fallas.

Hasta la fecha, se han detectado más de 140 shells web en no menos de 1.900 servidores Exchanger sin parches , tuiteó el CEO de Huntress Labs, Kyle Hanslovan , y agregó que «las [organizaciones] afectadas hasta ahora incluyen la fabricación de edificios, procesadores de mariscos, maquinaria industrial, talleres de reparación de automóviles, una pequeña aeropuerto residencial y más «.