Una vulnerabilidad de seguridad en Cisco Adaptive Security Appliance (ASA) que fue abordada por la compañía en octubre pasado y nuevamente a principios de abril, ha estado sujeta a ataques activos en estado salvaje luego del lanzamiento del código de explotación de prueba de concepto (PoC). .

El PoC fue publicado por investigadores de la firma de ciberseguridad Positive Technologies el 24 de junio, luego de lo cual surgieron informes de que los atacantes están persiguiendo un exploit para el error.

«Tenable también ha recibido un informe de que los atacantes están explotando CVE-2020-3580 en la naturaleza», la compañía de exposición cibernética , dijo.

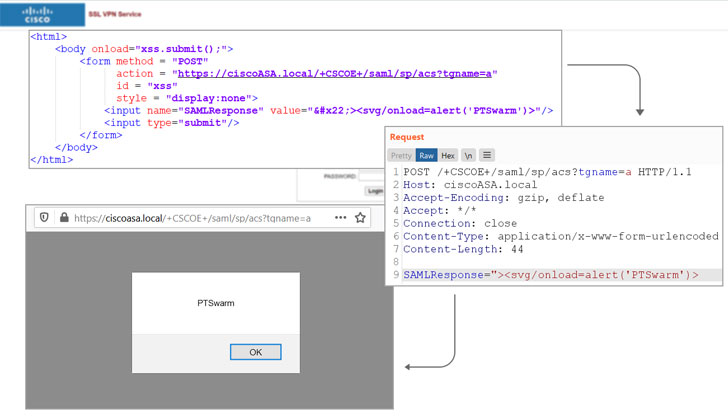

Registrado como CVE-2020-3580 (puntuación CVSS: 6.1), el problema se refiere a múltiples vulnerabilidades en la interfaz de servicios web del software Cisco ASA y el software Cisco Firepower Threat Defense (FTD) que podrían permitir que un atacante remoto no autenticado realice operaciones entre sitios. ataques de secuencias de comandos (XSS) en un dispositivo afectado.

En julio de 2020, había un poco más de 85.000 dispositivos ASA / FTD , 398 de los cuales se distribuyen en el 17% de las empresas Fortune 500.

La explotación exitosa, como los escenarios en los que un usuario de la interfaz está convencido de hacer clic en un enlace especialmente diseñado, podría permitir al adversario ejecutar código JavaScript arbitrario en el contexto de la interfaz o acceder a información confidencial basada en el navegador.

Aunque Cisco corrigió la falla en octubre de 2020, la compañía de equipos de red determinó posteriormente que la solución estaba «incompleta», por lo que requirió una segunda ronda de parches que se lanzaron el 28 de abril de 2021.

A la luz de la disponibilidad pública de PoC, se recomienda que las organizaciones den prioridad a la aplicación de parches CVE-2020-3580 para mitigar el riesgo asociado con la falla.