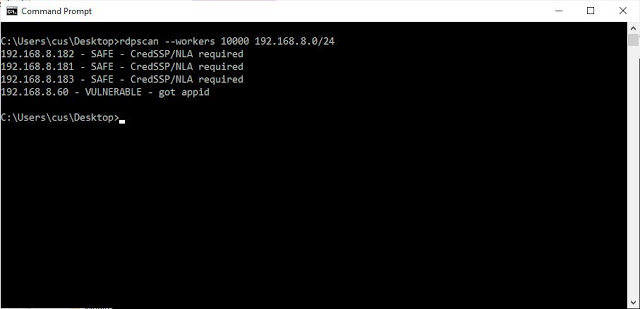

Los investigadores de ciberseguridad han revelado dos nuevas técnicas de ataque en documentos PDF certificados que podrían permitir a un atacante alterar el contenido visible de un documento mostrando contenido malicioso sobre el contenido certificado sin invalidar su firma.

«La idea del ataque explota la flexibilidad de la certificación PDF, que permite firmar o agregar anotaciones a documentos certificados bajo diferentes niveles de permiso», dijeron investigadores de Ruhr-University Bochum, que han analizado sistemáticamente la seguridad de la especificación PDF a lo largo de los años.

Los hallazgos se presentaron en el 42º Simposio de IEEE sobre Seguridad y Privacidad ( IEEE S&P 2021 ) celebrado esta semana.

Los dos ataques, denominados ataques Evil Annotation y Sneaky Signature , se basan en la manipulación del proceso de certificación de PDF mediante la explotación de fallas en la especificación que rige la implementación de firmas digitales (también conocida como firma de aprobación) y su variante más flexible llamada firmas de certificación.

Las firmas de certificación también permiten diferentes subconjuntos de modificaciones en el documento PDF según el nivel de permiso establecido por el certificador, incluida la capacidad de escribir texto en campos de formulario específicos, proporcionar anotaciones o incluso agregar varias firmas.

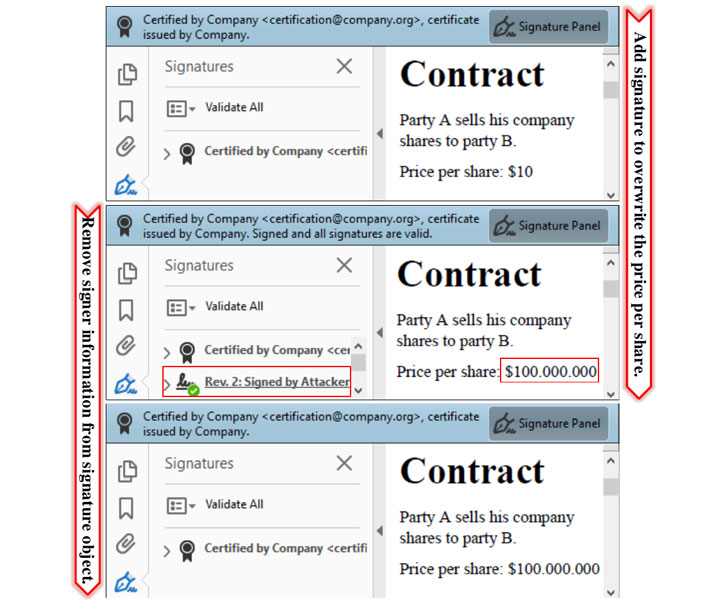

Evil Annotation Attack (EAA) funciona modificando un documento certificado que está provisto para insertar anotaciones para incluir una anotación que contiene código malicioso, que luego se envía a la víctima. Por otro lado, la idea detrás del ataque Sneaky Signature (SSA) es manipular la apariencia agregando elementos de firma superpuestos a un documento que permite completar campos de formulario.

«Al insertar un campo de firma, el firmante puede definir la posición exacta del campo y, además, su apariencia y contenido, dijeron los investigadores.» Esta flexibilidad es necesaria ya que cada nueva firma podría contener la información del firmante. La información puede ser un gráfico, un texto o una combinación de ambos. Sin embargo, el atacante puede hacer un mal uso de la flexibilidad para manipular sigilosamente el documento e insertar contenido nuevo «.

En un escenario de ataque hipotético detallado por los académicos, un certificador crea un contrato certificado con información confidencial mientras habilita la opción de agregar más firmas al contrato PDF. Aprovechando estos permisos, un atacante puede modificar el contenido del documento, por ejemplo, para mostrar un Número de Cuenta Bancaria Internacional (IBAN) bajo su control y transferir fondos de manera fraudulenta, ya que la víctima, incapaz de detectar la manipulación, acepta la manipulación manipulada. contrato.

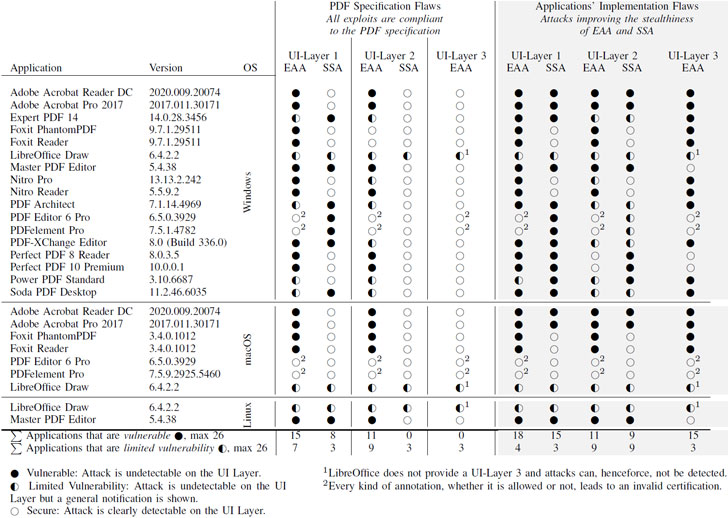

15 de las 26 aplicaciones PDF evaluadas por los investigadores, contando Adobe Acrobat Reader ( CVE-2021-28545 y CVE-2021-28546 ), Foxit Reader ( CVE-2020-35931 ) y Nitro Pro, se encontraron vulnerables al ataque EAA. permitir que un atacante cambie el contenido visible en el documento. Soda PDF Desktop, PDF Architect y otras seis aplicaciones fueron identificadas como susceptibles a ataques SSA.

Lo que es más preocupante, el estudio reveló que es posible ejecutar código JavaScript con muchos privilegios (por ejemplo, redirigir al usuario a un sitio web malicioso) en Adobe Acrobat Pro y Reader mediante la infiltración de dicho código a través de EAA y SSA como una actualización incremental del documento certificado. Adobe abordó la debilidad ( CVE-2020-24432 ) como parte de su actualización del martes de parches para noviembre de 2020 .

Para defenderse de tales ataques, los investigadores recomiendan prohibir las anotaciones de FreeText, Stamp y Redact, así como asegurarse de que los campos de firma se configuren en ubicaciones definidas en el documento PDF antes de la certificación, además de penalizar cualquier adición posterior de campos de firma con una certificación no válida. estado. Los investigadores también han creado una utilidad basada en Python llamada PDF-Detector , que analiza documentos certificados para resaltar cualquier elemento sospechoso que se encuentre en el documento PDF.

«Aunque ni la EAA ni la SSA pueden cambiar el contenido en sí, siempre permanece en el PDF, los campos de anotaciones y firmas se pueden usar como una superposición para agregar contenido nuevo», dijeron los investigadores. «Las víctimas que abren el PDF no pueden distinguir estas adiciones del contenido normal. Y lo que es peor: las anotaciones pueden incrustar un código JavaScript de alto privilegio que puede agregarse a ciertos documentos certificados».