VMware ha implementado parches para abordar una vulnerabilidad de seguridad crítica en vCenter Server que un adversario podría aprovechar para ejecutar código arbitrario en el servidor.

Registrado como CVE-2021-21985 (CVSS puntuación 9,8), el problema se debe a la falta de validación de entrada en el complemento de comprobación de estado de Virtual SAN ( vSAN ), que está habilitado de forma predeterminada en vCenter Server. «Un actor malintencionado con acceso de red al puerto 443 puede aprovechar este problema para ejecutar comandos con privilegios ilimitados en el sistema operativo subyacente que aloja vCenter Server», dijo VMware en su aviso.

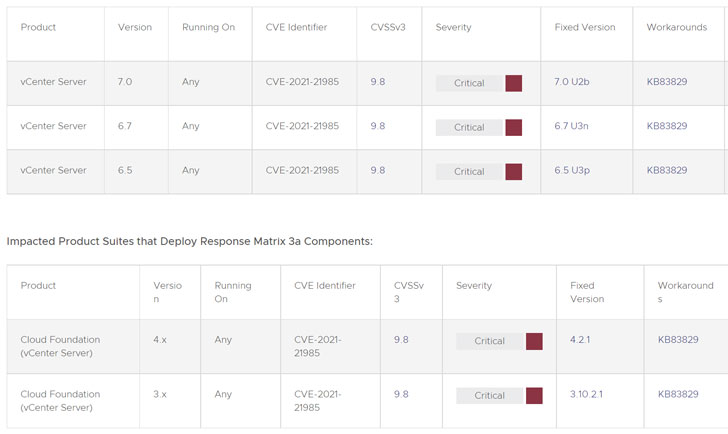

VMware vCenter Server es una utilidad de administración de servidores que se utiliza para controlar máquinas virtuales, hosts ESXi y otros componentes dependientes desde una única ubicación centralizada. La falla afecta las versiones 6.5, 6.7 y 7.0 de vCenter Server y las versiones 3.xy 4.x de Cloud Foundation. VMware le dio crédito a Ricter Z de 360 Noah Lab por informar sobre la vulnerabilidad.

La versión del parche también rectifica un problema de autenticación en vSphere Client que afecta a Virtual SAN Health Check, Site Recovery, vSphere Lifecycle Manager y VMware Cloud Director Availability plug-ins (CVE-2021-21986, puntuación CVSS: 6.5), lo que permite una atacante para llevar a cabo acciones permitidas por los complementos sin ninguna autenticación.

Si bien VMware recomienda encarecidamente a los clientes que apliquen el » cambio de emergencia » , la empresa ha publicado una solución para establecer los complementos como incompatibles. «La desactivación de estos complementos dará como resultado una pérdida de las capacidades de administración y monitoreo que proporcionan los complementos», señaló la compañía.

«Las organizaciones que han colocado sus servidores vCenter en redes a las que se puede acceder directamente desde Internet […] deben auditar sus sistemas en busca de compromiso», agregó VMware . «También deberían tomar medidas para implementar más controles de seguridad perimetral (firewalls, ACL, etc.) en las interfaces de administración de su infraestructura».

CVE-2021-21985 es la segunda vulnerabilidad crítica que VMware ha rectificado en vCenter Server. A principios de febrero, resolvió una vulnerabilidad de ejecución remota de código en un complemento de vCenter Server ( CVE-2021-21972 ) que podría abusarse para ejecutar comandos con privilegios no restringidos en el sistema operativo subyacente que aloja el servidor.

Las correcciones para las fallas de vCenter también se producen después de que la compañía reparó otro error crítico de ejecución de código remoto en VMware vRealize Business for Cloud ( CVE-2021-21984 , puntuación CVSS: 9.8) debido a un punto final no autorizado que podría ser explotado por un actor malintencionado acceso a la red para ejecutar código arbitrario en el dispositivo.

Anteriormente, VMware había implementado actualizaciones para corregir múltiples fallas en las soluciones VMware Carbon Black Cloud Workload y vRealize Operations Manager.