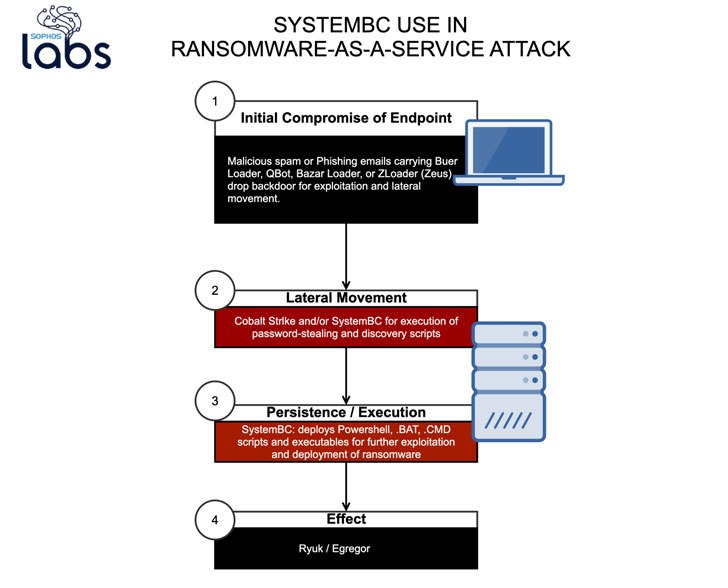

En un nuevo análisis publicado por Sophos hoy y compartido con The Hacker News, las implementaciones recientes de Ryuk y Egregor ransomware han involucrado el uso de la puerta trasera SystemBC para moverse lateralmente a través de la red y obtener cargas útiles adicionales para una mayor explotación.

Los afiliados suelen ser actores de amenazas responsables de lograr un punto de apoyo inicial en una red objetivo.

«SystemBC es una parte habitual de los conjuntos de herramientas de los atacantes de ransomware», dijo el investigador senior de amenazas de Sophos y ex editor de seguridad nacional de Ars Technica, Sean Gallagher.

«La puerta trasera se puede utilizar en combinación con otros scripts y malware para realizar el descubrimiento, la exfiltración y el movimiento lateral de forma automatizada a través de múltiples objetivos. Estas capacidades de SystemBC estaban originalmente pensadas para la explotación masiva, pero ahora se han incorporado al kit de herramientas para ataques, incluido el ransomware «.

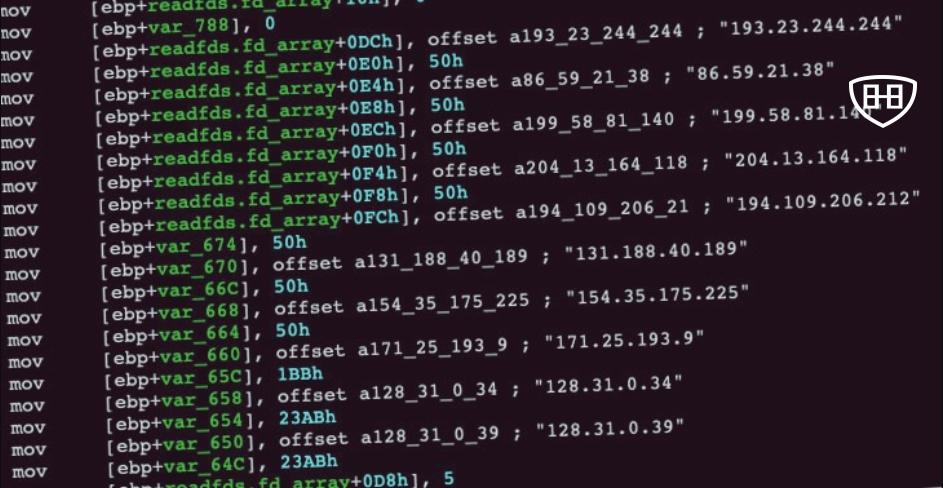

Documentado por primera vez por Proofpoint en agosto de 2019, SystemBC es un malware proxy que aprovecha el protocolo de Internet SOCKS5 para enmascarar el tráfico a los servidores de comando y control (C2) y descargar el troyano bancario DanaBot .

Desde entonces, SystemBC RAT ha ampliado la amplitud de su conjunto de herramientas con nuevas características que le permiten usar una conexión Tor para cifrar y ocultar el destino de las comunicaciones C2, proporcionando así a los atacantes una puerta trasera persistente para lanzar otros ataques.

Los investigadores señalan que SystemBC se ha utilizado en varios ataques de ransomware, a menudo junto con otras herramientas posteriores a la explotación como CobaltStrike, para aprovechar sus funciones de acceso remoto y proxy Tor para analizar y ejecutar comandos de shell maliciosos, scripts VBS y otros Blobs DLL enviados por el servidor a través de la conexión anónima.

También parece que SystemBC es solo una de las muchas herramientas básicas que se implementan como consecuencia del compromiso inicial derivado de correos electrónicos de phishing que entregan cargadores de malware como Buer Loader, Zloader y Qbot, lo que lleva a los investigadores a sospechar que los ataques pueden haber sido lanzado por afiliados de los operadores de ransomware, o por las propias bandas de ransomware a través de múltiples proveedores de malware como servicio.

«Estas capacidades dan a los atacantes la capacidad de apuntar y disparar para realizar descubrimiento, exfiltración y movimiento lateral con scripts empaquetados y ejecutables, sin tener que tener las manos en un teclado», dijeron los investigadores.

El aumento del malware de productos básicos también apunta a una nueva tendencia en la que el ransomware se ofrece como un servicio a los afiliados, como es el caso de MountLocker , donde los operadores brindan capacidades de doble extorsión a los afiliados para distribuir el ransomware con el mínimo esfuerzo.

«El uso de múltiples herramientas en ataques de ransomware como servicio crea un perfil de ataque cada vez más diverso que es más difícil de predecir y manejar para los equipos de seguridad de TI», dijo Gallagher. «La defensa en profundidad, la educación de los empleados y la búsqueda de amenazas basada en humanos son esenciales para detectar y bloquear tales ataques».