Un proveedor de mensajes de texto (SMS) que opera en Argentina, Chile y Uruguay, fue hackeado y, desde febrero analistas de seguridad empezaron a detectar robos de cuentas personales a partir del uso de SMS inseguros, el método que lamentablemente siguen utilizando miles de empresas en el mundo.

La empresa Sondeos Global, un «gateway» que envía SMS para seguir envíos, resetear contraseñas o enviar notificaciones publicó un documento interno enviado a sus clientes, donde reconocen un ingreso no autorizado a sus servidores el 24 de marzo (aunque se sabe que el ataque se inicio antes) y aseguran que atacantes «accedieron a capturar tráfico de SMS en tiempo real, con alrededor de 30 mil datos capturados». Sondeos Global realizó una denuncia sobre el hackeo en la Unidad Fiscal Especializada en Ciberdelincuencia.

Internamente, desde Segu-Info, hemos podido confirmar que los primeros casos reportados a Sondeos Global (incluso por empresas locales), provienen de las primeras semanas de enero.

«El hackeo afectó a clientes de Argentina y Uruguay, con tráfico de múltiples clientes con contenido del tipo OTP, marketing, gaming y otros», agrega el reporte. OTP es un tipo de clave que se usa una sola vez (One Time Password), como segundo factor, para entrar a una cuenta una vez que se introduce la contraseña. Los SMS funcionan como vehículo de estos OTP.

Estos mensajes se utilizan como método para notificar usuarios: desde un delivery hasta el envío de códigos para entrar a Gmail o Instagram. La vulnerabilidad de este sistema permite a los estafadores tomar control de otras cuentas para realizar estafas.

«Desde febrero empezamos a detectar una serie de robos de cuentas por parte de distintos atacantes que estaban interceptando estos códigos de seguridad que llegan por mensaje de texto, de empresas como Mercado Libre, Google, Facebook, Instagram y Apple», dijo Pablo Sabbatella, especialista en seguridad cripto de Opsek.

«Empezamos a investigar el tema junto con Opsek, The Red Guild y SEAL y llegamos a la conclusión de que los hackeos no se debían a los dispositivos de los usuarios sino al gateway encargado de enviar los SMS de autenticación en Argentina: había un proveedor comprometido. Lo reportamos el miércoles 26 y el viernes 28 de marzo las empresas afectadas informaron que habían detectado la filtración y asegurado sus sistemas», agregó.

Cabe destacar que estos incidentes no requerían la interacción de las víctimas e incluso afectaron a personas que utilizaban las mejores prácticas básicas de seguridad operativa (opsec).

Clarín pudo corroborar que los principales proveedores de telecomunicaciones de Argentina conocen el caso y están alerta para impedir que los atacantes continúen explotando este acceso no autorizado al envío de SMS.

Qué es un gateway y cómo fue vulnerado en el ataque

El gateway es un servicio que diferentes proveedores usan para enviar SMS: a ese rubro se dedica Sondeos Global, la empresa afectada.

Los mensajes de texto todavía se utilizan como segundo factor de autenticación y método de reseteo de contraseñas. Cuando un usuario quiere entrar a una plataforma, sea de Google, Apple o Mercado Libre, el proceso de autenticación suele exigir un segundo factor. Esto es por motivos de seguridad: si un atacante sabe nuestra contraseña, no es suficiente para robarnos la cuenta (account takeover, como se conoce a esta práctica).

«Un SMS gateway ofrece la posibilidad de gestionar envíos de SMS por parte de las empresas que requieran este servicio de mensajería hacia sus clientes. El proveedor del SMS gateway se encarga del envío hacia los operadores de telefonía móvil. Es decir, es un intermediario entre la empresa que quiere comunicar (Google, por ejemplo) y el cliente de la compañía que debe recibir el mensaje», explicó a Clarín Ileana Barrionuevo, especialista en seguridad informática.

«El envío de SMS se usa en estos casos para recuperar o restablecer contraseñas en las plataformas, en donde el cliente recibe el mensaje de texto que posee un código (OTP) para ser utilizado como un doble factor o código de verificación, o bien recibe una contraseña temporal; también para inicios de sesión rápidos», agrega.

En este caso, la empresa explicó en su reporte interno que los atacantes lograron comprometer el servidor SMPP. «Es un protocolo que establece las reglas de intercambio de SMS: por un lado está el cliente, que puede ser una aplicación; por el otro, el servidor, que corresponde al operador móvil, la empresa que da internet. Si un atacante vulnera el SMPP, puede conseguir acceso a todo el detalle de lo que ocurre en esa comunicación», advierte Barrionuevo.

Investigación técnica

Gracias a un investigación llevada adelante por Pablo Sabbatella y un grupo de investigadores, se pudo conocer cómo el robo de algunas cuentas de Telegram terminó desenmascarando el hackeo de una gran parte de los SMS enviados por las principales tecnológicas del mundo (Apple, Binance, Google, Microsoft, Whatsapp, Instagram, Facebook, Paypal, Mercadolibre, Telegram, Mi Argentina y más) a sus clientes en Argentina, Uruguay y Chile.

NOTA: Pablo publicó la historia como se dio todo y agradece @theredguild y su metodologia de trabajo super ordenada, @_SEAL_Org que ayudó a coordinar las comunicaciones, «Kentucky» que, de forma anónima, coordinó la comunicación con otros profesionales. También destaca al periodista Juan Brodersen (aka @juanbrodersen), del diario Clarín, con quien coordinaron publicar todo de forma responsable y cuando fuera seguro hacerlo.

A principios de febrero empezaron a recibir los primeros reportes de usuarios argentinos a los que les habían hackeado o intentado hackear su cuenta de Telegram, interceptando los códigos de autorización que Telegram envía por SMS y a través de la aplicación. Si nunca habían instalado Telegram o no tenían el 2FA, los hackeaban.

La segunda semana de marzo estos casos se intensificaron y empezaron a ser masivos. Después de entrevistar a las víctimas llegaron a la conclusión de que no se debía a dispositivos comprometidos (macOS, Windows, Android, iPhone) ni a una empresa telefónica en particular, sino que había algo más y la sospecha paso a ser el gateway de envío de SMS a los usuarios.

El 21 de marzo publicaron una alerta e invitaron a todos los afectados a contactarlos y el 26 de marzo se contacta otro investigador que termina de confirma el hecho: uno de los proveedores de envío de SMS en Latinoamérica estaba hackeado y estaban accediendo a todos los mensajes enviados.

Cuando una empresa como Apple, por ejemplo, envía un mensaje de texto con un código de seguridad, el mensaje no le llega directo al usuario, sino que pasa por varios puntos y lo hace siempre en texto plano SIN encriptarse. El flujo sería algo así: «Apple» se lo envía a «Twilio», que luego se lo envía a un Tier 2, ese se lo envía a un Tier 3, ese lo envía a la telefónica y al final lo recibe el usuario. O sea que cada vez que te mandan un mensaje pasa por muchos servidores y sin encriptarse (es muy probable que alguien lo acceda en el medio).

¿Qué se supone que pasó?

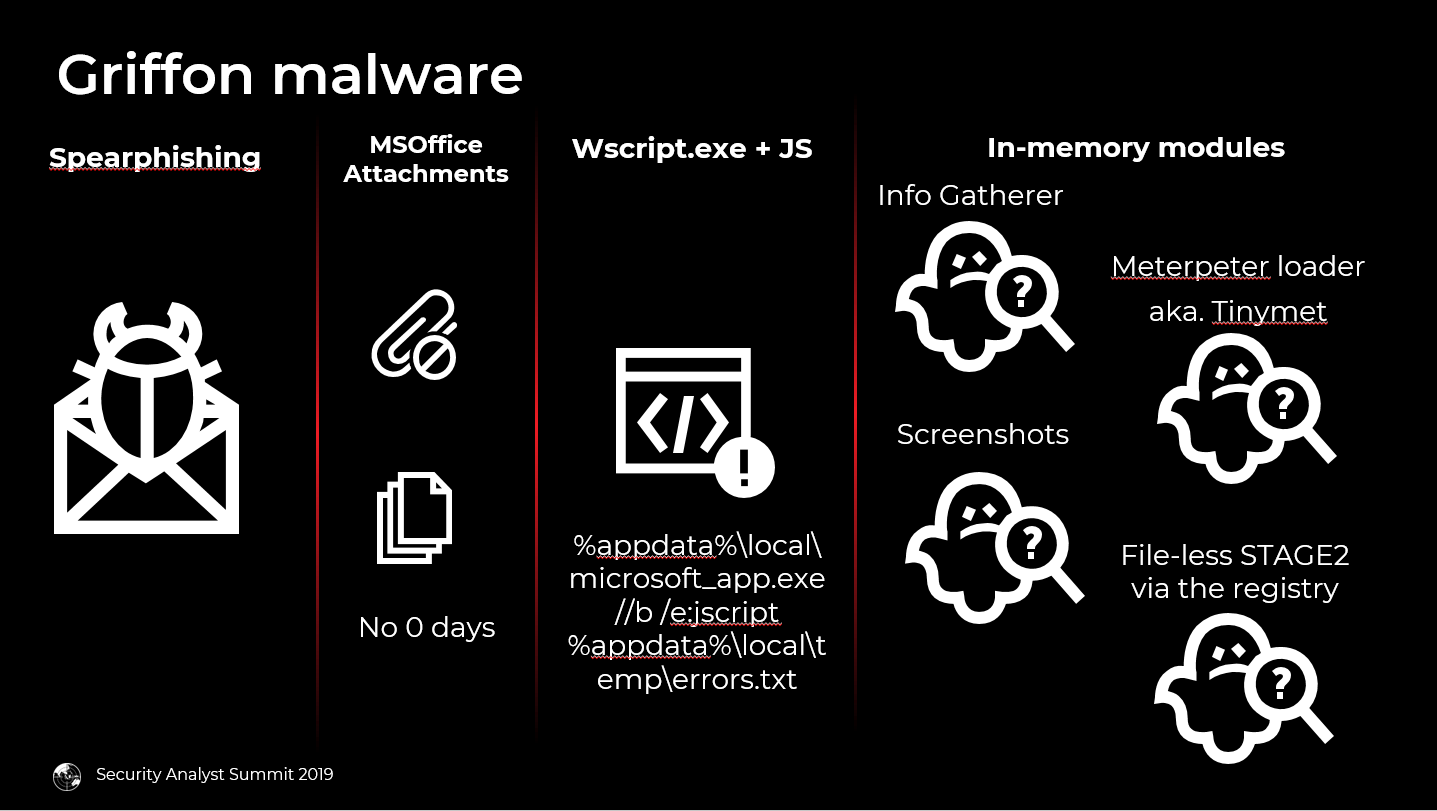

Un empleado de una de estas empresas fue infectado por un malware, quizás por bajar algo crackeado o abrir un archivo infectado, este malware le instaló un InfoStealer y este programa le robó las contraseñas que tenía guardadas. Luego en la darkweb alguien accedió a ese usuario y contraseña, accedió al servidor y se encontró con un tesoro: por ese servidor pasaban decenas de miles de mensajes de texto con códigos.

Tras un análisis más profundo de las pruebas (incluyendo capturas de pantalla, registros y filtraciones de datos) y con la ayuda de colegas del sector, las sospechas se confirmaron. Un bot de Telegram interceptaba sistemáticamente mensajes SMS que contenían los códigos MFA. El análisis también verificó la autenticidad de los registros, lo que indica que la vulnerabilidad había permanecido inadvertida durante varias semanas.

Se pudo verificar que estos de mensajes de texto eran reales y además ya se habían creado bots para hackear cuentas de Telegram y otras plataformas de forma automática. Estas herramientas estaban siendo utilizadas para vulnerar cuentas de forma masiva.

A partir de ese momento se pudo notificar a todas las empresas, organizaciones que de alguna forma estaban siendo afectadas para intentar solucionar el problema lo antes posible.

Desde el miércoles 26 en adelante se le dedicaron a ayudar a la empresa afectada (que terminó no siendo la única) y a detectar por donde habían entrado. Luego, durante el fin de semana, se puedo detectar el servidor comprometido y lograron darlo de baja.

Dado que muchas empresas utilizan los mismos proveedores de pasarelas de SMS, los atacantes interceptaron con éxito mensajes SMS de MFA de numerosos servicios destacados, como Google, Microsoft, Apple, Telegram, Facebook, Mercadolibre, Amazon, Binance, Betfun, Instagram, TikTok, Temu y Signal, así como de servicios regionales como Mercado Pago, Mi Argentina (Argentina), Banco Formosa (Argentina) y TRANSVIP (Chile). Basándose en investigaciones internas, información pública y datos filtrados, se cree que al menos 50 servicios se vieron afectados.

Además, los mensajes interceptados incluían datos altamente sensibles como credenciales, datos personales y códigos MFA, lo que explica cómo se produjeron las apropiaciones de cuentas de Telegram sin interacción del usuario.

Cómo evitar el robo de cuentas

Las cuentas personales, tanto de WhatsApp como de correo o de aplicaciones bancarias, son muy codiciadas por los atacantes para cometer estafas. En general, una vez que se toma el control, los cibercriminales se hacen pasar por conocidos para pedir dinero o cometer todo tipo de ataques de ingeniería social.

En enero del año pasado, usuarios de la aplicación Payoneer sufrieron en Argentina el vaciamiento de sus cuentas durante un fin de semana, cuando la popular app de pagos tuvo un problema con un gateway similar al de Sondeos. Mediante el interceptado de los SMS, hackers robaron accesos y transfirieron el dinero a cuentas propias.

Por este motivo, siempre hay que tener un segundo factor de autenticación activado, esto es, un paso más además de la contraseña para poder iniciar sesión, pero este método nunca tiene que ser el SMS, que es conocido en el ambiente de la ciberseguridad por ser inseguro.

Uno de los ataques más conocidos en el ámbito de la ciberseguridad es el «SIM swapping», que consiste en duplicar la tarjeta SIM del teléfono para suplantar la identidad de la víctima. «Más allá del SIM swapping, los SMS no están cifrados, lo que facilita interceptarlos. Siempre es mejor usar aplicaciones como Google o Microsoft Authenticator, que se descargan de las tiendas oficiales de Google y Apple y son súper fáciles de usar, además de más seguros», explica a Clarín Arturo Busleiman, especialista en ciberseguridad de Buanzo Consulting.

De hecho, las «passkeys» son otra forma segura de iniciar sesión que WhatsApp, Google y Apple ya permiten activar desde las opciones de configuración de cuenta. Se trata de un método de autenticación biométrica o mediante PIN a través de un dispositivo de confianza establecido por el usuario.

Sea con aplicaciones, passkeys o hasta llaves FIDO, asegurar cuentas con un segundo factor es fundamental para estar protegidos. Y el SMS debería ser la última opción, en tanto hay múltiples hackeos que tienen como puerta de entrada los mensajes de texto.

Nunca es tarde para señalar que el sistema de envio de SMS es inseguro y que las empresas y los usuarios deben dejar de utilizarlo.

Fuente y redacción: segu-info.com.ar