Hoy, con el auge de las políticas de trabajo desde cualquier lugar y de traer su propio dispositivo ( BYOD ), así como el cambio continuo hacia entornos de nube, estamos viendo un cambio de igual magnitud, ya que cada vez es más claro que las herramientas de seguridad de puntos finales por sí solas no pueden manejar el nuevo panorama de amenazas.

La seguridad de los puntos finales sigue siendo una herramienta importante. Sin embargo, las organizaciones deben incorporar una estrategia de monitoreo de red, detección de amenazas y respuesta para lograr un panorama más completo del riesgo y mitigarlo de manera eficaz.

Las siguientes son cinco razones por las que las organizaciones deben redoblar los esfuerzos en materia de seguridad de la red ahora, antes de que los malos actores encuentren una forma de ingresar y causen daños irreparables a su negocio.

1. Superficies de ataque sin agente

Algunos entornos (desde dispositivos IoT y OT hasta entornos de nube y más allá) no permiten el uso de agentes de endpoints. En otros escenarios, donde los endpoints pueden (en teoría) tener agentes de software instalados, puede que haya demasiados para proteger, lo que hace que sea una tarea casi imposible. Estas superficies de ataque sin agentes, o entornos donde los agentes de endpoints no son una opción, presentan un desafío único para los equipos de seguridad.

Muchos cibercriminales consideran que esta falta de detección de endpoints es una “puerta abierta” a la red. En estos escenarios, la visibilidad de la red es más crítica que nunca. Cuando las herramientas de detección y respuesta de endpoints (EDR) son ineficaces o no se pueden implementar, la red se convierte en la primera línea de defensa para detectar el tráfico anómalo antes de que sea demasiado tarde.

2. Identificación del movimiento lateral

Una vez que se logra el acceso, los actores maliciosos a menudo se moverán lateralmente a lo largo de la red para evadir la detección.

Cada segundo que un cibercriminal permanece en su red supone un mayor riesgo, ya que recopila información y, en muchos casos, espera hasta que llega el momento de atacar y exfiltrar datos confidenciales. Ignorar la amenaza del movimiento lateral y no contar con las herramientas para detectarlo de forma temprana puede tener consecuencias importantes en el futuro y permitir que los cibercriminales amplíen el alcance de su ataque.

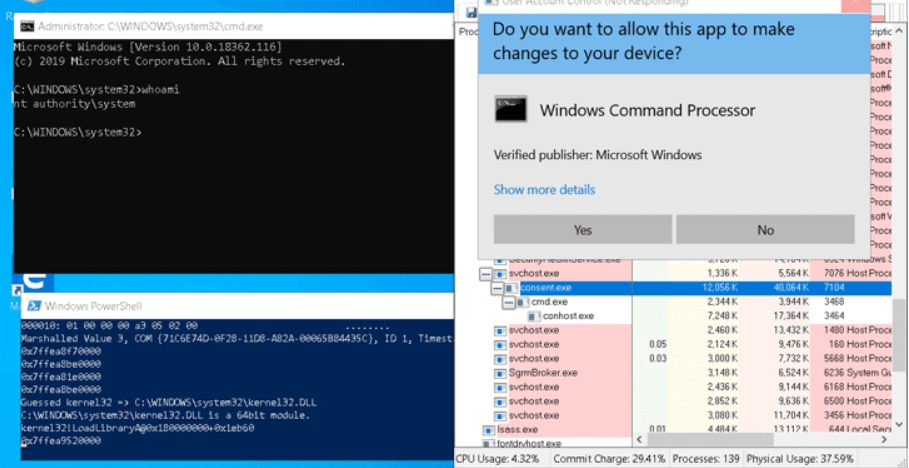

3. Omisión de seguridad de puntos finales

Los cibercriminales se están volviendo cada día más sofisticados. Sus técnicas y métodos para evadir o deshabilitar las herramientas de seguridad (por ejemplo, EDR, antivirus, firewalls e IDS) que protegen los dispositivos de punto final son más avanzados y exitosos que nunca.

Depender únicamente de las defensas de los endpoints crea un único punto de falla sin respaldo si se lo ignora. Por eso es fundamental que las organizaciones aprovechen una defensa en capas (que incluya una combinación de detección y respuesta a amenazas de red (NDR) y EDR ), que debe considerarse como un sistema de controles y equilibrios.

Ninguna herramienta mantendrá alejados a los atacantes, y es importante que los defensores tengan acceso a diversas soluciones que brinden diferentes capacidades y fuentes de inteligencia sobre amenazas.

4. Flujos de trabajo en la nube

Los entornos de nube son dinámicos y la complejidad de los sistemas distribuidos exige una visibilidad y un monitoreo holísticos y continuos de las redes para identificar tráfico anormal, acceso no autorizado y amenazas potenciales .

Las organizaciones pueden obtener muchos beneficios al migrar soluciones heredadas a la nube, pero eso no significa que los riesgos de ciberseguridad desaparezcan una vez allí. Por el contrario, los mismos problemas de ciberseguridad existen en un contexto diferente.

La apuesta por las soluciones de red garantiza que las comunicaciones de red estén supervisadas, lo que proporciona una mayor visibilidad tanto en los entornos locales como en los de red. Esta capa adicional de visibilidad funciona como otra capa de defensa.

5. Higiene de la red

Además de monitorear las amenazas a los activos, las organizaciones también deben poder detectar y responder rápidamente a actividades no autorizadas o violaciones de políticas en la red.

También es fundamental que los analistas de seguridad tengan a su disposición información forense detallada para poder actuar con rapidez antes de que se produzcan más movimientos en la red. Y con las soluciones de red adecuadas, esta respuesta se puede automatizar, de modo que se prioricen las amenazas más urgentes, lo que hace que la respuesta general a los incidentes sea más rápida y precisa.

La seguridad de la red no puede quedar relegada a un segundo plano

Si bien la cantidad de puntos finales está en constante expansión para muchas organizaciones, los equipos de seguridad no pueden confiar únicamente en este único punto de verdad cuando se trata de defender su postura de ciberseguridad.

La red esconde un tesoro para los cibercriminales, y el trabajo de los defensores es asegurarse de que nunca salgan con la suya redoblando las defensas de la red antes de que sea demasiado tarde.

Fuente y redacción: helpnetsecurity.com