Microsoft ha revelado una vulnerabilidad de gravedad alta que afecta a Office y que podría exponer los hashes NTLM a un atacante remoto.

Identificada como CVE-2024-38200, esta falla de seguridad está causada por una debilidad de divulgación de información que permite a actores no autorizados acceder a información protegida. Afecta a varias versiones de Office de 32 y 64 bits, incluidas Office 2016, Office 2019, Office LTSC 2021 y Microsoft 365 Apps for Enterprise.

Aunque la evaluación de explotabilidad de Microsoft dice que la explotación de CVE-2024-38200 es poco probable, MITRE ha etiquetado la probabilidad de explotación de este tipo de debilidad como altamente probable.

«En un escenario de ataque basado en la web, un atacante podría alojar un sitio web (o aprovechar un sitio web comprometido que acepte o aloje contenido proporcionado por el usuario) que contenga un archivo especialmente diseñado para explotar la vulnerabilidad», explica el aviso de Microsoft.

La empresa está desarrollando actualizaciones de seguridad para solucionar este error, pero aún no ha anunciado una fecha de lanzamiento. Desde la publicación de este artículo, Microsoft compartió más información sobre la falla CVE-2024-38200 en el aviso, indicando que lanzaron una solución a través de Feature Flighting el pasado 30 de julio.

«Los clientes ya están protegidos en todas las versiones de Microsoft Office y Microsoft 365 que reciben soporte. Los clientes aún deben actualizar a las actualizaciones del 13 de agosto de 2024 para obtener la versión final de la solución».

El aviso también indica que esta falla se puede mitigar bloqueando el tráfico NTLM saliente a servidores remotos. Microsoft dice que puede bloquear el tráfico NTLM saliente utilizando los siguientes tres métodos:

- Configurar la política de grupo Seguridad de red > Restringir NTLM > Tráfico NTLM saliente a servidores remotos para permitir, bloquear o auditar el tráfico NTLM saliente desde un equipo que ejecuta Windows 7, Windows Server 2008 o posterior a cualquier servidor remoto que ejecute el sistema operativo Windows. En este caso, querrá utilizar la política para bloquear el tráfico NTLM.

- Agregar usuarios al grupo de seguridad Usuarios protegidos, que restringe el uso de NTLM como mecanismo de autenticación

- Bloquear todo el tráfico saliente al puerto TCP 445.

Microsoft señala que utilizar cualquiera de estas mitigaciones podría impedir el acceso legítimo a servidores remotos que dependen de la autenticación NTLM.

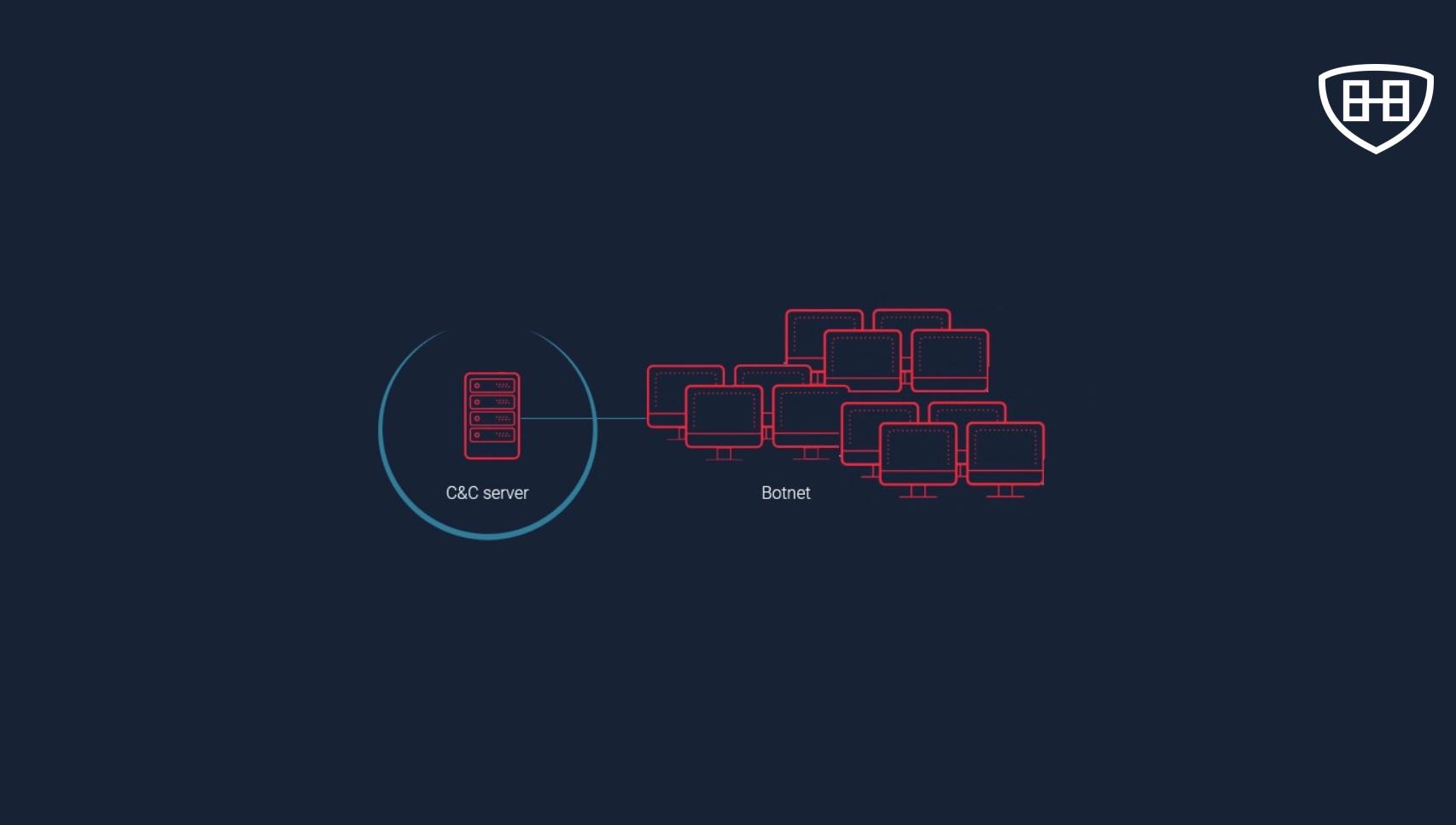

Si bien Microsoft no compartió más detalles sobre la vulnerabilidad, esta guía indica que la falla se puede usar para forzar una conexión NTLM saliente, como a un recurso compartido SMB en el servidor de un atacante. Cuando esto sucede, Windows envía los hashes NTLM del usuario, incluida su contraseña hasheada, que el atacante puede robar.

Como se demostró repetidamente en el pasado, estos hashes se pueden descifrar, lo que permite a los actores de amenazas obtener acceso a los nombres de inicio de sesión y las contraseñas de texto sin formato.

Los hashes NTLM también se pueden usar en ataques de retransmisión NTLM, como se vio anteriormente con los ataques ShadowCoerce, DFSCoerce, PetitPotam y RemotePotato0, para obtener acceso a otros recursos en una red.

Se compartirán más detalles en Defcon

Microsoft atribuyó el descubrimiento de las fallas al consultor de seguridad de PrivSec Consulting Jim Rush y al miembro del equipo Synack Red Team Metin Yunus Kandemir.

El director ejecutivo de PrivSec, Peter Jakowetz, le dijo a BleepingComputer que Rush revelará más información sobre esta vulnerabilidad en su próxima charla «NTLM – The last ride» en Defcon [PDF]

«Habrá un análisis profundo de varios errores nuevos que revelamos a Microsoft (incluido eludir una corrección a un CVE existente), algunas técnicas interesantes y útiles, combinando técnicas de múltiples clases de errores que resultaron en algunos descubrimientos inesperados y algunos errores absolutamente cocinados», explica Rush. «También descubriremos algunos valores predeterminados que simplemente no deberían existir en bibliotecas o aplicaciones sensibles, así como algunas brechas evidentes en algunos de los controles de seguridad relacionados con NTLM de Microsoft».

Microsoft también está trabajando en parchear fallas Zero-Days que podrían explotarse para «un-patch» sistemas Windows actualizados y reintroducir vulnerabilidades antiguas.

La compañía también dijo a principios de esta semana que está considerando parchear un control de aplicaciones inteligentes de Windows, una vulnerabilidad que se omite en SmartScreen y que ha sido explotada desde 2018.

Fuente y redacción: segu-info.com.ar