Investigadores de ciberseguridad han descubierto una nueva variante para Linux de un troyano de acceso remoto (RAT) llamado BIFROSE (también conocido como Bifrost) que utiliza un dominio engañoso que imita a VMware.

«Esta última versión de Bifrost tiene como objetivo eludir las medidas de seguridad y comprometer los sistemas específicos», dijeron los investigadores de la Unidad 42 de Palo Alto Networks, Anmol Maurya y Siddharth Sharma .

BIFROSE es una de las amenazas de larga data que ha estado activa desde 2004. Se ha ofrecido a la venta en foros clandestinos por hasta 10.000 dólares en el pasado, según un informe de Trend Micro de diciembre de 2015.

El malware ha sido utilizado por un grupo de hackers respaldado por el estado de China, identificado como BlackTech (también conocido como Circuit Panda, HUAPI, Manga Taurus, Palmerworm, PLEAD, Red Djinn y Temp.Overboard), que tiene un historial de ataques a organizaciones en Japón, Taiwán y Estados Unidos

Se sospecha que el actor de amenazas compró el código fuente o obtuvo acceso a él alrededor de 2010, y reutilizó el malware para usarlo en sus propias campañas a través de puertas traseras personalizadas como KIVARS y XBOW.

Se han observado variantes de Linux de BIFROSE (también conocido como ELF_BIFROSE) desde al menos 2020 con capacidades para iniciar shells remotos, descargar/cargar archivos y realizar operaciones con archivos.

«Los atacantes suelen distribuir Bifrost a través de archivos adjuntos de correo electrónico o sitios web maliciosos», dijeron los investigadores. «Una vez instalado en la computadora de la víctima, Bifrost permite al atacante recopilar información confidencial, como el nombre de host y la dirección IP de la víctima».

Lo que hace que la última variante sea notable es que llega a un servidor de comando y control (C2) con el nombre «download.vmfare[.]com» en un intento de hacerse pasar por VMware. El dominio engañoso se resuelve contactando a un solucionador de DNS público con sede en Taiwán con la dirección IP 168.95.1[.]1.

La Unidad 42 dijo que detectó un aumento en la actividad de Bifrost desde octubre de 2023, identificando no menos de 104 artefactos en su telemetría. Además, descubrió una versión Arm del malware, lo que sugiere que los actores de la amenaza probablemente estén buscando expandir su superficie de ataque.

«Con nuevas variantes que emplean estrategias de dominio engañosas como typosquatting, un aumento reciente en la actividad de Bifrost resalta la naturaleza peligrosa de este malware», dijeron los investigadores.

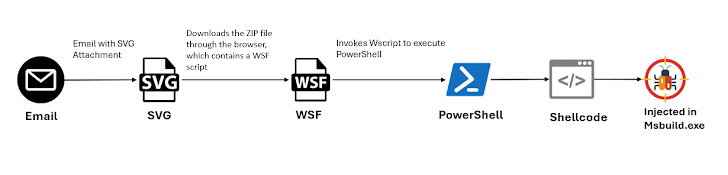

El desarrollo se produce cuando McAfee Labs detalló una nueva campaña GuLoader que propaga el malware a través de archivos adjuntos SVG maliciosos en mensajes de correo electrónico. También se ha observado que el malware se distribuye a través de scripts VBS como parte de una entrega de carga útil de varias etapas.

«Este reciente aumento resalta sus tácticas en evolución para un mayor alcance y evasión», dijo Trustwave SpiderLabs en una publicación en X a principios de esta semana.

Los ataques Bifrost y GuLoader coinciden con el lanzamiento de una nueva versión de Warzone RAT , que recientemente hizo arrestar a dos de sus operadores y desmantelar su infraestructura por parte del gobierno de Estados Unidos.

Fuente y redacción: thehackernews.com