En una actualización de seguridad de emergencia lanzada ayer, Google ha solucionado la sexta vulnerabilidad Zero-Day en Chrome este año. La compañía reconoció la existencia de un exploit para la falla de seguridad (rastreada como CVE-2023-6345).

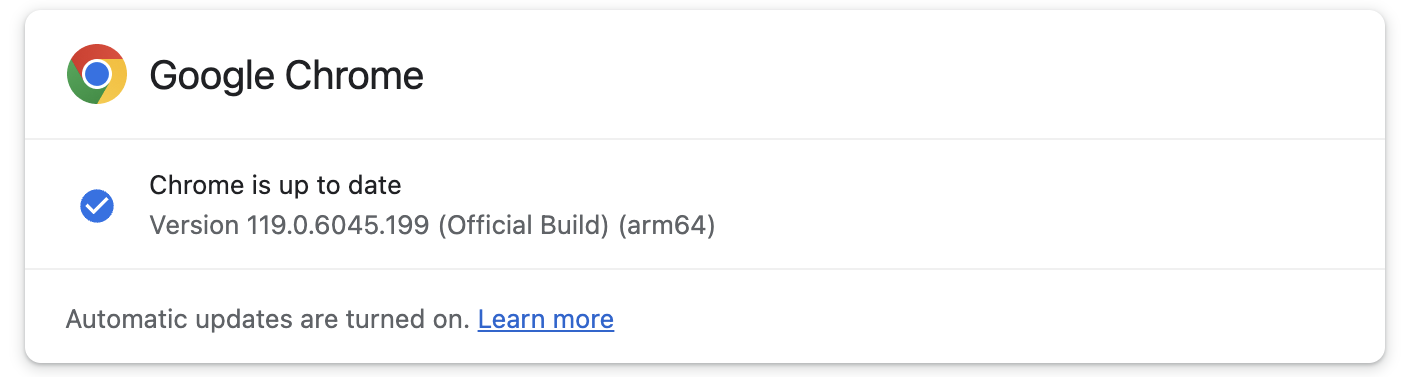

La vulnerabilidad se ha abordado en el canal Stable Desktop, con versiones parcheadas implementadas globalmente para usuarios de Windows (119.0.6045.199/.200) y usuarios de Mac y Linux (119.0.6045.199). Esta actualización además, incluye 7 correcciones de seguridad.

Los usuarios que no quieran actualizar manualmente pueden confiar en el navegador web para buscar nuevas actualizaciones automáticamente e instalarlas después del próximo lanzamiento.

Probablemente esté siendo explotado en ataques de software espía

Esta vulnerabilidad de día cero de alta gravedad se debe a una debilidad de desbordamiento de enteros dentro de la biblioteca de gráficos 2D de código abierto de Skia, lo que plantea riesgos que van desde fallas hasta la ejecución de código arbitrario (Skia también se utiliza como motor de gráficos en otros productos como ChromeOS, Android y Flutter).

El error fue informado el viernes 24 de noviembre por Benoît Sevens y Clément Lecigne, dos investigadores de seguridad del Grupo de Análisis de Amenazas (TAG) de Google.

Google TAG es conocido por descubrir Zero-Days, a menudo explotados por grupos de delincuentes informáticos patrocinados por el estado en campañas de software espía dirigidas a personas de alto perfil como periodistas y políticos de la oposición.

La compañía ha declarado que el acceso a los detalles permanecerá restringido hasta que la mayoría de los usuarios hayan actualizado sus navegadores. Si la falla también afecta al software de terceros que aún no ha sido parcheado, entonces se ampliará la limitación de acceso a los detalles y enlaces del error.

Esto tiene como objetivo reducir la probabilidad de que los actores de amenazas desarrollen sus propios exploits CVE-2023-6345, aprovechando la información técnica recientemente publicada sobre la vulnerabilidad.

En septiembre, Google solucionó otros dos Zero-Days (rastreados como CVE-2023-5217 y CVE-2023-4863), el cuarto y quinto desde principios de 2023.

Anteriormente, la empresa lanzó actualizaciones de seguridad para CVE-2023-3079, CVE-2023-2136 y CVE-2023-2033. Google TAG también etiquetó un error de ejecución remota de código (CVE-2023-4762) como día cero después de descubrir su uso en ataques de software espía, semanas después de que se parcheara a principios de septiembre.

Se puede consultar la página de seguridad de Chrome para obtener más información.

Fuente y redacción: segu-info.com.ar