Un grupo de investigadores ha ideado un ataque que obliga al navegador Safari de Apple a divulgar contraseñas. También demostraron que es capaz de rastrear el contenido de mensajes de GMail y más información confidencial, aprovechando una vulnerabilidad de canal lateral en las unidades centrales de procesamiento (CPU) de las series A y M que ejecutan dispositivos iOS y macOS.

¿Tu dispositivo Apple podría verse afectado? Sí, explican los investigadores en su informe. Con una probabilidad muy alta, si tienes un aparato que ejecuta macOS o iOS con CPU de estas series. Un atacante podría atacar a cualquier iPhone y iPad recientes, así como a las computadoras portátiles y de escritorio de Apple desde 2020 en adelante.

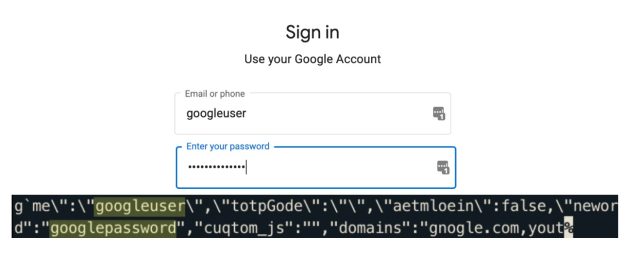

El grupo de académicos lo bautizaron como iLeakage. Lo implementan como un sitio web. Si es visitado desde un dispositivo de Apple vulnerable, el portal utiliza JavaScript para abrir en secreto una página independiente elegida por el atacante. Así, el atacante recupera el contenido del sitio representado en una ventana emergente.

El ataque «demuestra que Spectre sigue siendo relevante y explotable, incluso después de casi seis años de esfuerzos para mitigarlo desde su descubrimiento», explican los investigadores, del Instituto de Tecnología de Giorgia, la Universidad de Michigan y la Universidad del Ruhr en Bochum. Spectre es una vulnerabilidad que afecta a virtualmente todos los microprocesadores del mercado.

¿Qué información pueden obtener un atacante de tu dispositivo Apple?

Los investigadores probaron que un atacante que implemente un ataque como iLeakage podría recuperar el historial de visualización de YouTube de un dispositivo Apple. También el contenido de una bandeja de entrada de Gmail o la contraseña de Instagram cuando un administrador de credenciales la completa automáticamente. iLeakage necesita solo cinco minutos para perfilar la máquina de destino. Y cerca de 30 segundos para extraer contenido de 512 bits, como una cadena de 64 caracteres.

Es muy poco probable que se detecte iLeakage. El ataque se ejecuta en Safari y no deja rastros en los archivos de registro del sistema. Sin embargo, de acuerdo con la investigación, es posible que deje rastros de una página web de un atacante que aloje iLeakage en la caché del navegador de las páginas visitadas recientemente.

Aunque Leakage funciona contra Mac solo cuando ejecuta Safari, los iPhone y iPad pueden ser atacados cuando ejecutan cualquier navegador. Esto es así porque todos están basados en el motor de navegador WebKit de Apple.

Apple implementó una mitigación para iLeakage en Safari, explica el reporte del estudio. Sin embargo, esta mitigación no está habilitada de forma predeterminada y habilitarla solo es posible en macOS. Además, está marcado como inestable. Un representante de Apple dijo que planean abordar esta vulnerabilidad en una próxima versión de software, de acuerdo con Ars Technica.

Fuente y redacción: segu-info.com.ar