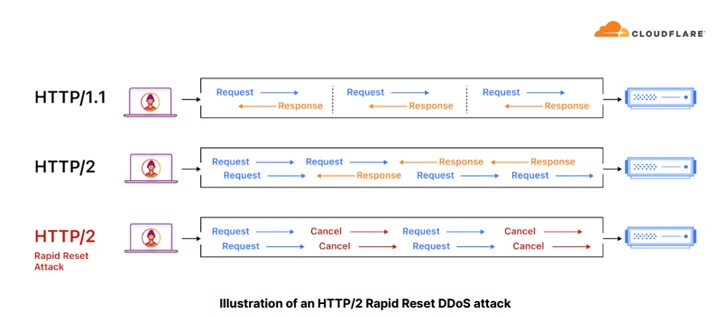

Cloudflare dijo el jueves que mitigó miles de ataques de denegación de servicio distribuido (DDoS) HTTP hipervolumétricos que explotaban una falla recientemente revelada llamada HTTP/2 Rapid Reset , 89 de los cuales excedieron los 100 millones de solicitudes por segundo (RPS).

«La campaña contribuyó a un aumento general del 65% en el tráfico de ataques HTTP DDoS en el tercer trimestre en comparación con el trimestre anterior «, dijo la empresa de seguridad e infraestructura web en un informe compartido con The Hacker News. «Del mismo modo, los ataques DDoS L3/4 también aumentaron en un 14%».

El número total de solicitudes de ataques HTTP DDoS en el trimestre aumentó a 8,9 billones, frente a los 5,4 billones del segundo trimestre de 2023 y los 4,7 billones del primer trimestre de 2023. El número de solicitudes de ataques en el cuarto trimestre de 2022 se situó en 6,5 billones.

HTTP/2 Rapid Reset (CVE-2023-44487) salió a la luz a principios de este mes luego de una divulgación coordinada en toda la industria que profundizó en los ataques DDoS orquestados por un actor desconocido al aprovechar la falla para apuntar a varios proveedores como Amazon Web Services (AWS). ), Cloudflare y Google Cloud.

Fastly, en una revelación propia el miércoles, dijo que contrarrestó un ataque similar que alcanzó un volumen máximo de aproximadamente 250 millones de RPS y una duración de aproximadamente tres minutos.

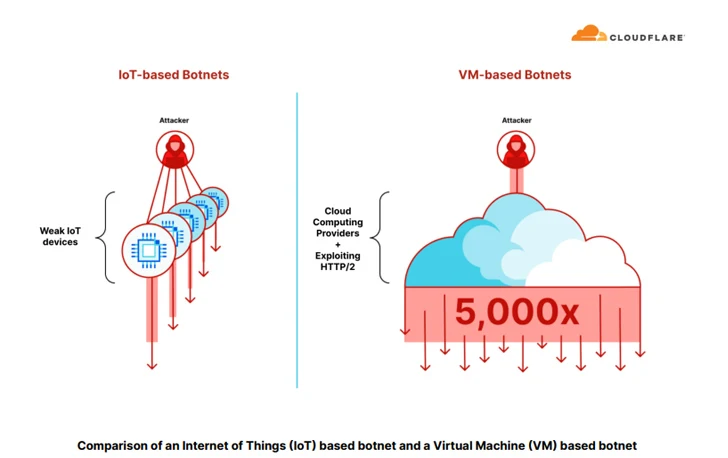

«Las botnets que aprovechan las plataformas de computación en la nube y explotan HTTP/2 son capaces de generar hasta 5.000 veces más fuerza por nodo de botnet», señaló Cloudflare. «Esto les permitió lanzar ataques DDoS hipervolumétricos con una pequeña botnet que abarca entre 5 y 20 mil nodos solamente».

Algunas de las principales industrias objetivo de los ataques HTTP DDoS incluyen juegos, TI, criptomonedas, software y telecomunicaciones, siendo Estados Unidos, China, Brasil, Alemania e Indonesia las mayores fuentes de ataques DDoS de capa de aplicación (L7).

Por otro lado, Estados Unidos, Singapur, China, Vietnam y Canadá surgieron como los principales objetivos de los ataques HTTP DDoS.

«Por segundo trimestre consecutivo, los ataques DDoS basados en DNS fueron los más comunes», afirmó la compañía. «Casi el 47% de todos los ataques se basaron en DNS. Esto representa un aumento del 44% en comparación con el trimestre anterior. Las inundaciones SYN permanecen en segundo lugar, seguidas por las inundaciones RST , las inundaciones UDP y los ataques Mirai «.

Otro cambio notable es la disminución de los ataques DDoS de rescate, que según Cloudflare «se debe a que los actores de amenazas se han dado cuenta de que las organizaciones no les pagarán».

La divulgación se produce en medio de fluctuaciones en el tráfico de Internet y un aumento en los ataques DDoS después de la guerra entre Israel y Hamas, con Cloudflare repeliendo varios intentos de ataque dirigidos a sitios web israelíes y palestinos.

Fuente y redacción: thehackernews.com