EvilProxy se está convirtiendo en una de las plataformas de phishing más populares para atacar cuentas protegidas por MFA, y los investigadores vieron 120.000 correos electrónicos de phishing enviados a más de cien organizaciones para robar cuentas de Microsoft 365.

Esta nueva investigación proviene de Proofpoint, que advierte sobre un aumento dramático de incidentes exitosos de adquisición de cuentas en la nube en los últimos cinco meses, que afectaron principalmente a ejecutivos de alto rango. La empresa de ciberseguridad ha observado una campaña a gran escala respaldada por EvilProxy, que combina suplantación de identidad de marca, evasión de detección de bots y redirecciones abiertas.

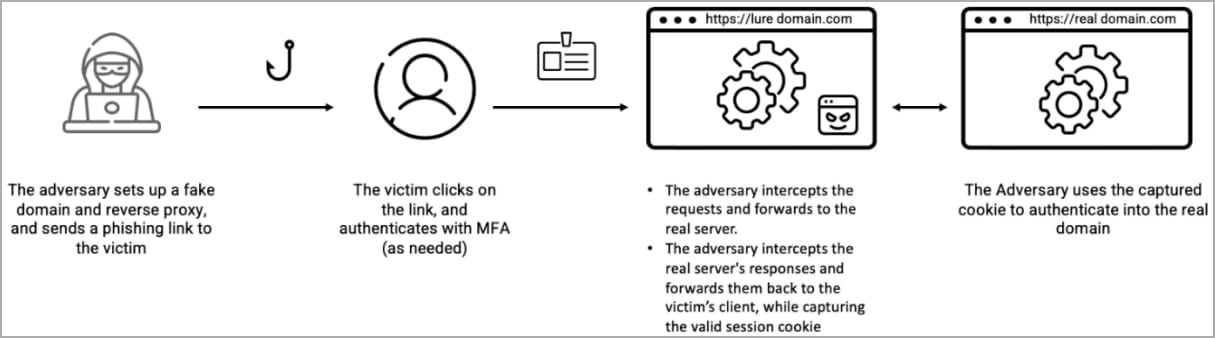

Los grupos APT sofisticados han estado empleando proxies inversos durante un tiempo para eludir las protecciones MFA en las cuentas de destino, algunos usando sus propias herramientas personalizadas mientras que otros usan kits más fáciles de implementar como Modlishka, Necrobrowser y Evilginx2.

La diferencia entre estos frameworks de phishing y EvilProxy es que este último es mucho más simple de implementar, ofrece videos y tutoriales instructivos detallados, una interfaz gráfica fácil de usar y una rica selección de páginas de phishing clonadas para servicios de Internet populares.

Ataques EvilProxy

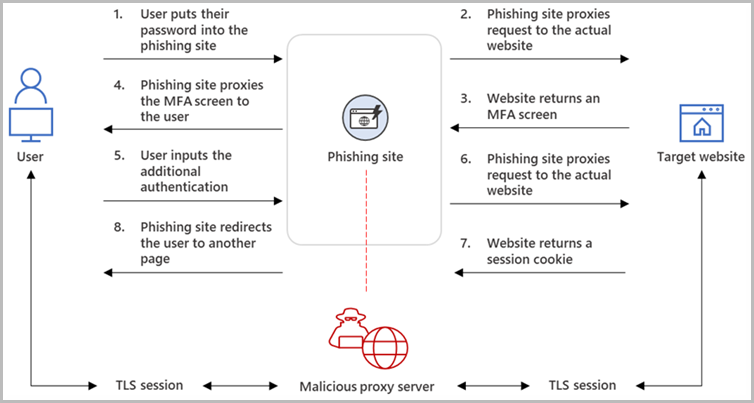

EvilProxy es una plataforma de phishing como servicio que emplea proxies inversos para transmitir solicitudes de autenticación y credenciales de usuario entre el usuario (objetivo) y el sitio web del servicio legítimo. A medida que el servidor de phishing envía el formulario de inicio de sesión legítimo, puede robar cookies de autenticación una vez que un usuario inicia sesión en su cuenta.

Además, dado que el usuario ya tenía que pasar desafíos de MFA al iniciar sesión en una cuenta, la cookie robada permite a los actores de amenazas eludir la autenticación de múltiples factores.

Como informó Resecurity en septiembre de 2022, EvilProxy se vende a los ciberdelincuentes por U$S 400 por mes, prometiendo la capacidad de apuntar a cuentas de Apple, Google, Facebook, Microsoft, Twitter, GitHub, GoDaddy y PyPI.

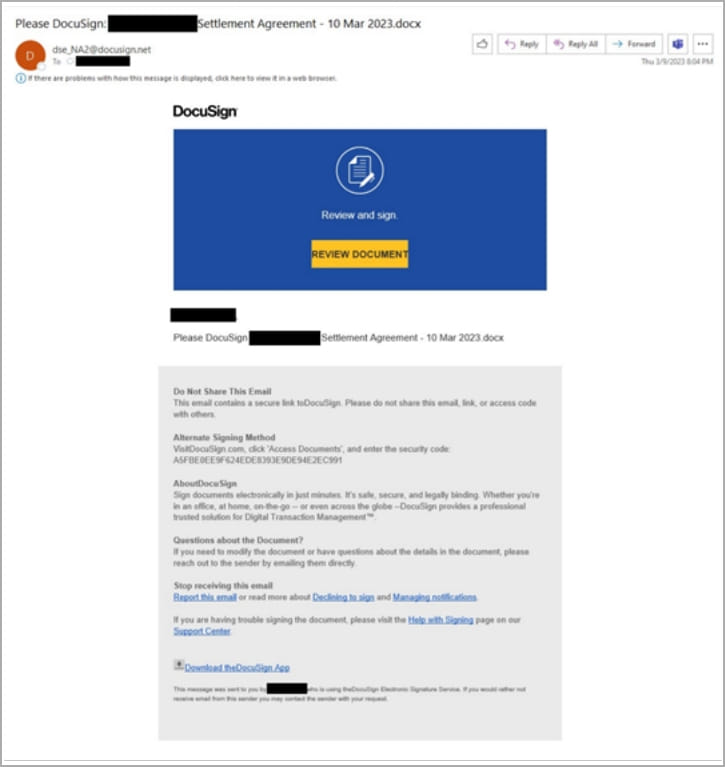

Una nueva campaña de phishing observada por Proofpoint desde marzo de 2023 utiliza el servicio EvilProxy para enviar correos electrónicos que se hacen pasar por marcas populares como Adobe, DocuSign y Concur. Si la víctima hace clic en el enlace incrustado, pasa por una redirección abierta a través de YouTube o SlickDeals, seguida de una serie de redirecciones posteriores que tienen como objetivo reducir las posibilidades de descubrimiento y análisis.

Eventualmente, la víctima llega a una página de phishing de EvilProxy que invierte el proxy de la página de inicio de sesión de Microsoft 365, que también presenta el tema de la organización de la víctima para que parezca auténtico.

«Para ocultar el correo electrónico del usuario de las herramientas de escaneo automático, los atacantes emplearon una codificación especial del correo electrónico del usuario y utilizaron sitios web legítimos que habían sido hackeados para cargar su código PHP para decodificar la dirección de correo electrónico de un usuario en particular», explica Proofpoint.

«Después de decodificar la dirección de correo electrónico, el usuario es redirigido al sitio web final: la página de phishing real, hecha a medida solo para la organización de ese objetivo».

Peculiaridades de orientación

Los investigadores descubrieron que la última campaña redirige a los usuarios con una dirección IP turca a un sitio legítimo, lo que básicamente cancela el ataque, lo que podría significar que la operación tiene su sede en Turquía.

Además, Proofpoint notó que los atacantes eran muy selectivos con los casos en los que pasarían a la fase de toma de control de la cuenta, priorizando objetivos «VIP» e ignorando a los que estaban más abajo en la jerarquía.

De aquellos cuyas cuentas fueron violadas, el 39% eran ejecutivos de nivel C, el 9% eran directores ejecutivos y vicepresidentes, el 17% eran directores financieros y el resto eran empleados con acceso a activos financieros o información confidencial.

Una vez que una cuenta de Microsoft 365 se ve comprometida, los actores de amenazas agregan su propio método de autenticación de múltiples factores (a través de la aplicación de autenticación con notificación y código) para establecer la persistencia.

Los kits de phishing de proxy inverso, y EvilProxy en particular, son una amenaza creciente capaz de ofrecer phishing de alta calidad a escalas peligrosas mientras eluden las medidas de seguridad y la protección de la cuenta.

Las organizaciones solo pueden defenderse contra esta amenaza a través de una mayor conciencia de seguridad, reglas de filtrado de correo electrónico más estrictas y la adopción de claves físicas basadas en FIDO.

Fuente y redacción: segu-info.com.ar