Ha sido detectado el que podría ser el ransomware más rápido de la historia, es casi el doble de rápido que el famoso malware LockBit 3.0. Según las pruebas de velocidad realizadas por Check Point Research (CPR), el nuevo malware, apodado Rorschach, puede cifrar 220.000 archivos locales en sólo cuatro minutos y medio.

A modo de comparación, LockBit 3.0 realiza esta tarea en siete minutos. Según la investigación de CPR «Lo que es aún más digno de mención es que el ransomware Rorschach es altamente personalizable. Ajustando el número de hilos de cifrado mediante el argumento de la línea de comandos, puede conseguir tiempos aún más rápidos»,

Aparte de su preocupante eficacia, Rorschach es notable porque contiene elementos conocidos públicamente tomados del código fuente filtrado de otras cepas de ransomware. Y, curiosamente, los operadores detrás de Rorschach no emplean un alias, ni marcan sus mercancías, algo muy poco común de ver en el mundo del ransomware, donde la reputación importa y la autopromoción es moneda corriente.

El resultado es una variedad de malware abierta a la interpretación en cuanto a quiénes son sus operadores y dónde encaja en el ecosistema, de ahí su nombre.

«Del mismo modo que un test psicológico de Rorschach parece diferente para cada persona, este nuevo tipo de ransomware tiene un alto nivel de características técnicamente distintas tomadas de diferentes familias de ransomware, lo que lo hace especial y diferente de otras familias de ransomware», afirma Sergey Shykevich, director del grupo de inteligencia de amenazas de CPR.

Los aspectos Frankenstein presentes en el malware incluyen:

- Realización autónoma de tareas que suelen ser manuales en las cepas de ransomware, como la creación de una política de grupo de dominio (LockBit 2.0);

- Un esquema de criptografía híbrida que es la base de su velocidad de cifrado (Babuk);

- Notas de rescate que se inspiran en gran medida en ransomwares anteriores (DarkSide y Yanluowang);

- La lista de servicios que deben detenerse en la configuración de Rorschach (Babuk);

- La lista de idiomas utilizados para detener el malware (LockBit 2.0);

- Y, el método I/O Completion Ports de thread (LockBit 2.0).

Elementos de codificación únicos de Rorschach

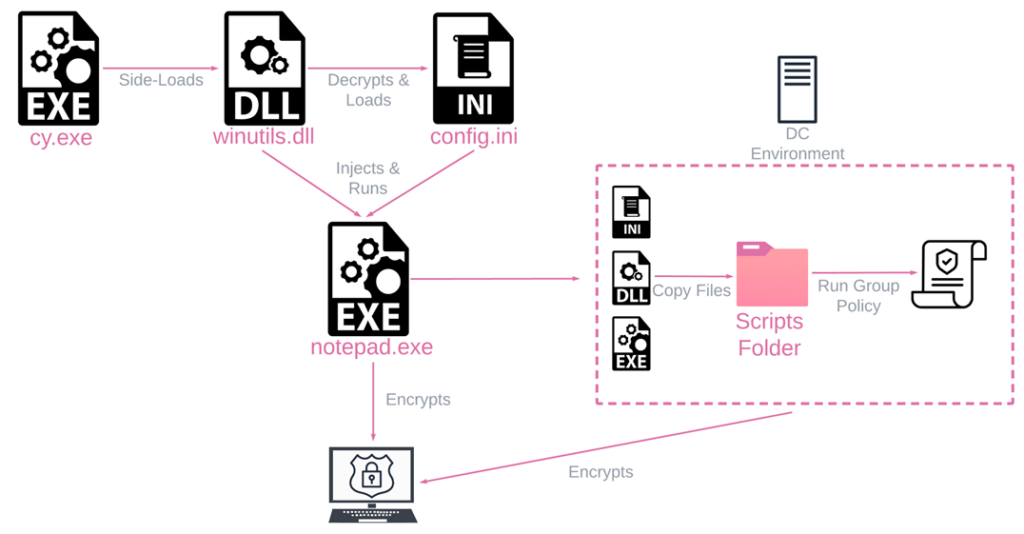

Rorschach también añade su propia salsa especial a los procedimientos de infección. Por ejemplo, CPR descubrió que se estaba desplegando en EE.UU. utilizando DLL de carga lateral y una versión antigua de la herramienta Cortex XDR Dump Service de Palo Alto Networks (PAN).

También hace uso de «Syscalls» directas para inyectar silenciosamente código malicioso en otros procesos, lo que los investigadores de CPR calificaron de «sorprendente», ya que la técnica es extremadamente rara en el ecosistema del ransomware. «La implementación de este tipo de mecanismos hace mucho más difícil detectar el ransomware».

También es notable que es parcialmente autónomo, lo que significa que puede abrirse camino a través de un entorno sin la interacción del usuario. «Se propaga automáticamente cuando se ejecuta en un controlador de dominio (DC), al tiempo que borra los registros de eventos de las máquinas afectadas. Además, es extremadamente flexible, operando no sólo en base a una configuración incorporada, sino también a numerosos argumentos opcionales que le permiten cambiar su comportamiento según las necesidades del operador».

En definitiva, «Rorschach sube el vara de los ataques de ransomware. Este es el ransomware más rápido y uno de los más sofisticados que hemos visto hasta ahora», afirma Shykevich. Esto habla de la naturaleza rápidamente cambiante de los ciberataques y de la necesidad de que las empresas desplieguen una solución que dé prioridad a la prevención y que pueda impedir que Rorschach cifre sus datos.

Fuente y redacción: segu-info.com.ar