Microsoft compartió el viernes una guía para ayudar a los clientes a descubrir indicadores de compromiso (IoC) asociados con una vulnerabilidad de Outlook parcheada recientemente.

Rastreado como CVE-2023-23397 (puntuación CVSS: 9,8), la falla crítica se relaciona con un caso de escalada de privilegios que podría explotarse para robar hashes de NT Lan Manager (NTLM) y organizar un ataque de retransmisión sin requerir ninguna interacción del usuario.

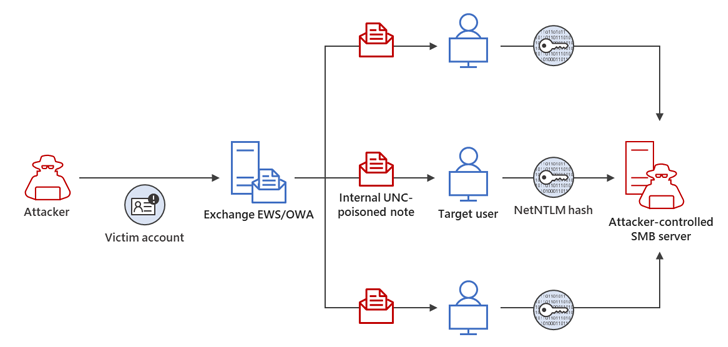

«Los atacantes externos podrían enviar correos electrónicos especialmente diseñados que provocarán una conexión de la víctima a una ubicación no confiable del control de los atacantes», señaló la compañía en un aviso publicado este mes.

«Esto filtrará el hash Net-NTLMv2 de la víctima a la red no confiable que un atacante puede transmitir a otro servicio y autenticarse como víctima».

Microsoft resolvió la vulnerabilidad como parte de sus actualizaciones de Patch Tuesday para marzo de 2023, pero no antes de que los actores de amenazas con sede en Rusia armaran la falla en ataques dirigidos a sectores gubernamentales, de transporte, energéticos y militares en Europa.

El equipo de respuesta a incidentes de Microsoft dijo que encontró evidencia de una posible explotación de la deficiencia ya en abril de 2022.

En una cadena de ataque descrita por el gigante tecnológico, un exitoso ataque de retransmisión Net-NTLMv2 permitió al actor de amenazas obtener acceso no autorizado a un servidor de Exchange y modificar los permisos de la carpeta del buzón para un acceso persistente.

Microsoft advierte sobre vulnerabilidad sigilosa de Outlook explotada por piratas informáticos rusos.

A principios de este año, Microsoft también instó a los clientes a mantener actualizados sus servidores de Exchange en las instalaciones, así como a tomar medidas para reforzar sus redes para mitigar posibles amenazas.

Fuente y redacción: thehackernews.com