Se ha observado cada vez más que los actores de amenazas usan videos de YouTube generados por IA para propagar una variedad de malware como Raccoon, RedLine y Vidar.

«Los videos atraen a los usuarios al pretender ser tutoriales sobre cómo descargar versiones descifradas de software como Photoshop, Premiere Pro, Autodesk 3ds Max, AutoCAD y otros productos que son productos con licencia disponibles solo para usuarios pagos», dijo Pavan Karthick M, investigador de CloudSEK. dijo .

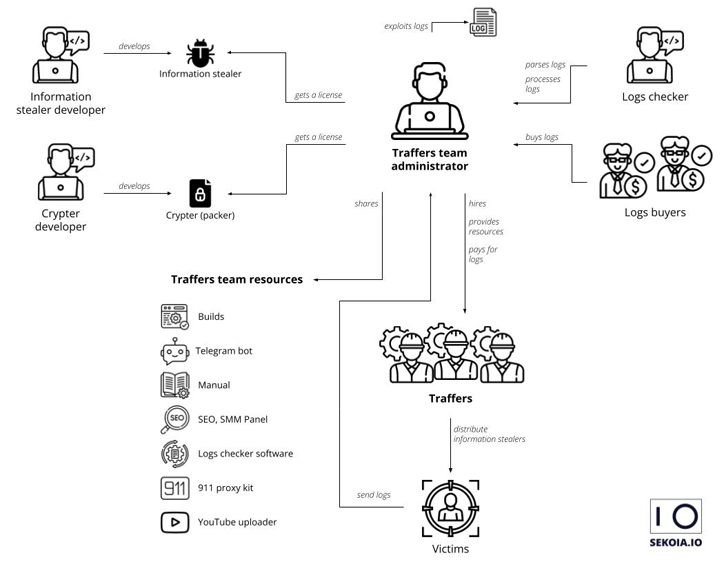

Así como el panorama del ransomware comprende desarrolladores principales y afiliados que están a cargo de identificar objetivos potenciales y llevar a cabo los ataques, el ecosistema de ladrones de información también consta de actores de amenazas conocidos como traficantes que son reclutados para propagar el malware utilizando diferentes métodos .

Uno de los canales de distribución de malware más populares es YouTube, con CloudSEK presenciando un aumento mensual del 200-300 % en videos que contienen enlaces a malware ladrón en la sección de descripción.

Estos enlaces a menudo se ofuscan con acortadores de URL como Bitly y Cuttly, o se alojan alternativamente en MediaFire, Google Drive, Discord, GitHub y Telegra.ph de Telegram.

En varios casos, los actores de amenazas aprovechan las fugas de datos y la ingeniería social para secuestrar cuentas legítimas de YouTube e impulsar malware, a menudo dirigido a cuentas populares para llegar a una gran audiencia en un corto período de tiempo.

«Subir a tales cuentas también otorga legitimidad al video», explicó Karthick. «Sin embargo, tales Youtubers informarán a su tomador de cuenta a YouTube y obtendrán acceso a sus cuentas en unas pocas horas. Pero en unas pocas horas, cientos de usuarios podrían haber caído presa».

Lo que es más inquietante, cada hora se suben a la plataforma de video entre cinco y diez videos de descarga de crack, y los actores de amenazas emplean técnicas de envenenamiento de optimización de motores de búsqueda (SEO) para hacer que los videos aparezcan en la parte superior de la lista.

También se ha observado que los actores de amenazas agregan comentarios falsos a los videos cargados para engañar aún más y atraer a los usuarios a descargar el software descifrado.

El desarrollo se produce en medio de un aumento de nuevas variantes de ladrones de información como SYS01stealer , S1deload , Stealc , Titan , ImBetter , WhiteSnake y Lumma que se ofrecen a la venta y vienen con capacidades para saquear datos confidenciales bajo la apariencia de aplicaciones y servicios populares.

Los hallazgos también siguen al descubrimiento de un conjunto de herramientas listo para usar llamado R3NIN Sniffer que puede permitir a los actores de amenazas desviar datos de tarjetas de pago de sitios web de comercio electrónico comprometidos.

Para mitigar los riesgos que plantea el malware ladrón, se recomienda a los usuarios que habiliten la autenticación multifactor, se abstengan de hacer clic en enlaces desconocidos y eviten descargar o usar software pirateado.

Fuente y redacción: thehackernews.com