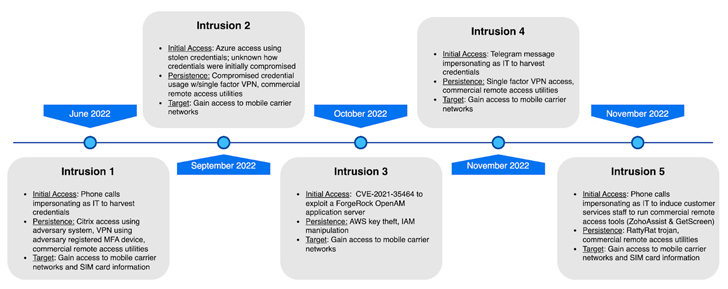

Una campaña de intrusión persistente ha puesto sus ojos en las empresas de telecomunicaciones y subcontratación de procesos comerciales (BPO) en arrendamiento desde junio de 2022.

«El objetivo final de esta campaña parece ser obtener acceso a las redes de los operadores móviles y, como se evidencia en dos investigaciones, realizar una actividad de intercambio de SIM «, dijo el investigador de CrowdStrike, Tim Parisi , en un análisis publicado la semana pasada.

La empresa de ciberseguridad ha atribuido los ataques con motivación financiera a un actor rastreado como Scattered Spider.

Se dice que el acceso inicial al entorno de destino se lleva a cabo a través de una variedad de métodos que van desde la ingeniería social mediante llamadas telefónicas y mensajes enviados a través de Telegram para hacerse pasar por personal de TI.

Esta técnica se aprovecha para dirigir a las víctimas a un sitio de recolección de credenciales o engañarlas para que instalen herramientas comerciales de administración y monitoreo remoto (RMM) como Zoho Assist y Getscreen.me.

En caso de que las cuentas de destino estén protegidas por autenticación de dos factores (2FA), el actor de amenazas convenció a la víctima para que compartiera la contraseña de un solo uso o empleó una técnica llamada bombardeo rápido, que se utilizó en las violaciones recientes de Cisco y Uber.

En una cadena de infección alternativa observada por CrowdStrike, el adversario usó las credenciales robadas de un usuario obtenidas previamente por medios desconocidos para autenticarse en el inquilino de Azure de la organización.

Otro caso involucró la explotación de un error crítico de ejecución remota de código en la solución de gestión de acceso ForgeRock OpenAM ( CVE-2021-35464 ) que estuvo bajo explotación activa el año pasado.

Muchos de los ataques también implicaron que Scattered Spider obtuviera acceso a la consola de autenticación multifactor (MFA) de la entidad comprometida para inscribir sus propios dispositivos para el acceso remoto persistente a través de herramientas legítimas de acceso remoto para evitar generar señales de alarma.

Los pasos iniciales de acceso y persistencia son seguidos por el reconocimiento de los entornos de Windows, Linux, Google Workspace, Azure Active Directory, Microsoft 365 y AWS, así como por la realización de movimientos laterales, al mismo tiempo que se descargan herramientas adicionales para extraer datos de inscripción de VPN y MFA en casos seleccionados.

«Estas campañas son extremadamente persistentes y descaradas», señaló Parisi. «Una vez que se contiene al adversario o se interrumpen las operaciones, inmediatamente se mueven para apuntar a otras organizaciones dentro de los sectores de telecomunicaciones y BPO».

Fuente y redacción: thehackernews.com