Un afiliado de ransomware LockBit 3.0 está utilizando correos electrónicos de phishing que instalan Amadey Bot para tomar el control de un dispositivo y cifrar dispositivos.

Según un nuevo informe de AhnLab , el actor de amenazas se dirige a las empresas que utilizan correos electrónicos de phishing con señuelos que fingen ser ofertas de solicitud de empleo o avisos de infracción de derechos de autor.

La carga útil de LockBit 3.0 utilizada en este ataque se descarga como un script de PowerShell ofuscado o un formulario ejecutable, que se ejecuta en el host para cifrar archivos.

Actividad del robot Amadey

El malware Amadey Bot es una cepa antigua capaz de realizar reconocimiento del sistema, exfiltración de datos y carga útil.

Los investigadores coreanos de AhnLab notaron una mayor actividad de Amadey Bot en 2022 e informaron haber encontrado una nueva versión del malware en julio, lanzada a través de SmokeLoader.

La última versión agregó detección de antivirus y capacidades de evitación automática, lo que hace que las intrusiones y la caída de cargas útiles sean más sigilosas.

En la campaña de julio, Amadey lanzó varios programas maliciosos para robar información, como RedLine, pero la campaña más reciente carga una carga útil de LockBit 3.0 en su lugar.

Cadenas de infección

Los investigadores de AhnLab notaron dos cadenas de distribución distintas, una que se basa en una macro VBA dentro de un documento de Word y otra que disfraza el ejecutable malicioso como un archivo de Word.

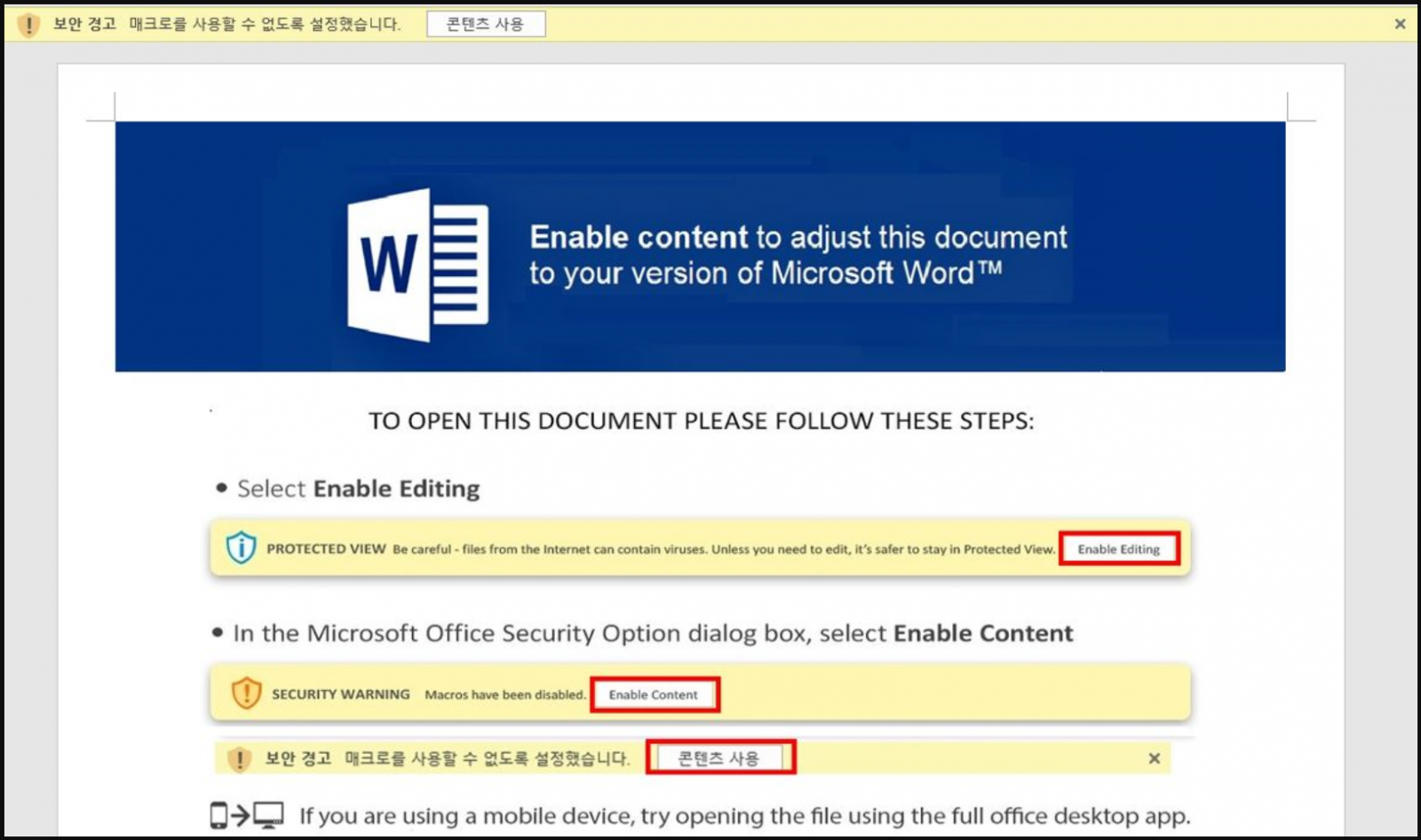

En el primer caso, el usuario debe hacer clic en el botón «Habilitar contenido» para ejecutar la macro, que crea un archivo LNK y lo almacena en «C:\Users\Public\skem.lnk». Este archivo es un programa de descarga para Amadey.

El segundo caso, visto a fines de octubre, usa archivos adjuntos de correo electrónico con un archivo llamado «Resume.exe» (Amadey) que usa un ícono de documento de Word, engañando a los destinatarios para que hagan doble clic.

Ambas rutas de distribución conducen a infecciones de Amadey que usan la misma dirección de comando y control (C2), por lo que es seguro asumir que el operador es el mismo.

Amadey a LockBit 3.0

En el primer lanzamiento, el malware se copia a sí mismo en el directorio TEMP y crea una tarea programada para establecer la persistencia entre los reinicios del sistema.

A continuación, Amadey se conecta al C2, envía un informe de perfilado del host y luego espera la recepción de los comandos.

Los tres posibles comandos del servidor C2 ordenan la descarga y ejecución de LockBit, en formato PowerShell (‘cc.ps1’ o ‘dd.ps1’), o en formato exe (‘LBB.exe’).

Las cargas útiles se eliminan nuevamente en TEMP como una de las tres siguientes:

%TEMP%\1000018041\dd.ps1

%TEMP%\1000019041\cc.ps1

%TEMP%\1000020001\LBB.exe

A partir de ahí, LockBit cifra los archivos del usuario y genera notas de rescate que exigen el pago, amenazando con publicar los archivos robados en el sitio de extorsión del grupo.

En septiembre de 2022, AnhLab observó otros dos métodos de distribución de LockBit 3.0, uno que usaba documentos DOTM con macro VBA maliciosa y otro que soltaba archivos ZIP que contenían el malware en formato NSIS .

Anteriormente, en junio de 2022, se vio que LockBit 2.0 se distribuyó a través de correos electrónicos falsos de infracción de derechos de autor que eliminaban los instaladores de NSIS , por lo que todo parece ser la evolución de la misma campaña.