Han surgido detalles sobre una puerta trasera de PowerShell previamente no documentada y totalmente indetectable (FUD) que gana su sigilo al disfrazarse como parte de un proceso de actualización de Windows.

«La herramienta encubierta de desarrollo propio y los comandos C2 asociados parecen ser el trabajo de un actor de amenazas desconocido y sofisticado que se ha centrado en aproximadamente 100 víctimas», dijo Tomer Bar, director de investigación de seguridad en SafeBreach, en un nuevo informe.

Atribuido a un actor de amenazas no identificado , las cadenas de ataque que involucran el malware comienzan con un documento de Microsoft Word armado que, según la compañía, se cargó desde Jordan el 25 de agosto de 2022.

Los metadatos asociados con el documento señuelo indican que el vector de intrusión inicial es un ataque de spear-phishing basado en LinkedIn, que en última instancia conduce a la ejecución de un script de PowerShell a través de un código de macro incrustado.

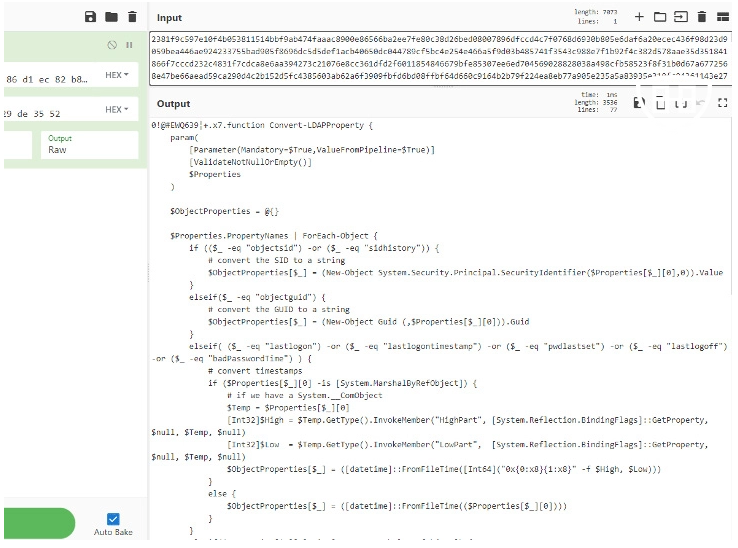

El script de PowerShell ( Script1.ps1 ) está diseñado para conectarse a un servidor remoto de comando y control (C2) y recuperar un comando para ejecutarlo en la máquina comprometida por medio de un segundo script de PowerShell ( temp.ps1 ).

Pero un error de seguridad operacional cometido por el actor al usar un identificador incremental trivial para identificar de manera única a cada víctima (es decir, 0, 1, 2, etc.) permitió reconstruir los comandos emitidos por el servidor C2.

Algunos de los comandos notables emitidos consisten en filtrar la lista de procesos en ejecución, enumerar archivos en carpetas específicas, iniciar whoami y eliminar archivos en las carpetas públicas de los usuarios.

Al momento de escribir, 32 proveedores de seguridad y 18 motores antimalware marcan el documento señuelo y los scripts de PowerShell como maliciosos, respectivamente.

Los hallazgos se producen cuando Microsoft tomó medidas para bloquear las macros de Excel 4.0 (XLM o XL4) y Visual Basic para aplicaciones (VBA) de forma predeterminada en todas las aplicaciones de Office, lo que llevó a los actores de amenazas a pasar a métodos de entrega alternativos.