Los operadores del ransomware BlackByte están aprovechando una falla en un controlador legítimo de Windows para eludir las soluciones de seguridad.

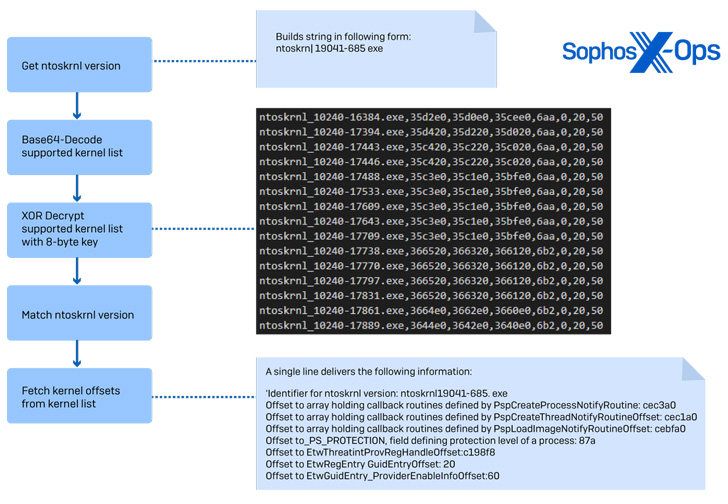

«La técnica de evasión admite la desactivación de una enorme lista de más de 1000 controladores en los que se basan los productos de seguridad para brindar protección», dijo el investigador de amenazas de Sophos, Andreas Klopsch , en un nuevo artículo técnico.

BYOVD es una técnica de ataque que involucra a los actores de amenazas que abusan de las vulnerabilidades en controladores legítimos y firmados para lograr una explotación exitosa en modo kernel y tomar el control de las máquinas comprometidas.

Las debilidades en los controladores firmados han sido cooptadas cada vez más por grupos de amenazas de estados-nación en los últimos años, incluidos Slingshot , InvisiMole , APT28 y , más recientemente, Lazarus Group.

BlackByte, que se cree que es una rama del ahora descontinuado grupo Conti , es parte de los grandes equipos de ciberdelincuencia, que se enfoca en objetivos grandes y de alto perfil como parte de su esquema de ransomware-as-a-service (RaaS).

Según la firma de ciberseguridad, los ataques recientes montados por el grupo se han aprovechado de una falla de ejecución de código y escalada de privilegios ( CVE-2019-16098 , puntaje CVSS: 7.8) que afecta al controlador Micro-Star MSI Afterburner RTCore64.sys para deshabilitar productos de seguridad.

Además, un análisis de la muestra de ransomware ha descubierto múltiples similitudes entre la implementación de omisión de EDR y la de una herramienta de código abierto basada en C llamada EDRSandblast , que está diseñada para abusar de controladores firmados vulnerables para evadir la detección.

BlackByte es la familia de ransomware más reciente que adopta el método BYOVD para lograr sus objetivos, después de RobbinHood y AvosLocker , los cuales tienen errores armados en gdrv.sys ( CVE-2018-19320 ) y asWarPot.sys para finalizar procesos asociados con el software de protección de punto final. .

Para protegerse contra los ataques BYOVD, se recomienda realizar un seguimiento de los controladores instalados en los sistemas y asegurarse de que estén actualizados, u optar por bloquear los controladores que se sabe que son explotables.