Un nuevo malware multifuncional basado en Go denominado Chaos ha crecido rápidamente en volumen en los últimos meses para atrapar una amplia gama de Windows, Linux, enrutadores de oficinas pequeñas/hogares (SOHO) y servidores empresariales en su red de bots.

«La funcionalidad Chaos incluye la capacidad de enumerar el entorno del host, ejecutar comandos de shell remotos, cargar módulos adicionales, propagarse automáticamente mediante el robo y la fuerza bruta de claves privadas SSH, así como lanzar ataques DDoS», dijeron investigadores de Black Lotus Labs de Lumen en un comunicado. artículo compartido con The Hacker News.

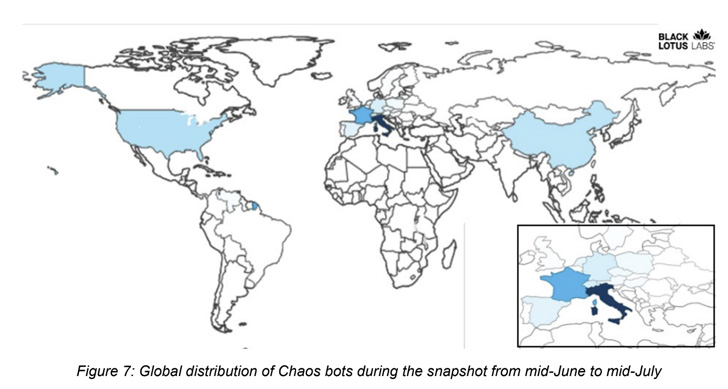

La mayoría de los bots están ubicados en Europa, específicamente en Italia, con otras infecciones reportadas en China y EE. UU., que representan colectivamente «cientos de direcciones IP únicas» durante un período de un mes desde mediados de junio hasta mediados de julio de 2022.

Escrito en chino y aprovechando la infraestructura basada en China para comando y control, el botnet se une a una larga lista de malware que está diseñado para establecer la persistencia durante períodos prolongados y probablemente abusar del punto de apoyo para fines nefastos, como ataques DDoS y minería de criptomonedas.

En todo caso, el desarrollo también apunta a un aumento dramático en los actores de amenazas que cambian a lenguajes de programación como Go para evadir la detección y dificultar la ingeniería inversa, sin mencionar que apuntan a varias plataformas a la vez.

Chaos (que no debe confundirse con el generador de ransomware del mismo nombre) hace honor a su nombre al explotar las vulnerabilidades de seguridad conocidas para obtener acceso inicial, y luego abusar de él para realizar un reconocimiento e iniciar un movimiento lateral a través de la red comprometida.

Además, el malware tiene una versatilidad que no tiene un malware similar, lo que le permite operar en una amplia gama de arquitecturas de conjuntos de instrucciones de ARM, Intel (i386), MIPS y PowerPC, lo que permite que el actor de amenazas amplíe el alcance de sus objetivos. y aumentan rápidamente de volumen.

Además de eso, Chaos también tiene la capacidad de ejecutar hasta 70 comandos diferentes enviados desde el servidor C2, uno de los cuales es una instrucción para activar la explotación de fallas divulgadas públicamente ( CVE-2017-17215 y CVE-2022- 30525 ) definido en un archivo.

También se cree que Chaos es una evolución de otro malware DDoS basado en Go llamado Kaiji que anteriormente se había dirigido a instancias de Docker mal configuradas . Las correlaciones, según Black Lotus Labs, se derivan de la superposición de código y funciones basadas en un análisis de más de 100 muestras.

Un servidor GitLab ubicado en Europa fue una de las víctimas de la botnet Chaos en las primeras semanas de septiembre, dijo la compañía, y agregó que identificó una serie de ataques DDoS dirigidos a entidades que abarcan juegos, servicios financieros y tecnología, medios y entretenimiento. y proveedores de alojamiento. También se apuntó a un intercambio de criptominería.

Los hallazgos llegan exactamente tres meses después de que la empresa de seguridad cibernética expusiera un nuevo troyano de acceso remoto denominado ZuoRAT que ha estado seleccionando enrutadores SOHO como parte de una campaña sofisticada dirigida contra las redes norteamericanas y europeas.

“Estamos viendo un malware complejo que se ha cuadriplicado en tamaño en solo dos meses y está bien posicionado para continuar acelerándose”, dijo Mark Dehus, director de inteligencia de amenazas de Lumen Black Lotus Labs. «El caos representa una amenaza para una variedad de dispositivos y hosts de consumidores y empresas».