Investigadores de seguridad han descubierto más de 80.000 cámaras vulnerables a un error crítico de inyección de comandos que puede explotarse fácilmente a través de mensajes enviados al servidor web vulnerable.

La vulnerabilidad publicada como CVE-2021-36260 (con exploits activos) fue solucionada por Hikvision mediante una actualización de firmware en septiembre de 2021, pero según una investigación realizada por CYFIRMA [PDF], decenas de miles de sistemas utilizados por 2.300 organizaciones en 100 países aún no han aplicado la actualización de seguridad y siguen siendo vulnerables al ataque.

Ha habido dos exploits públicos conocidos para el CVE-2021-36260, uno publicado en octubre de 2021 (exploit) y el segundo en febrero de 2022 (exploit), por lo que los actores de amenazas de todos los niveles pueden buscar y explotar cámaras vulnerables. En diciembre de 2021, una red de bots basada en Mirai llamada «Moobot» usó estos exploits para propagarse y crear un ejército de dispositivos zombie para realizar ataques DDoS (denegación de servicio distribuida).

Hikvision está últimamente en el punto de mira tanto de analistas de seguridad como de atacantes ya que es una marca ampliamente usada por administraciones y organizaciones gubernamentales de varios paises.

En enero de 2022, CISA alertó que el CVE-2021-36260 se encontraba entre los errores explotados activamente en la lista publicada en ese momento, advirtiendo a las organizaciones que los atacantes podrían «tomar el control» de los dispositivos y que debían actualizar los equipos de inmediato.

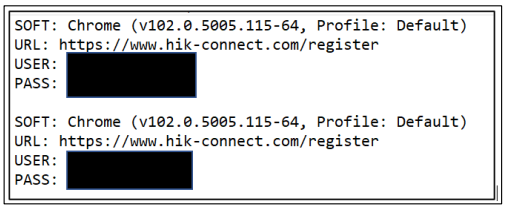

CYFIRMA comenta que los foros de hacking de habla rusa a menudo venden puntos de entrada a la red que se basan en cámaras Hikvision explotables que se pueden usar para «botnetting» o movimiento lateral.

De una muestra analizada de 285.000 servidores web de Hikvision con acceso a Internet, la firma de ciberseguridad encontró que aproximadamente 80.000 aún eran vulnerables a la explotación. La mayoría de estos están ubicados en China y los Estados Unidos, mientras que Vietnam, el Reino Unido, Ucrania, Tailandia, Sudáfrica, Francia, los Países Bajos y Rumania cuentan con más de 2000 puntos finales vulnerables.

Las contraseñas débiles también son un problema

Además de la vulnerabilidad de inyección de comandos, también existe el problema de las contraseñas débiles que los usuarios configuran por conveniencia o que vienen con el dispositivo de forma predeterminada y no se restablecen durante la primera configuración.

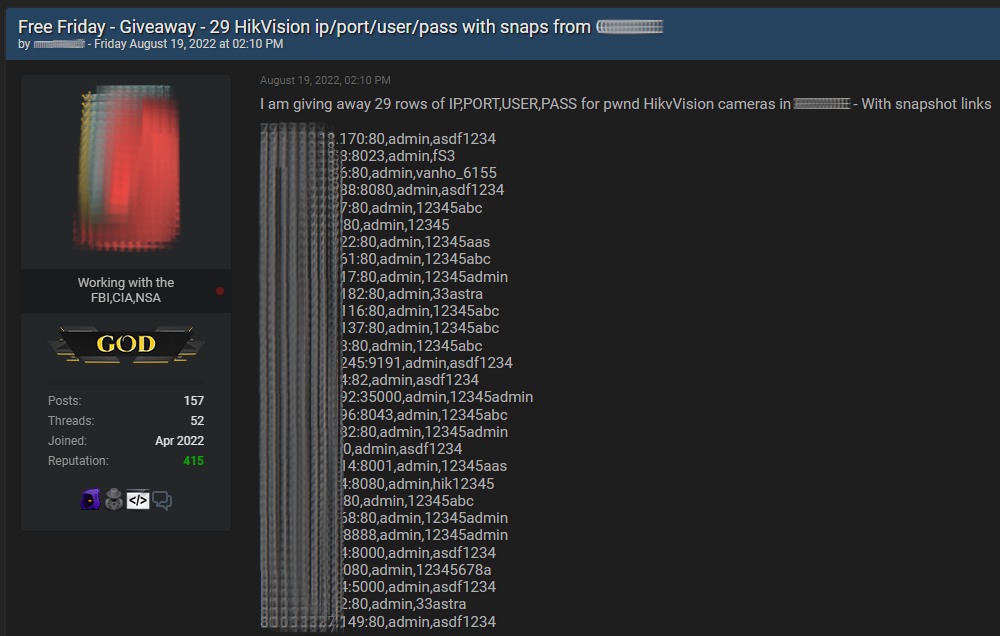

Bleeping Computer ha detectado múltiples ofertas de listas, algunas incluso gratuitas, que contienen credenciales para transmisiones de video en vivo de cámaras Hikvision en foros de hacking de ClearNet.

Si opera una cámara Hikvision, debe priorizar la instalación de la última actualización de firmware disponible, usar una contraseña segura y aislar la red IoT de los activos críticos mediante un firewall o VLAN.