Los investigadores han detallado lo que llaman el «primer intento exitoso» de descifrar datos infectados con el ransomware Hive sin depender de la clave privada utilizada para bloquear el acceso al contenido.

«Pudimos recuperar la clave maestra para generar la clave de cifrado del archivo sin la clave privada del atacante, mediante el uso de una vulnerabilidad criptográfica identificada a través del análisis», dijo un grupo de académicos de la Universidad Kookmin de Corea del Sur en un nuevo documento que analiza su proceso de cifrado.

Hive, al igual que otros grupos de ciberdelincuentes, opera un ransomware como servicio que utiliza diferentes mecanismos para comprometer las redes comerciales, extraer datos y cifrar datos en las redes, e intenta cobrar un rescate a cambio del acceso al software de descifrado.

Se observó por primera vez en junio de 2021, cuando golpeó a una empresa llamada Altus Group. Hive aprovecha una variedad de métodos de compromiso inicial, incluidos servidores RDP vulnerables, credenciales de VPN comprometidas, así como correos electrónicos de phishing con archivos adjuntos maliciosos.

El grupo también practica el esquema cada vez más lucrativo de la doble extorsión , en el que los actores van más allá del cifrado al exfiltrar también datos confidenciales de las víctimas y amenazar con filtrar la información en su sitio Tor, » HiveLeaks «.

Al 16 de octubre de 2021, el programa Hive RaaS ha victimizado al menos a 355 empresas, y el grupo aseguró el octavo lugar entre las 10 principales cepas de ransomware por ingresos en 2021, según la empresa de análisis de cadenas de bloques Chainalysis.

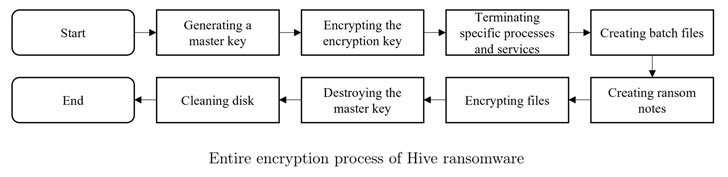

Las actividades maliciosas asociadas con el grupo también han llevado a la Oficina Federal de Investigaciones (FBI) de EE. UU. a publicar un informe Flash que detalla el modus operandi de los ataques, y señala cómo el ransomware finaliza los procesos relacionados con las copias de seguridad, antivirus y copia de archivos para facilitar encriptación

La vulnerabilidad criptográfica identificada por los investigadores se refiere al mecanismo mediante el cual se generan y almacenan las claves maestras, y la cepa de ransomware solo cifra partes seleccionadas del archivo en lugar de todo el contenido utilizando dos flujos de claves derivados de la clave maestra.

«Para cada proceso de cifrado de archivos, se necesitan dos flujos de claves de la clave maestra», explicaron los investigadores. «Se crean dos flujos de claves seleccionando dos desplazamientos aleatorios de la clave maestra y extrayendo 0x100000 bytes (1MiB) y 0x400 bytes (1KiB) del desplazamiento seleccionado, respectivamente».

El flujo de claves de cifrado, que se crea a partir de una operación XOR de los dos flujos de claves, luego se somete a XOR con los datos en bloques alternos para generar el archivo cifrado. Pero esta técnica también hace posible adivinar los flujos de claves y restaurar la clave maestra, lo que a su vez permite la decodificación de archivos cifrados sin la clave privada del atacante.

Los investigadores dijeron que pudieron armar la falla para idear un método para recuperar de manera confiable más del 95% de las claves empleadas durante el cifrado.

«La clave maestra recuperada 92 % logró descifrar aproximadamente el 72 % de los archivos, la clave maestra restaurada 96 % logró descifrar aproximadamente el 82 % de los archivos y la clave maestra restaurada 98 % logró descifrar aproximadamente el 98 % de los archivos. » dijeron los investigadores.