Se ha observado un nuevo y sofisticado ataque de phishing que entrega el troyano AsyncRAT como parte de una campaña de malware que se cree que comenzó en septiembre de 2021.

«A través de una simple táctica de phishing por correo electrónico con un archivo adjunto html, los atacantes de amenazas están entregando AsyncRAT (un troyano de acceso remoto) diseñado para monitorear y controlar de forma remota sus computadoras infectadas a través de una conexión segura y encriptada», Michael Dereviashkin, investigador de seguridad en la firma de prevención de brechas empresariales. Morphisec, dijo en un informe.

Las intrusiones comienzan con un mensaje de correo electrónico que contiene un archivo adjunto HTML disfrazado como un recibo de confirmación de pedido (por ejemplo, Recibo-<dígitos>.html). Al abrir el archivo señuelo, se redirige al destinatario del mensaje a una página web que le pide al usuario que guarde un archivo ISO.

Pero a diferencia de otros ataques que dirigen a la víctima a un dominio de phishing configurado explícitamente para descargar el malware de la siguiente etapa, la última campaña de RAT utiliza JavaScript de manera inteligente para crear localmente el archivo ISO a partir de una cadena codificada en Base64 e imitar el proceso de descarga.

«La descarga ISO no se genera desde un servidor remoto sino desde el navegador de la víctima mediante un código JavaScript que está incrustado dentro del archivo de recibo HTML», explicó Dereviashkin.

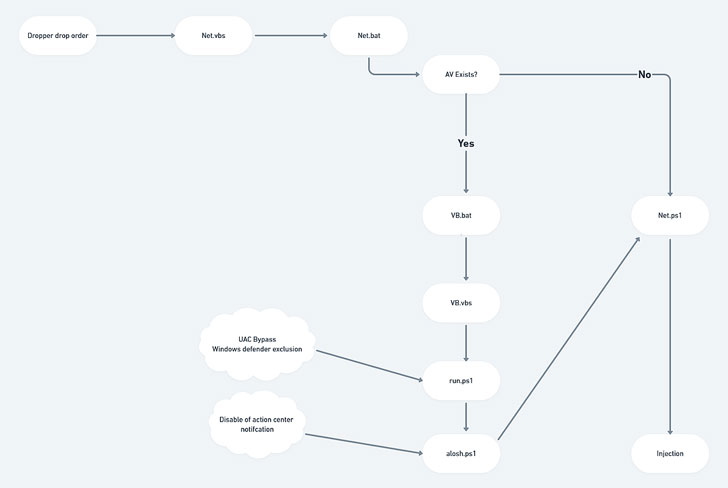

Cuando la víctima abre el archivo ISO, se monta automáticamente como una unidad de DVD en el host de Windows e incluye un archivo .BAT o .VBS, que continúa la cadena de infección para recuperar un componente de la siguiente etapa a través de la ejecución de un comando de PowerShell.

Esto da como resultado la ejecución de un módulo .NET en memoria que posteriormente actúa como cuentagotas para tres archivos, uno que actúa como disparador para el siguiente, para finalmente entregar AsyncRAT como la carga útil final, al mismo tiempo que verifica el software antivirus y configura Exclusiones de Windows Defender.

Las RAT como AsyncRAT generalmente se usan para forjar un enlace remoto entre un actor de amenazas y un dispositivo víctima, robar información y realizar vigilancia a través de micrófonos y cámaras. Proporcionan una variedad de capacidades avanzadas que brindan a los atacantes la capacidad de monitorear y controlar completamente las máquinas comprometidas.

Morphisec también señaló las tácticas avanzadas de la campaña, que, según dijo, permitieron que el malware pasara desapercibido prácticamente sin ser detectado por la mayoría de los motores antimalware a pesar de que la operación estuvo en vigor durante casi cinco meses.