Se están utilizando instaladores troyanos de la aplicación de mensajería Telegram para distribuir la puerta trasera Purple Fox basada en Windows en los sistemas comprometidos.

Eso es según una nueva investigación publicada por Minerva Labs, que describe el ataque como diferente de las intrusiones que generalmente aprovechan el software legítimo para eliminar cargas útiles maliciosas.

«Este actor de amenazas pudo dejar la mayor parte del ataque bajo el radar al separar el ataque en varios archivos pequeños, la mayoría de los cuales tenían tasas de detección muy bajas por parte de los motores [antivirus], y la etapa final condujo a la infección del rootkit de Purple Fox. «, dijo la investigadora Natalie Zargarov .

Descubierto por primera vez en 2018, Purple Fox viene con capacidades de rootkit que permiten plantar el malware más allá del alcance de las soluciones de seguridad y evadir la detección. Un informe de marzo de 2021 de Guardicore detalló su función de propagación similar a un gusano, lo que permite que la puerta trasera se propague más rápidamente.

Luego, en octubre de 2021, los investigadores de Trend Micro descubrieron un implante .NET denominado FoxSocket implementado junto con Purple Fox que aprovecha WebSockets para contactar sus servidores de comando y control (C2) para un medio más seguro de establecer comunicaciones.

«Las capacidades de rootkit de Purple Fox lo hacen más capaz de llevar a cabo sus objetivos de una manera más sigilosa», señalaron los investigadores. «Permiten que Purple Fox persista en los sistemas afectados y entregue más cargas útiles a los sistemas afectados».

Por último, pero no menos importante, en diciembre de 2021, Trend Micro también arrojó luz sobre las últimas etapas de la cadena de infección de Purple Fox, apuntando a las bases de datos SQL insertando un módulo SQL Common Language Runtime ( CLR ) malicioso para lograr una ejecución persistente y sigilosa y, en última instancia, un abuso. los servidores SQL para la minería ilícita de criptomonedas.

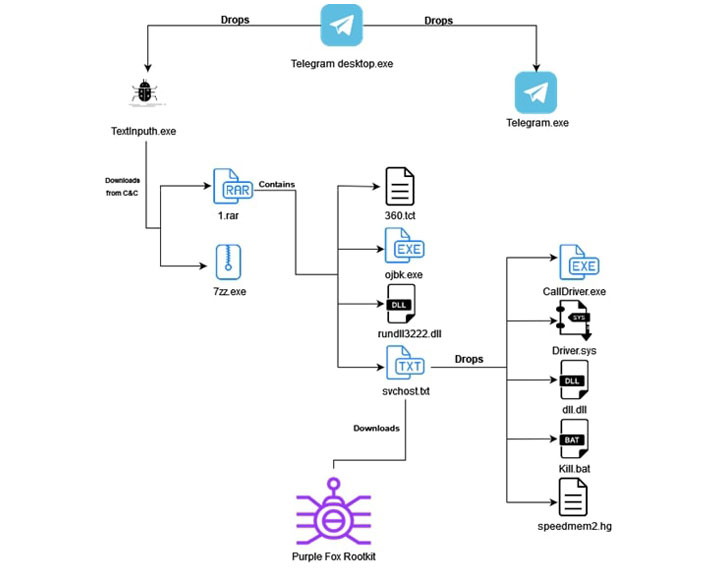

La nueva cadena de ataque observada por Minerva comienza con un archivo de instalación de Telegram, un script de AutoIt que suelta un instalador legítimo para la aplicación de chat y un descargador malicioso llamado «TextInputh.exe», el último de los cuales se ejecuta para recuperar el malware de la siguiente etapa de el servidor C2.

Posteriormente, los archivos descargados proceden a bloquear procesos asociados a diferentes motores antivirus, antes de avanzar a la etapa final que resulta en la descarga y ejecución del rootkit Purple Fox desde un servidor remoto ahora apagado.

«Encontramos una gran cantidad de instaladores maliciosos entregando la misma versión de rootkit de Purple Fox usando la misma cadena de ataque», dijo Zargarov. «Parece que algunos se enviaron por correo electrónico, mientras que otros asumimos que se descargaron de sitios web de phishing. La belleza de este ataque es que cada etapa se separa en un archivo diferente que son inútiles sin el conjunto de archivos completo».