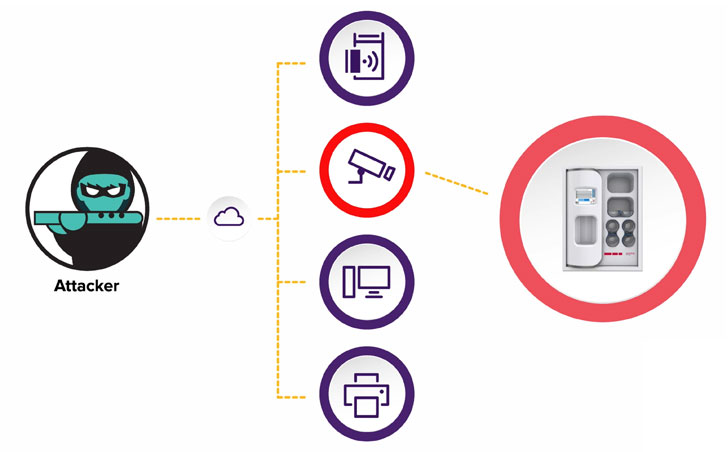

Investigadores de ciberseguridad revelaron el lunes un conjunto de nueve vulnerabilidades conocidas como » PwnedPiper » que dejaron un sistema de tubos neumáticos (PTS) ampliamente utilizado vulnerable a ataques críticos, incluida la posibilidad de una adquisición completa.

Las debilidades de seguridad, reveladas por la firma estadounidense de ciberseguridad Armis, afectan el sistema Translogic PTS de Swisslog Healthcare, que está instalado en aproximadamente el 80% de los principales hospitales de América del Norte y en no menos de 3.000 hospitales en todo el mundo.

«Estas vulnerabilidades pueden permitir que un atacante no autenticado se apodere de las estaciones Translogic PTS y esencialmente obtenga un control completo sobre la red PTS de un hospital objetivo», dijeron los investigadores de Armis Ben Seri y Barak Hadad. «Este tipo de control podría permitir ataques de ransomware sofisticados y preocupantes, así como permitir a los atacantes filtrar información confidencial del hospital».

Los sistemas de tubos neumáticos son soluciones de transporte y logística interna que se utilizan para transportar de forma segura sangre, tejidos y muestras de laboratorio en entornos hospitalarios a laboratorios de diagnóstico.

La explotación exitosa de los problemas, por lo tanto, podría resultar en la filtración de información confidencial, permitir que un adversario manipule datos e incluso comprometer la red PTS para llevar a cabo un ataque de intermediario (MitM) e implementar ransomware, por lo tanto de manera efectiva. detener las operaciones del hospital.

Los detalles sobre las nueve vulnerabilidades de PwndPiper se enumeran a continuación:

- CVE-2021-37161 – Rebase por defecto en udpRXThread

- CVE-2021-37162 : desbordamiento en sccProcessMsg

- CVE-2021-37163 : dos contraseñas codificadas accesibles a través del servidor Telnet

- CVE-2021-37164 : desbordamiento de pila de tres en tres en tcpTxThread

- CVE-2021-37165 – Desbordamiento en hmiProcessMsg

- CVE-2021-37166 – Denegación de servicio del zócalo GUI

- CVE-2021-37167 : el script de usuario ejecutado por root se puede utilizar para PE

- CVE-2021-37160 : actualización de firmware sin autenticar, sin cifrar y sin firmar

En pocas palabras, las fallas, que se refieren a la escalada de privilegios, la corrupción de la memoria y la denegación de servicio, podrían abusarse para obtener acceso de root, lograr la ejecución remota de código o la denegación de servicio y, lo que es peor, permitir que un atacante mantener la persistencia en las estaciones PTS comprometidas a través de un procedimiento de actualización de firmware inseguro, lo que lleva a la ejecución de código remoto no autenticado. También vale la pena señalar que se espera que se envíe un parche para CVE-2021-37160 en una fecha futura.

«El potencial de las estaciones de metro neumáticos (donde se implementa el firmware) que se vea comprometida depende de un mal actor que tiene acceso a la red de tecnología de la información de la instalación y que podrían causar daños adicionales mediante el aprovechamiento de estas hazañas,» Swisslog Salud dijo en una organización independiente aviso publicado hoy.

Se recomienda encarecidamente a los clientes del sistema Translogic PTS que actualicen al último firmware (Nexus Control Panel versión 7.2.5.7) para mitigar cualquier riesgo potencial que pueda surgir de la explotación de las deficiencias en el mundo real.

«Esta investigación arroja luz sobre los sistemas que están ocultos a la vista pero que, sin embargo, son un componente fundamental para la atención médica moderna», dijeron Seri y Hadad. «Comprender que la atención al paciente depende no solo de los dispositivos médicos, sino también de la infraestructura operativa de un hospital es un hito importante para proteger los entornos sanitarios».