En otra señal más de que los piratas informáticos rusos que violaron el software de monitoreo de red SolarWinds para comprometer una gran cantidad de entidades nunca desaparecieron realmente, Microsoft dijo que el actor de amenazas detrás de las actividades cibernéticas maliciosas utilizó la propagación de contraseñas y ataques de fuerza bruta en un intento de adivinar las contraseñas y obtener acceso a las cuentas de sus clientes.

«Esta actividad reciente no tuvo éxito en su mayoría, y la mayoría de los objetivos no se vieron comprometidos con éxito; hasta la fecha conocemos tres entidades comprometidas», dijo el viernes el Centro de Inteligencia de Amenazas del gigante tecnológico . «Todos los clientes que se vieron comprometidos o atacados están siendo contactados a través de nuestro proceso de notificación de estado-nación».

El desarrollo fue informado por primera vez por el servicio de noticias Reuters. Los nombres de las víctimas no fueron revelados.

Se dice que la última ola de una serie de intrusiones se dirigió principalmente a empresas de TI, seguidas de agencias gubernamentales, organizaciones no gubernamentales, grupos de expertos y servicios financieros, con el 45% de los ataques ubicados en los EE. UU., Reino Unido, Alemania y Canadá.

Nobelium es el nombre asignado por Microsoft al adversario del estado-nación responsable de los ataques sin precedentes a la cadena de suministro de SolarWinds que salieron a la luz el año pasado. Es rastreado por la comunidad de ciberseguridad en general bajo los apodos APT29, UNC2452 (FireEye), SolarStorm (Unidad 42), StellarParticle (Crowdstrike), Dark Halo (Volexity) y Iron Ritual (Secureworks).

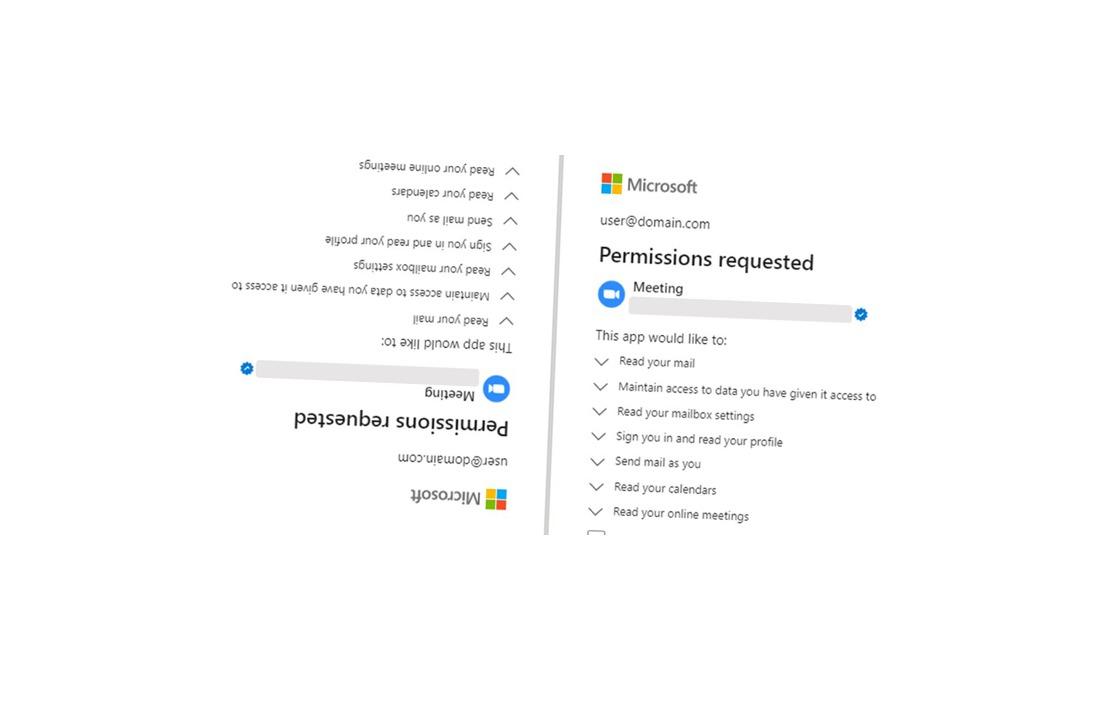

Además, Microsoft dijo que detectó malware que roba información en una máquina perteneciente a uno de sus agentes de atención al cliente, que tenía acceso a información básica de la cuenta de un pequeño número de sus clientes.

La información robada del cliente se utilizó posteriormente «en algunos casos» para lanzar ataques altamente dirigidos como parte de una campaña más amplia, señaló la compañía, y agregó que se movió rápidamente para proteger el dispositivo. La investigación del incidente aún está en curso.

La revelación de que los piratas informáticos establecieron un nuevo brazo de la campaña se produce un mes después de que Nobelium se dirigiera a más de 150 organizaciones diferentes ubicadas en 24 países al aprovechar una cuenta de USAID comprometida en una empresa de marketing por correo electrónico masivo llamada Constant Contact para enviar correos electrónicos de phishing que permitieron el grupo para desplegar puertas traseras capaces de robar información valiosa.

El desarrollo también marca la segunda vez que el actor de amenazas señaló a Microsoft después de que la compañía reveló a principios de febrero que los atacantes lograron comprometer su red para ver el código fuente relacionado con sus productos y servicios, incluidos Azure, Intune y Exchange.

Además, la divulgación se produce cuando la Comisión de Bolsa y Valores de EE. UU. (SEC) abrió una investigación sobre la violación de SolarWinds para examinar si algunas víctimas del ataque no habían revelado públicamente el evento de seguridad, informó Reuters la semana pasada.