«Este error podría haber permitido a un usuario malicioso para ver de soportes de destino en Instagram,» Mayur Fartade dijo en un post Medio hoy. «Un atacante podría haber podido ver detalles de publicaciones privadas / archivadas, historias, carretes, IGTV sin seguir al usuario usando Media ID».

Fartade reveló el problema al equipo de seguridad de Facebook el 16 de abril de 2021, luego de lo cual se solucionó la deficiencia el 15 de junio. También recibió $ 30,000 como parte del programa de recompensas por errores de la compañía.

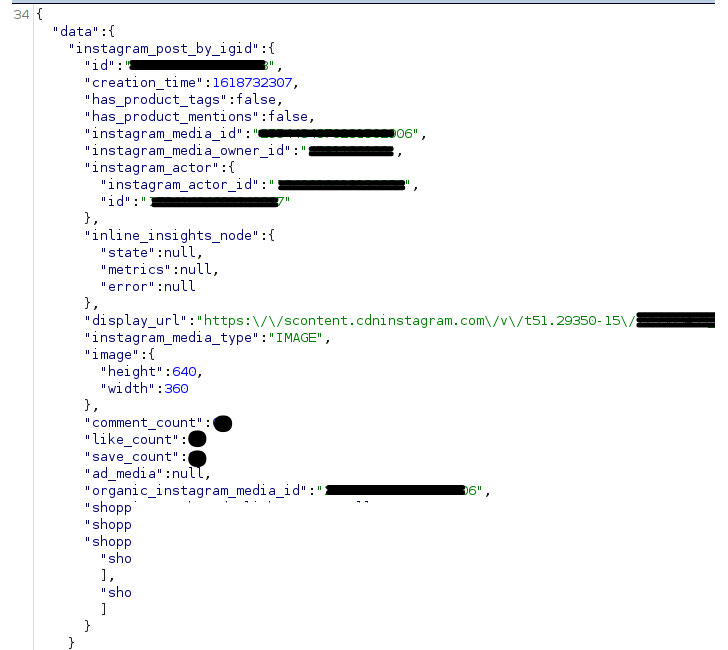

Aunque el ataque requiere conocer el ID de medios asociado con una imagen, video o álbum, mediante la fuerza bruta de los identificadores, Fartade demostró que era posible crear una solicitud POST a un punto final GraphQL y recuperar datos confidenciales.

Como consecuencia de la falla, detalles como me gusta / comentario / guardar recuento, display_url e image.uri correspondientes a la identificación del medio podrían extraerse incluso sin seguir al usuario objetivo, además de exponer la página de Facebook vinculada a una cuenta de Instagram.

Fartade dijo que también descubrió un segundo punto final el 23 de abril que reveló el mismo conjunto de información. Desde entonces, Facebook ha abordado ambos puntos finales con fugas.