Los investigadores de seguridad han descubierto el primer malware conocido, denominado » Siloscope «, dirigido a contenedores de Windows Server para infectar clústeres de Kubernetes en entornos de nube.

«Siloscape es un malware muy ofuscado que se dirige a los clústeres de Kubernetes a través de contenedores de Windows», dijo el investigador de la Unidad 42, Daniel Prizmant. «Su objetivo principal es abrir una puerta trasera en clústeres de Kubernetes mal configurados para ejecutar contenedores maliciosos como, entre otros, los criptojackers».

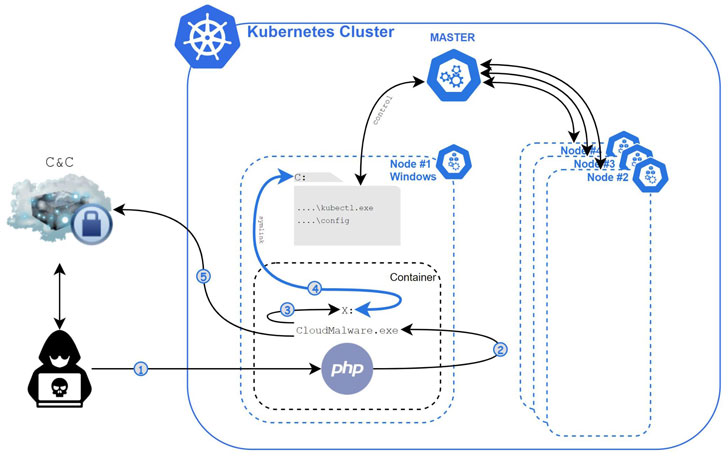

Siloscape, detectado por primera vez en marzo de 2021, se caracteriza por varias técnicas, que incluyen apuntar a aplicaciones comunes en la nube, como servidores web, para obtener un punto de apoyo inicial a través de vulnerabilidades conocidas, después de lo cual aprovecha las técnicas de escape de contenedores de Windows para escapar de los confines del contenedor y obtener la ejecución remota de código en el nodo subyacente.

Un contenedor es un silo ligero y aislado para ejecutar una aplicación en el sistema operativo host. El nombre del malware, abreviatura de escape silo, se deriva de su objetivo principal de escapar del contenedor, en este caso, el silo. Para lograr esto, Siloscape utiliza un método llamado Suplantación de subprocesos.

«Siloscape imita los privilegios de CExecSvc.exe haciéndose pasar por su hilo principal y luego llama a NtSetInformationSymbolicLink en un enlace simbólico recién creado para salir del contenedor», dijo Prizmant. «Más específicamente, vincula su unidad X local en contenedor con la unidad C del host».

Armado con este privilegio, el malware intenta abusar de las credenciales del nodo para extenderse por el clúster, antes de establecer de forma anónima una conexión con su servidor de comando y control (C2) utilizando un proxy Tor para obtener más instrucciones, incluido el aprovechamiento de la informática. recursos en un clúster de Kubernetes para el cryptojacking e incluso para extraer datos confidenciales de las aplicaciones que se ejecutan en los clústeres comprometidos.

Después de obtener acceso al servidor C2, la Unidad 42 dijo que encontró 23 víctimas activas, y que el servidor albergaba un total de 313 usuarios. Se dice que la campaña comenzó al menos alrededor del 12 de enero de 2020, según la fecha de creación del servidor C2, lo que sugiere que el malware podría ser solo una pequeña parte de una campaña más grande que comenzó hace más de un año.

«A diferencia de la mayoría del malware en la nube, que se centra principalmente en el secuestro de recursos y la denegación de servicio (DoS), Siloscape no se limita a ningún objetivo específico», señaló Prizmant. «En cambio, abre una puerta trasera a todo tipo de actividades maliciosas». Además de configurar de forma segura los clústeres de Kubernetes, también se recomienda implementar contenedores Hyper-V si se utiliza la contenedorización como una forma de límite de seguridad.