Microsoft advirtió el jueves sobre una «campaña masiva de correo electrónico» que está impulsando un malware STRRAT basado en Java para robar datos confidenciales de los sistemas infectados mientras se disfraza como una infección de ransomware.

«Esta rata es famoso por su ransomware-como el comportamiento de añadir el nombre del archivo de extensión .crimson a archivos sin llegar a la encriptación de ellos,» el equipo de seguridad de Microsoft de Inteligencia dijo en una serie de tweets.

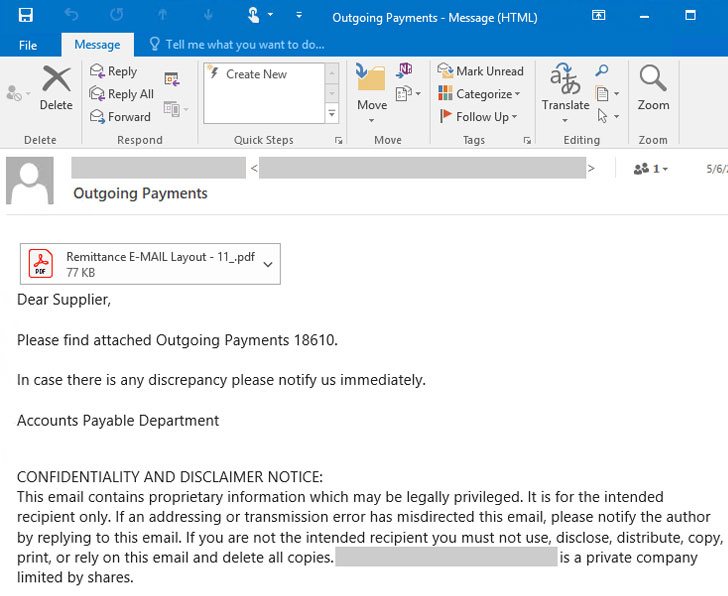

La nueva ola de ataques, que la compañía detectó la semana pasada, comienza con correos electrónicos no deseados enviados desde cuentas de correo electrónico comprometidas con «Pagos salientes» en el asunto, lo que atrae a los destinatarios para que abran documentos PDF maliciosos que dicen ser remesas, pero en realidad, conéctese a un dominio fraudulento para descargar el malware STRRAT.

Además de establecer conexiones a un servidor de comando y control durante la ejecución, el malware viene con una variedad de características que le permiten recopilar contraseñas del navegador, registrar pulsaciones de teclas y ejecutar comandos remotos y scripts de PowerShell.

STRRAT surgió por primera vez en el panorama de amenazas en junio de 2020, con la empresa alemana de ciberseguridad G Data observando el malware de Windows (versión 1.2) en correos electrónicos de phishing que contienen archivos adjuntos maliciosos de Jar (o Java Archive).

«La rata tiene un enfoque en el robo de credenciales de los navegadores y clientes de correo electrónico y contraseñas a través de keylogging,» G Data analista de malware Karsten Hahn detallado . «Es compatible con los siguientes navegadores y clientes de correo electrónico: Firefox, Internet Explorer, Chrome, Foxmail, Outlook, Thunderbird».

Sus capacidades de ransomware son, en el mejor de los casos, rudimentarias en el sentido de que la etapa de «cifrado» solo cambia el nombre de los archivos mediante el sufijo «.crimson». «Si se elimina la extensión, los archivos se pueden abrir como de costumbre», agregó Kahn.

Microsoft también señala que la versión 1.5 es más confusa y modular que las versiones anteriores, lo que sugiere que los atacantes detrás de la operación están trabajando activamente para improvisar su conjunto de herramientas. Pero el hecho de que el comportamiento de cifrado falso permanezca sin cambios indica que el grupo puede estar apuntando a ganar dinero rápidamente con usuarios desprevenidos mediante la extorsión.