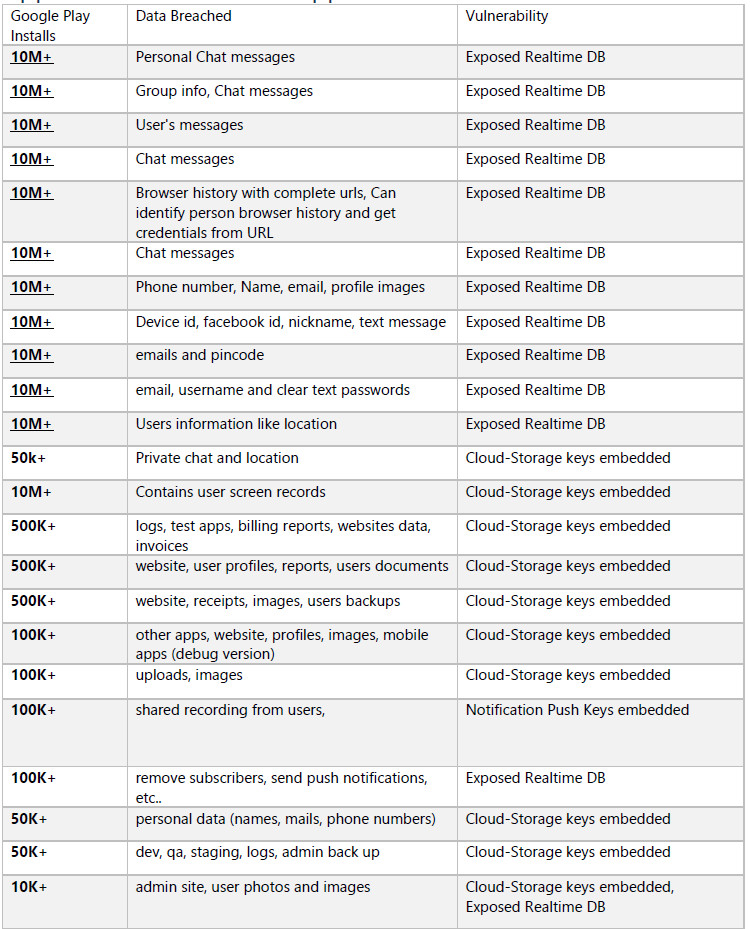

Los investigadores de seguridad descubrieron que los datos personales de más de 100 millones de usuarios de Android han sido expuestos debido a varias configuraciones incorrectas de los servicios en la nube.

Los datos se encontraron en bases de datos desprotegidas en tiempo real utilizadas por 23 aplicaciones con recuentos de descargas que van desde 10,000 a 10 millones y también incluyen recursos internos para desarrolladores.

Una docena de aplicaciones populares exponen los datos del usuario.

Si bien las bases de datos en tiempo real mal configuradas no son una sorpresa, el descubrimiento muestra que algunos desarrolladores de Android no siguen las prácticas de seguridad básicas para restringir el acceso a la base de datos de la aplicación.

La cantidad de aplicaciones móviles con problemas de configuración incorrecta muestra que este es un problema generalizado que puede aprovecharse fácilmente con fines maliciosos.

Los desarrolladores de aplicaciones utilizan bases de datos en tiempo real para almacenar datos en la nube y sincronizarlos en tiempo real con los clientes conectados.

Los investigadores de Check Point descubrieron que algunas de estas bases de datos quedaron desprotegidas y cualquier persona podía acceder a información personal, en parte confidencial, perteneciente a más de 100 millones de usuarios.

Los datos incluyen nombres, direcciones de correo electrónico, fechas de nacimiento, mensajes de chat, ubicación, género, contraseñas, fotos, detalles de pago, números de teléfono, notificaciones automáticas.

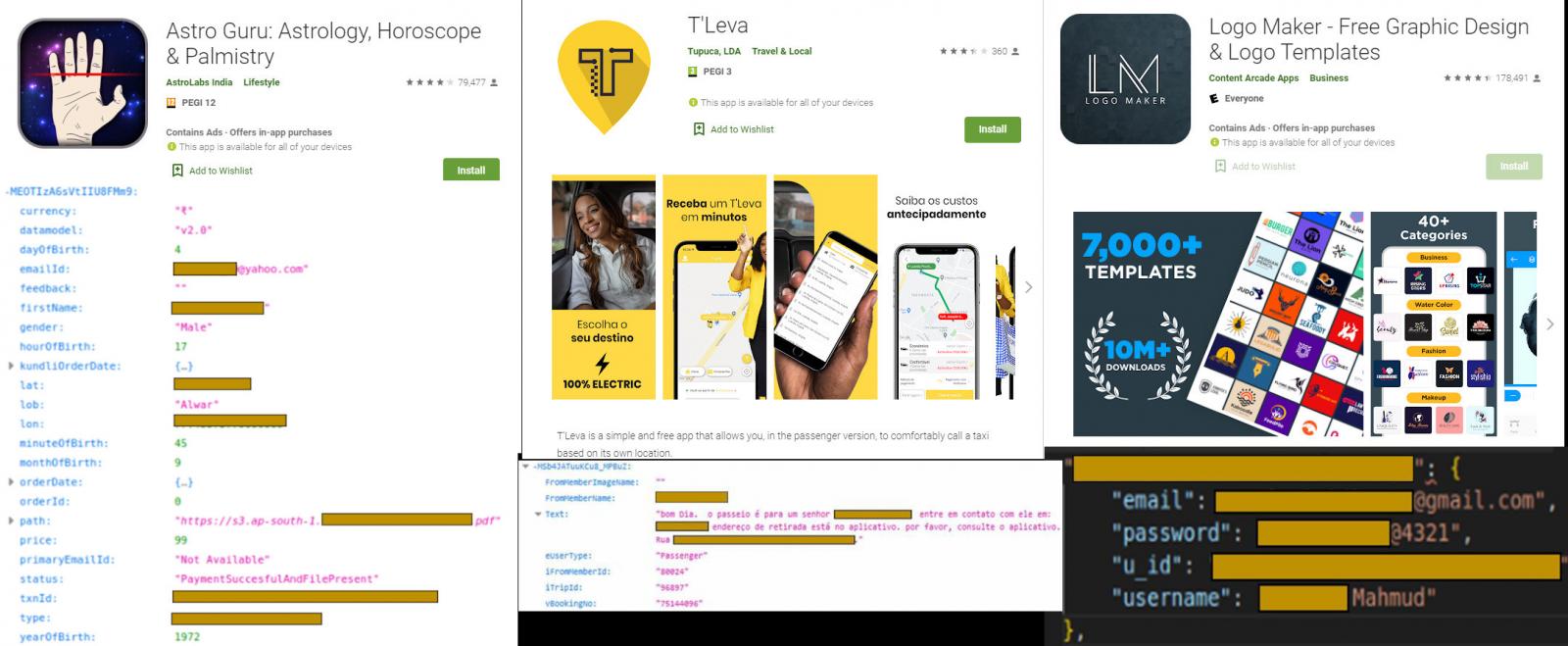

Algunas de las aplicaciones que exponen este tipo de información están presentes en Google Play y tienen más de 10 millones de instalaciones ( Logo Maker , Astro Guru ). Otros, como T’Leva , son menos populares, pero aún tienen una base de usuarios significativa con un recuento de instalaciones entre 10,000 y 500,000.

Acceso a las llaves en el interior.

Los investigadores también encontraron detalles confidenciales relacionados con el desarrollador incrustados en algunas de las aplicaciones probadas. En una aplicación, encontraron las credenciales para los servicios de notificaciones push.

En Screen Recorder , otra aplicación en Google Play con más de 10 millones de instalaciones, los investigadores encontraron las claves de almacenamiento en la nube que dan acceso a las capturas de pantalla de los usuarios desde el dispositivo.

Descubrieron que la aplicación iFax para Android también almacenaba las claves de almacenamiento en la nube y la base de datos contenía documentos y transmisiones de fax de más de 500.000 usuarios.

Sin embargo, algunos desarrolladores adoptaron el principio de «seguridad a través de la oscuridad» y ofuscaron la clave secreta mediante el uso de codificación base64, que no agrega protección ya que la decodificación no está protegida.

“Incluso si la aplicación no utiliza claves de texto sin cifrar, todo lo que se necesita es encontrar el fragmento de código que inicializa la interfaz del servicio en la nube, que en su mayoría recibe esas claves como parámetros, y seguir su valor. Eventualmente, si las claves están integradas en la aplicación, obtendremos su valor ”- Check Point

De las 23 aplicaciones que analizaron los investigadores de Check Point, una docena tiene más de 10 millones de instalaciones en Google Play y la mayoría de ellas tenían la base de datos en tiempo real desprotegida, exponiendo información confidencial del usuario.

Aunque el problema no es nuevo, es sorprendente que las aplicaciones muy populares no impongan prácticas de seguridad básicas para proteger a sus usuarios y datos.