Investigadores de ciberseguridad revelaron el martes una falla de seguridad ahora parcheada en TikTok que podría haber permitido a un atacante construir una base de datos de los usuarios de la aplicación y sus números de teléfono asociados para futuras actividades maliciosas.

Aunque esta falla solo afecta a aquellos usuarios que han vinculado un número de teléfono con su cuenta o que han iniciado sesión con un número de teléfono, la explotación exitosa de la vulnerabilidad podría haber resultado en una fuga de datos y una violación de la privacidad, dijo Check Point Research en un análisis compartido con The Hacker. Noticias.

TikTok ha implementado una solución para abordar la deficiencia luego de la divulgación responsable de los investigadores de Check Point.

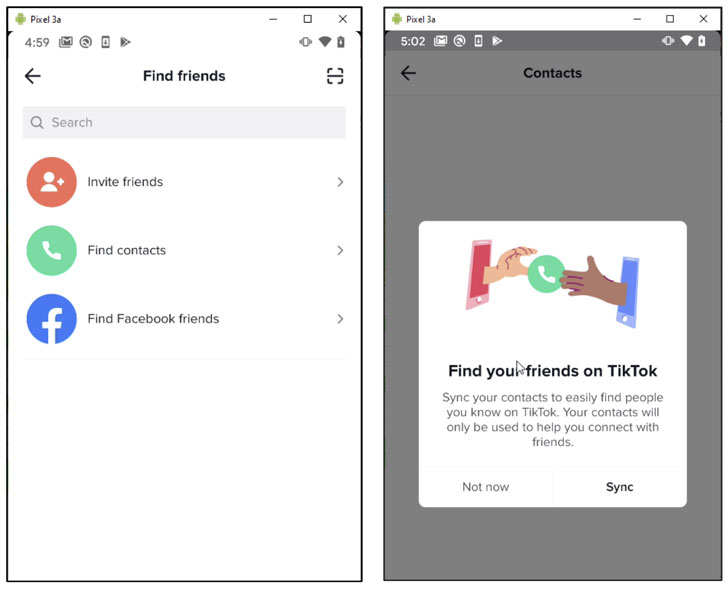

El error recién descubierto reside en la función » Buscar amigos » de TikTok que permite a los usuarios sincronizar sus contactos con el servicio para identificar a las personas potenciales a seguir.

Los contactos se cargan en TikTok a través de una solicitud HTTP en forma de una lista que consta de nombres de contactos con hash y los números de teléfono correspondientes.

La aplicación, en el siguiente paso, envía una segunda solicitud HTTP que recupera los perfiles de TikTok conectados a los números de teléfono enviados en la solicitud anterior. Esta respuesta incluye nombres de perfil, números de teléfono, fotos y otra información relacionada con el perfil.

Si bien las solicitudes de contacto de carga y sincronización están limitadas a 500 contactos por día, por usuario y por dispositivo, los investigadores de Check Point encontraron una manera de sortear la limitación obteniendo el identificador del dispositivo, las cookies de sesión establecidas por el servidor, un token llamado «X-Tt-Token» que se configura al iniciar sesión en la cuenta con SMS y simula todo el proceso desde un emulador que ejecuta Android 6.0.1.

Vale la pena señalar que para solicitar datos del servidor de aplicaciones de TikTok, las solicitudes HTTP deben incluir los encabezados X-Gorgon y X-Khronos para la verificación del servidor, lo que garantiza que los mensajes no se manipulen.

Pero al modificar las solicitudes HTTP (la cantidad de contactos que el atacante quiere sincronizar) y volver a firmarlos con una firma de mensaje actualizada, la falla hizo posible automatizar el procedimiento de carga y sincronización de contactos a gran escala y crear una base de datos. de cuentas vinculadas y sus números de teléfono conectados.

Esta está lejos de ser la primera vez que se descubre que la popular aplicación para compartir videos contiene debilidades de seguridad.

En enero de 2020, los investigadores de Check Point descubrieron múltiples vulnerabilidades dentro de la aplicación TikTok que podrían haber sido explotadas para apoderarse de cuentas de usuario y manipular su contenido, incluida la eliminación de videos, la carga de videos no autorizados, hacer públicos los videos privados «ocultos» y revelar información personal guardado en la cuenta.

Luego, en abril, los investigadores de seguridad Talal Haj Bakry y Tommy Mysk expusieron fallas en TikTok que permitieron a los atacantes mostrar videos falsificados, incluidos los de cuentas verificadas, al redirigir la aplicación a un servidor falso que aloja una colección de videos falsos.

Finalmente, TikTok lanzó una asociación de recompensas por errores con HackerOne en octubre pasado para ayudar a los usuarios o profesionales de seguridad a señalar inquietudes técnicas con la plataforma. Las vulnerabilidades críticas (puntuación CVSS de 9 a 10) son elegibles para pagos de entre $ 6,900 y $ 14,800, según el programa.

«Nuestra motivación principal, esta vez, fue explorar la privacidad de TikTok», dijo Oded Vanunu, jefe de investigación de vulnerabilidades de productos en Check Point. «Teníamos curiosidad por saber si la plataforma TikTok podría usarse para obtener datos privados de los usuarios. Resulta que la respuesta fue sí, ya que pudimos eludir múltiples mecanismos de protección de TikTok que conducen a una violación de la privacidad».

«Un atacante con ese grado de información confidencial podría realizar una variedad de actividades maliciosas, como spear phishing u otras acciones delictivas».