La campaña de espionaje masiva patrocinada por el estado que comprometió al fabricante de software SolarWinds también apuntó a Microsoft, ya que la investigación en curso sobre la ola de piratería revela que el incidente puede haber sido mucho más amplio en alcance, sofisticación e impacto de lo que se pensaba anteriormente.

La noticia del compromiso de Microsoft fue reportada por primera vez por Reuters , que también dijo que los propios productos de la compañía se usaron luego para atacar a otras víctimas al aprovechar sus ofertas en la nube, citando a personas familiarizadas con el asunto.

El fabricante de Windows, sin embargo, negó que el actor de la amenaza se hubiera infiltrado en sus sistemas de producción para organizar más ataques contra sus clientes.

En una declaración a The Hacker News por correo electrónico, la compañía dijo:

«Al igual que otros clientes de SolarWinds, hemos estado buscando activamente indicadores de este actor y podemos confirmar que detectamos binarios de SolarWinds maliciosos en nuestro entorno, que aislamos y eliminamos. No hemos encontrado evidencia de acceso a servicios de producción o datos de clientes. Nuestro las investigaciones, que están en curso, no han encontrado absolutamente ningún indicio de que nuestros sistemas se hayan utilizado para atacar a otros «.

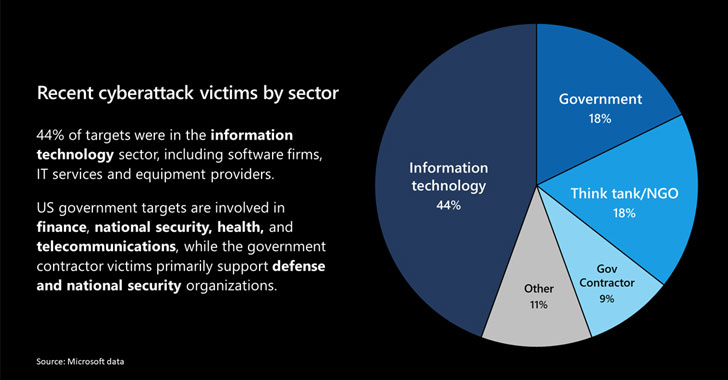

Al caracterizar el hackeo como «un momento de ajuste de cuentas», el presidente de Microsoft, Brad Smith, dijo que ha notificado a más de 40 clientes ubicados en Bélgica, Canadá, Israel, México, España, los Emiratos Árabes Unidos, el Reino Unido y los Estados Unidos que fueron señalados por los atacantes. . El 44% de las víctimas pertenecen al sector de tecnología de la información, incluidas empresas de software, servicios de TI y proveedores de equipos.

CISA emite un nuevo aviso

El desarrollo se produce cuando la Agencia de Seguridad de Infraestructura y Ciberseguridad de los EE. UU. (CISA) publicó un nuevo aviso , declarando que «el actor de APT [detrás de los compromisos] ha demostrado paciencia, seguridad operativa y habilidad comercial compleja en estas intrusiones».

«Esta amenaza representa un grave riesgo para el gobierno federal y los gobiernos estatales, locales, tribales y territoriales, así como para las entidades de infraestructura crítica y otras organizaciones del sector privado», agregó.

Pero en un giro, la agencia también dijo que identificó vectores de infección inicial adicionales, además de la plataforma SolarWinds Orion, que han sido aprovechados por el adversario para montar los ataques, incluida una clave previamente robada para eludir la autenticación multifactor (MFA) de Duo. para acceder al buzón de un usuario a través del servicio Outlook Web App (OWA).

La firma forense digital Volexity , que rastrea al actor bajo el sobrenombre de Dark Halo, dijo que el desvío de MFA fue uno de los tres incidentes entre fines de 2019 y 2020 dirigidos a un grupo de expertos con sede en Estados Unidos.

Toda la campaña de intrusión salió a la luz a principios de esta semana cuando FireEye reveló que había detectado una infracción que también robaba sus herramientas de prueba de penetración Red Team.

Desde entonces, un número de agencias se han encontrado para ser atacados, incluyendo los Departamentos de Hacienda, Comercio, Seguridad Nacional, y Energía, la Administración Nacional de Seguridad Nuclear (NNSA), y varias redes del Departamento de Estado.

Si bien muchos detalles siguen sin estar claros, la revelación sobre nuevos modos de ataque plantea más preguntas sobre el nivel de acceso que los atacantes pudieron obtener en los sistemas gubernamentales y corporativos de todo el mundo.

Microsoft, FireEye y GoDaddy crean un Killswitch

En los últimos días, Microsoft, FireEye y GoDaddy tomaron el control de uno de los principales dominios de GoDaddy, avsvmcloud [.] Com, que fue utilizado por los piratas informáticos para comunicarse con los sistemas comprometidos, reconfigurándolo para crear un interruptor que evitaría el malware SUNBURST continúe operando en las redes de las víctimas.

Por su parte, SolarWinds aún no ha revelado cómo exactamente el atacante logró obtener un amplio acceso a sus sistemas para poder insertar malware en las actualizaciones de software legítimas de la compañía.

Sin embargo, la evidencia reciente apunta a un compromiso de su sistema de construcción y lanzamiento de software. Se dice que unos 18.000 clientes de Orion descargaron las actualizaciones que contienen la puerta trasera.

Symantec, que descubrió anteriormente más de 2.000 sistemas pertenecientes a 100 clientes que recibieron las actualizaciones de SolarWinds Orion troyanizadas, ahora ha confirmado la implementación de una carga útil de segunda etapa separada llamada Teardrop que se utiliza para instalar Cobalt Strike Beacon contra objetivos de interés seleccionados.

Se cree que los ataques son obra de APT29, un grupo de amenazas ruso también conocido como Cozy Bear, que se ha relacionado con una serie de violaciones de la infraestructura crítica de EE. UU. Durante el año pasado.

La última serie de intrusiones también ha llevado a CISA, la Oficina Federal de Investigaciones ( FBI ) de los EE. UU . Y la Oficina del Director de Inteligencia Nacional ( ODNI ) a emitir una declaración conjunta, indicando que las agencias están recopilando inteligencia para atribuir, perseguir e interrumpir a los actores responsables de las amenazas.

Smith dijo que los ataques representan «un acto de imprudencia que creó una seria vulnerabilidad tecnológica para Estados Unidos y el mundo», y pidió medidas más contundentes para responsabilizar a los estados-nación por los ciberataques.

«En efecto, esto no es solo un ataque a objetivos específicos, sino a la confianza y confiabilidad de la infraestructura crítica del mundo para hacer avanzar la agencia de inteligencia de una nación», agregó.